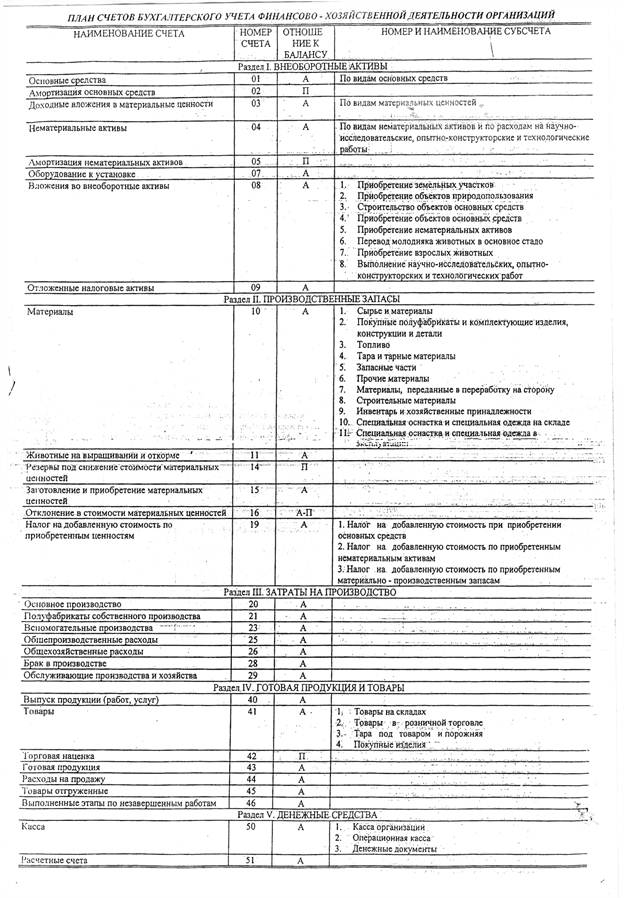

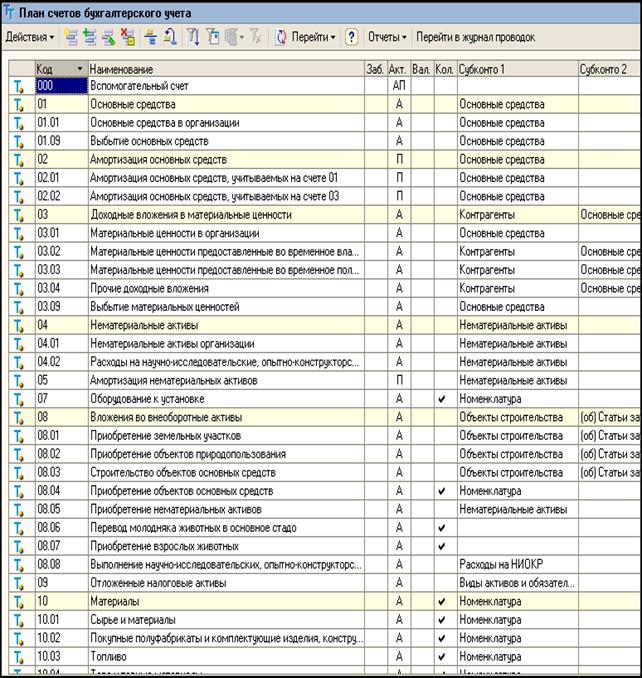

Номер | Название | Вид | Назначение |

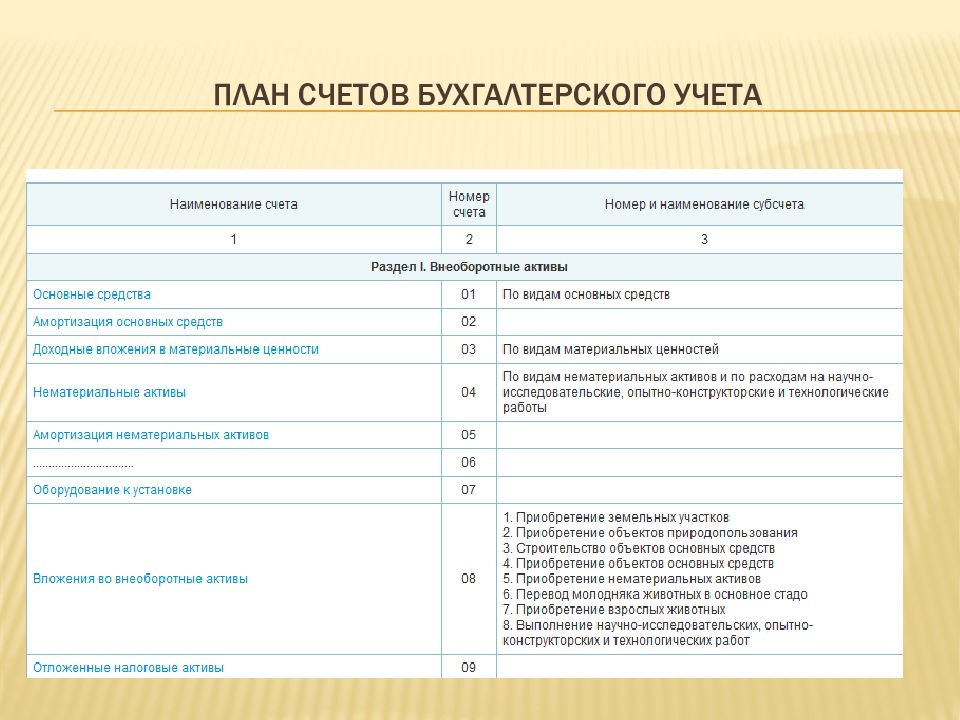

Раздел I. Внеоборотные активы | |||

01 | Основные средства | Активный | Приводится информации о наличии и движении ОС |

02 | Амортизация основных средств | Пассивный | Отражается начисленная амортизация ОС |

03 | Доходные вложения в материальные ценности | Активный | Учитываются ОС, подлежащие передаче во временное пользование другим лицам |

04 | Нематериальные активы | Активный | Приводится информации о наличии и движении НМА |

05 | Амортизация нематериальных активов | Пассивный | Отражается начисленная амортизация НМА |

07 | Оборудование к установке | Активный | Учитывается оборудование, устанавливается в строящихся объектах и требующее предварительных монтажных работ |

08 | Вложения во внеоборотные активы | Активный | Сбор расходов, связанных с поступлением и созданием ОС и НМА |

09 | Отложенные налоговые активы | Активный | Учитываются ОНА — часть налога на прибыль, которая в последующих периодах приведет к уменьшению налоговой суммы |

Раздел II. | |||

10 | Материалы | Активный | Учитываются материальные ценности в наличии и их движение (поступление и отпуск) — материалы, запасы, сырьё, полуфабрикаты, топливо и т.д. |

11 | Животные на выращивании и откорме | Активный | Приводятся сводные данные о молодых животных для сельскохозяйственных предприятий |

14 | Резервы под снижение стоимости материальных ценностей | Активно-пассивный | Определение разницы между рыночной стоимостью материальных ценностей и их себестоимостью |

15 | Заготовление и приобретение материальных ценностей | Активно-пассивный | Сбор затрат при поступлении материальных ценностей перед их приходом |

16 | Отклонение в стоимости материальных ценностей | Активно-пассивный | Определение разницы между учетной и фактической ценой материальных ценностей |

19 | НДС по приобретенным ценностям | Активный | Выделение НДС по поступающим ценностям |

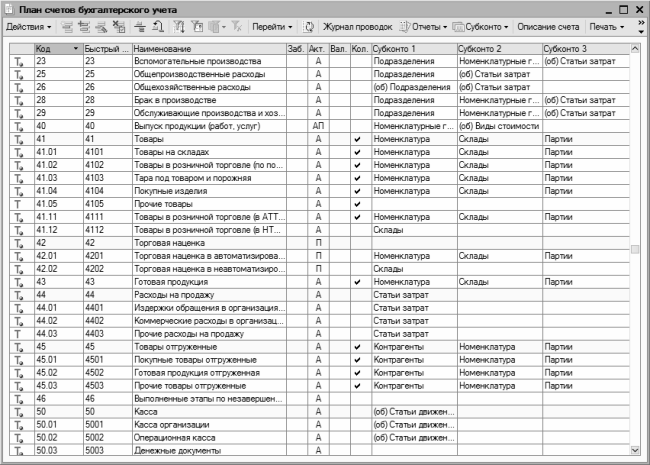

Раздел III. | |||

20 | Основное производство | Активный | Сбор расходов на основные виды деятельности (производство продукции, услуг, работ) |

21 | Полуфабрикаты собственного производства | Активный | Учет произведенных самостоятельно полуфабрикатов, не прошедших всех этапов производства, которые нужно доработать |

23 | Вспомогательное производство | Активный | Сбор расходов производства, дополнительного для основного – ремонт основных средств, обеспечение энергией, транспортировкой |

25 | Общепроизводственные расходы | Активный | Сбор затрат, связанных с обслуживанием основного и вспомогательного производства – амортизация, затраты на ремонт внеоборотных активов, отопление, электроэнергия, содержание производственных помещений, арендные платежи за производственное оборудование, зарплата рабочих производства |

26 | Общехозяйственные расходы | Активный | Сбор расходов, необходимых для управления и не связанных с производственным процессом – административно-управленческие, зарплата непроизводственных работников, платежи за аренду непроизводственного имущества, информационные, консультационные услуги |

| Брак в производстве | Активный | Сбор расходов, имеющих отношение к производственному браку | |

29 | Обслуживающие производства и хозяйства | Активный | Сбор затрат на обслуживающие производства и хозяйства, подлежащих отдельному учету |

Раздел IV. | |||

40 | Выпуск готовой продукции | Активно-пассивный | Отражение фактической стоимости готовой продукции. Используется, когда продукция на счете 43 учитывается по нормативной себестоимости |

41 | Товары | Активный | Учет товарных ценностей, поступивших от поставщиков и предназначенных для перепродажи с целью получения прибыли |

42 | Торговая наценка | Пассивный | Учет наценки и скидок в розничных продажах |

43 | Готовая продукция | Активный | Учет операций, связанных с перемещением готовой продукции |

44 | Расходы на продажу | Активный | Сбор коммерческих затрат, имеющих отношение к реализации товаров, готовой продукции, выполненных работ, произведенных услуг |

45 | Товары отгруженные | Активный | Учет стоимости отгруженных товарных ценностей, готовой продукции, в отношении выручка признается не сразу (при экспортных операциях, комиссии) |

46 | Выполненные этапы по незавершенным работам | Активный | Учет завершенных отдельных самостоятельных этапов длительных работ |

Раздел V. | |||

50 | Касса | Активный | Учитываются денежные средства в наличном виде |

51 | Расчетные счета | Активный | Учитываются денежные средства в безналичном виде |

52 | Валютные счета | Активный | Учитываются денежные средства в иностранной валюте |

55 | Специальные счета в банке | Активный | Учитываются денежные средства в форме аккредитивов, чеков, депозитов |

57 | Переводы в пути | Активный | Отражаются суммы, переданные банку для продажи или покупки валюты, а также наличные деньги, переданные в банк, но еще не зачисленные |

58 | Финансовые вложения | Активный | Отражаются вложения, цель которых — приносить прибыль (акции, вклады в УК, предоставленные предприятием займы) |

59 | Резервы под обесценение вложений в ценные бумаги | Пассивный | Создание резервных сумм по инвестициям в целях компенсации уменьшения их стоимости |

Раздел VI. | |||

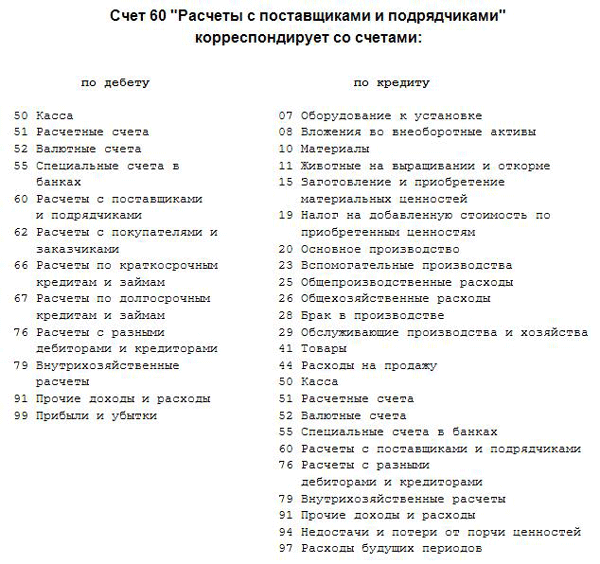

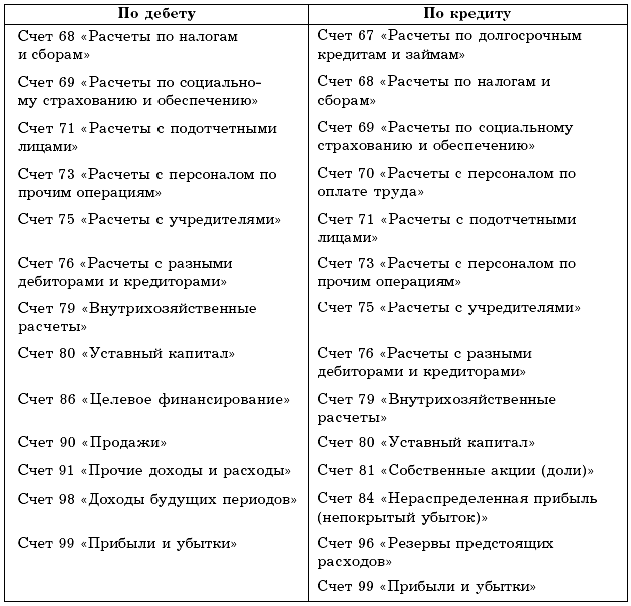

60 | Расчеты с поставщиками и подрядчиками | Активно-пассивный | Отражаются взаиморасчеты по приобретенным ценностям, услугам, работам |

62 | Расчеты с покупателями и заказчиками | Активно-пассивный | Отражаются взаиморасчеты по проданным ценностям, услугам, работам |

63 | Резервы по сомнительным долгам | Пассивный | Формирование резервных сумм с целью компенсации задолженности, которая с большой долей вероятности не будет возвращена |

66 | Расчеты по краткосрочным кредитам и займам | Пассивный | Отражаются взаиморасчеты с банками и кредитными организациями по кредитам и займам сроком более 12 мес. |

67 | Расчеты по долгосрочным кредитам и займам | Пассивный | Отражаются взаиморасчеты с банками и кредитными организациями по кредитам и займам сроком менее 12 мес. |

68 | Расчеты по налогам и сборам | Активно-пассивный | Отражаются взаиморасчеты с с бюджетом по налоговым платежам |

69 | Расчеты по социальному страхованию и обеспечению | Активно-пассивный | Отражаются взаиморасчеты по обязательным страховым платежам |

70 | Расчеты с персоналом по оплате труда | Пассивный | Отражаются взаиморасчеты с сотрудниками по зарплате |

71 | Расчеты с подотчетными лицами | Активно-пассивный | Отражаются взаиморасчеты с сотрудниками по предоставленным подотчетным суммам |

73 | Расчеты с персоналом по прочим операциям | Активно-пассивный | Ведутся все виды взаиморасчетов с персоналом, кроме оплаты труда (предоставленные займы, взыскание ущерба) |

75 | Расчеты с учредителями | Активно-пассивный | Учитываются взаиморасчеты с участниками общества по вкладам в уставный капитал, а также дивидендам |

76 | Расчеты с разными дебиторами и кредиторами | Активно-пассивный | Ведутся взаиморасчеты с теми лицами, которые не подходят под счета 60-75 |

77 | Отложенные налоговые обязательства | Пассивный | Обобщаются данные об ОНО (часть налога на прибыль, которую нужно будет заплатить в последующих периодах), возникших в связи с разным порядком бухгалтерского и налогового учета |

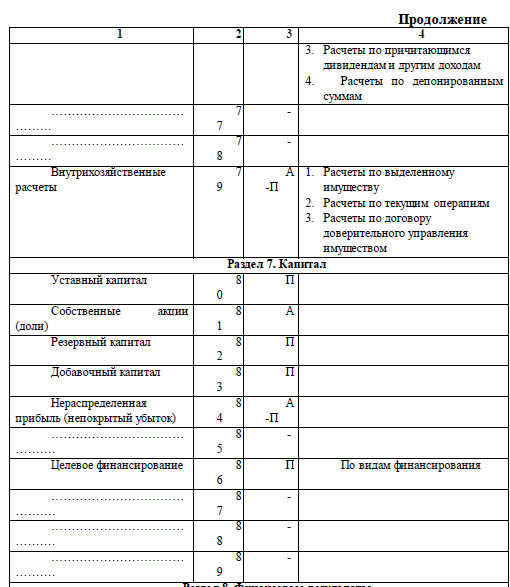

79 | Внутрихозяйственные расчеты | Активно-пассивный | Используется, если у предприятия есть представительства и филиалы. Ведет учет взаиморасчетов по предоставленному отделениям компании имуществу, взаимному отпуску ценностей, начислению зарплаты сотрудникам отделений и т.д. Ведет учет взаиморасчетов по предоставленному отделениям компании имуществу, взаимному отпуску ценностей, начислению зарплаты сотрудникам отделений и т.д. |

Раздел VII. Капитал | |||

80 | Уставный капитал | Пассивный | Показывается сумма уставного капитала, а также ее изменения |

81 | Собственные акции (доли) | Активный | Учитываются выкупленные акции, доли в уставном капитале |

82 | Резервный капитал | Пассивный | Формируется запас с целью компенсации возможных убытков |

83 | Добавочный капитал | Пассивный | Показывают итоги переоценки стоимости внеоборотных активов, а также различия между номинальной и продажной ценой долей, акций |

84 | Нераспределенная прибыль, непокрытый убыток | Активно-пассивный | Учитываются финансовые итоги деятельности предприятия за год — прибыль или убыток после закрытия счета 99 |

86 | Целевое финансирование | Активно-пассивный | Учитываются финансы, поступившие в порядке целевого финансирования от государственных органов, фондов и прочих лиц |

Раздел VIII. | |||

90 | Продажи | Активно-пассивный | Ведется учет доходов/расходов от продаж товаров, продукции, выполненных услуг и работ |

91 | Прочие доходы и расходы | Активно-пассивный | Отражаются доходов/расходов, не имеющих отношение к обычной деятельности предприятия |

94 | Недостачи и потери от порчи ценностей | Активный | Показываются суммы потерь от порчи ТМЦ и недостачи, возникшие при заготовлении, хранении и выбытии |

96 | Резервы предстоящих расходов | Пассивный | Создается финансовый запас по планируемым затратам |

97 | Расходы будущих периодов | Активный | Обобщаются данные о затратах текущего периода, относящихся к предстоящим периодам |

98 | Доходы будущих периодов | Пассивный | Обобщаются данные о доходах текущего периода, относящихся к предстоящим периодам |

99 | Прибыли и убытки | Активно-пассивный | Отражаются итоговые суммы прибылей и убытков от деятельности компании в целом |

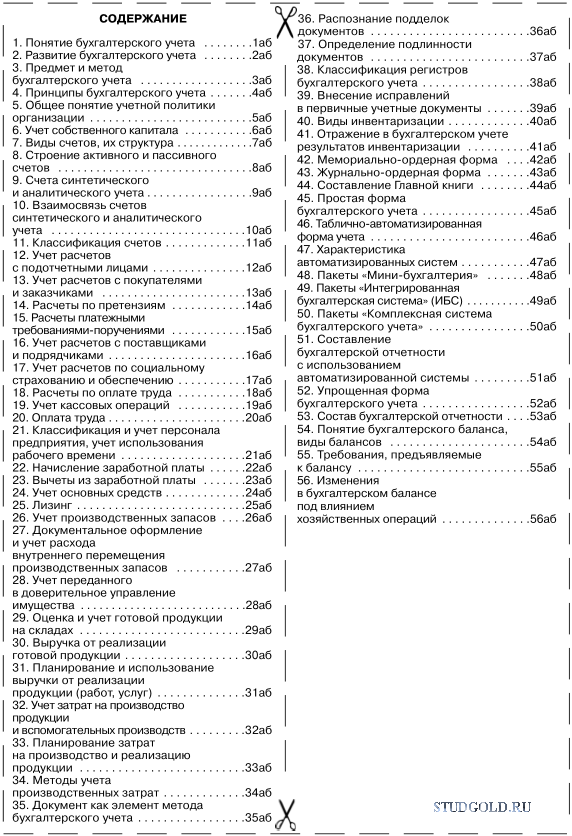

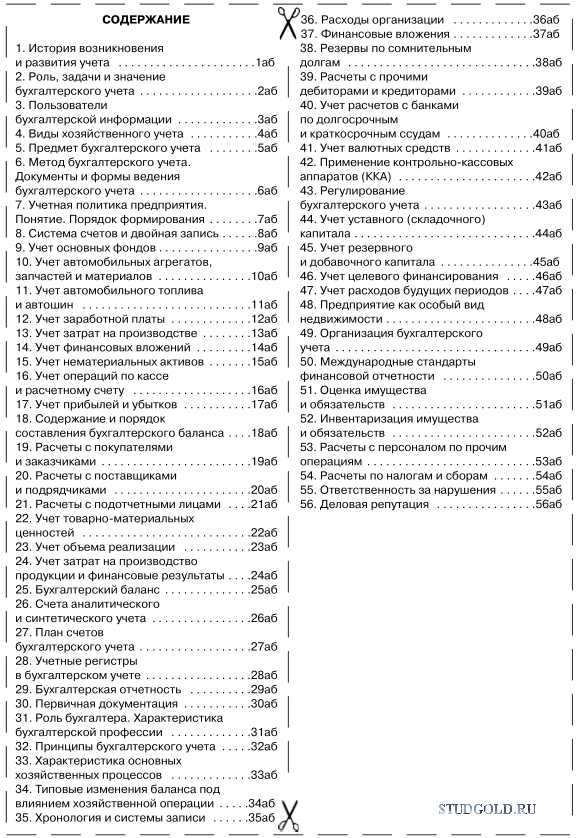

План счетов бухгалтерского учета 2020 и 2021: таблица с расшифровкой

План счетов бухгалтерского учета — это инструмент для фиксации каждой операции хозяйственной деятельности компании.

Существуют несколько нормативных актов, которыми введены счета бухгалтерского учета: таблица для коммерческих предприятий утверждена Приказом Минфина от 31.10.2000 № 94н (план). Федеральный стандарт для госсектора — Приказом Минфина от 31.12.2016 № 256н, для некредитных финансовых организаций — Положением, утв. Центробанком от 02.09.2015 № 486-П, и т. п. В статье рассматривается только деятельность коммерческих компаний.

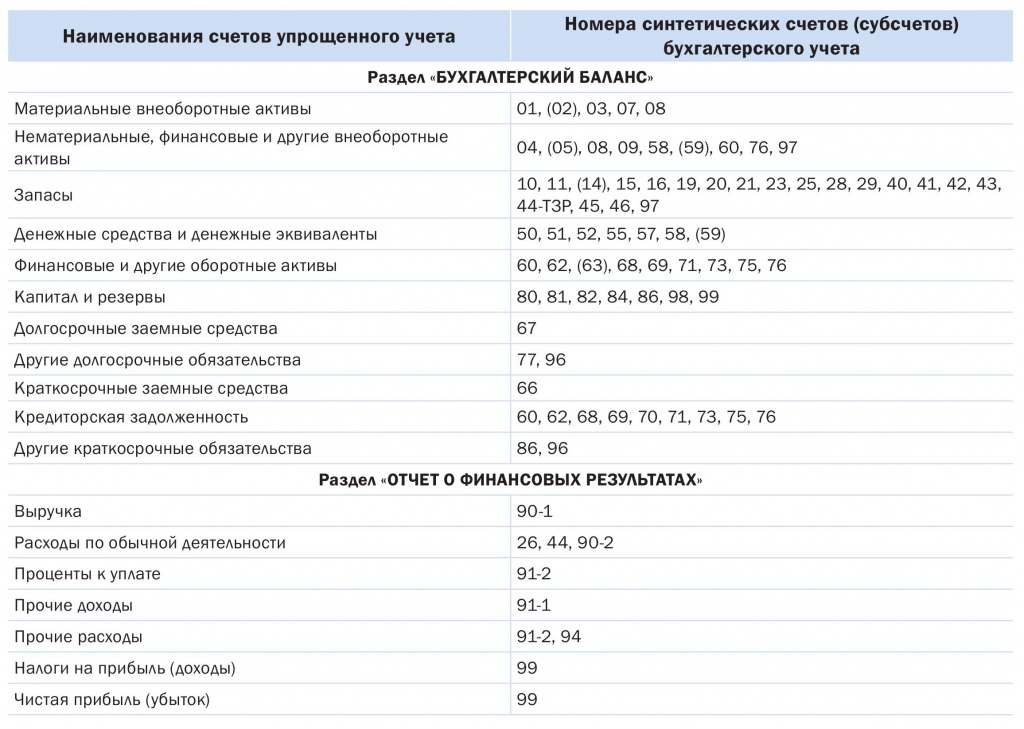

Упрощенный учет для ИП и малых предприятий

В зависимости от статуса, коммерческие компании должны применять все стандарты бухучета или только некоторые. А часть хозяйствующих субъектов вообще могут обойтись от использования плана, поскольку освобождены от необходимости вести БУ. Согласно п. 2 ст. 6 Федерального закона № 402-ФЗ от 06.12.2011, могут не вести бухучет ИП, самозанятые лица и подразделения иностранных фирм. Несмотря на такое разрешение, от фиксации доходов и расходов для правильного исчисления налогов индивидуального предпринимателя никто не освобождал (п. 1 ст. 23 НК РФ). В случае, если предприниматель хочет использовать действующую Инструкцию (Приказ Минфина от 31.10.2000 № 94н), то он может это сделать. ИП не стоит по-своему использовать бухгалтерские счета, расшифровка для чайников — в таблице. Инструкции приводят определенную корреспонденцию, придумывать свою незачем.

1 ст. 23 НК РФ). В случае, если предприниматель хочет использовать действующую Инструкцию (Приказ Минфина от 31.10.2000 № 94н), то он может это сделать. ИП не стоит по-своему использовать бухгалтерские счета, расшифровка для чайников — в таблице. Инструкции приводят определенную корреспонденцию, придумывать свою незачем.

Малые и микропредприятия бухучет вести обязаны, но при этом имеют ряд преференций, изложенных Минфином в Информационном сообщении ИС-учет-5 от 24.06.2016, а также в Информации ПЗ-3/2016 от 29.06.2016:

- ПБУ 18/02 для целей исчисления налога на прибыль и ПБУ 2/2008 для договоров строительного подряда — не использовать;

- резервы под отпуск сотрудников — не создавать;

- амортизацию ОС начислять поквартально или ежегодно;

- запасы для управленческих целей списывать на затраты можно сразу;

- любые ошибки в бухучете считать несущественными;

- сдавать только баланс и 2 форму из всего комплекта бухотчетности.

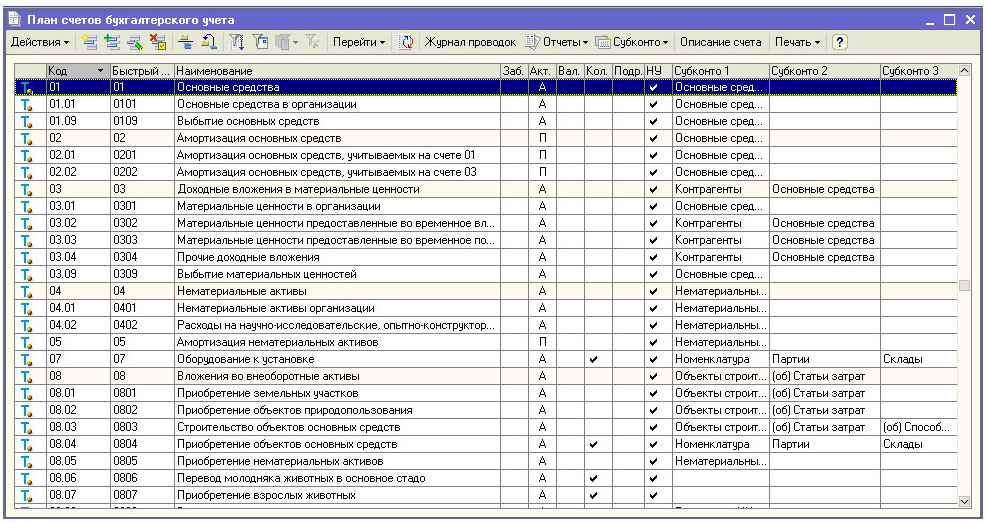

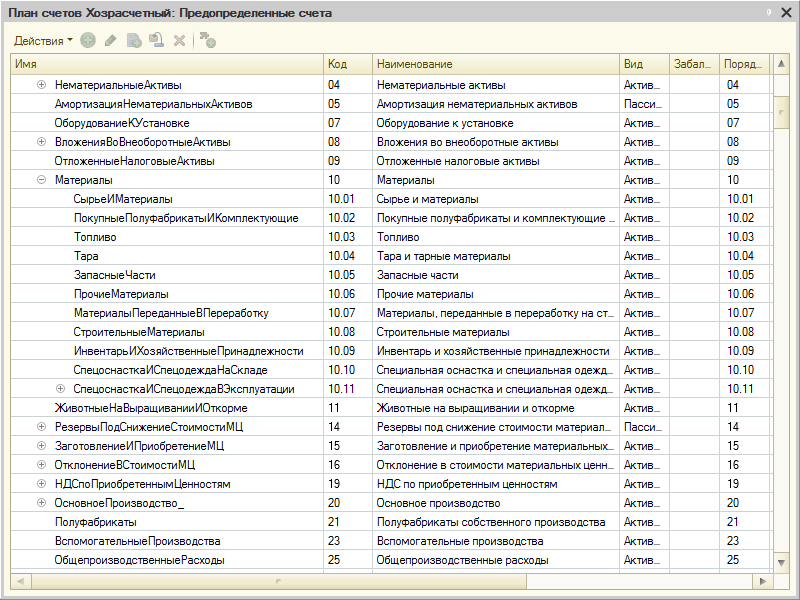

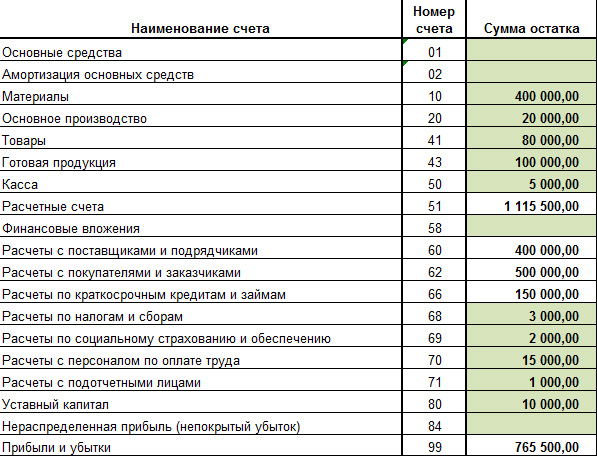

Поэтому у них рабочая сетка бухсчетов может не содержать те из них, которые они использовать не обязаны. В качестве примера можно скачать план счетов бухгалтерского учета 2020 (таблица содержит сетку для малого предприятия — турагентства; на иллюстрации — фрагмент, полностью — в файле).

В качестве примера можно скачать план счетов бухгалтерского учета 2020 (таблица содержит сетку для малого предприятия — турагентства; на иллюстрации — фрагмент, полностью — в файле).

Ответы на часто задаваемые вопросы

Нужно ли МП утверждать рабочий план?

Да, такое требование содержится в Инструкции (Приказ Минфина от 31.10.2000 № 94н). Рабочая сетка БУ даже малого предприятия может содержать дополнительную аналитику, необходимую управленцам компании для подготовки внутренней отчетности. Введение же новой сводной аналитики происходит только по согласованию с Минфином.

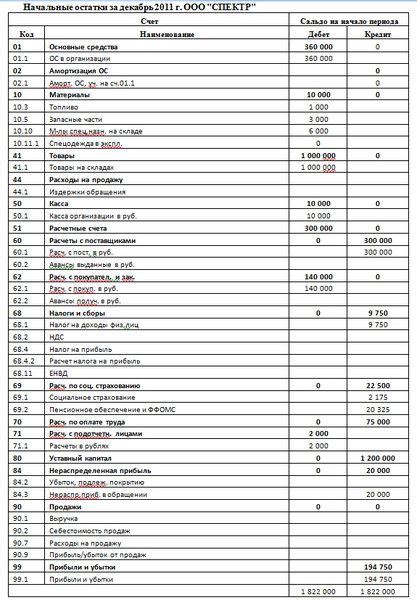

Мы уже упоминали, что малые и микропредприятия могут использовать упрощенный план бухгалтерских счетов 2020:

Таблица с расшифровкой для торговой компании, использующей ЕНВД

Код | Наименование |

01 | Основные средства |

01-1 | Основные средства в организации |

01-2 | Выбытие основных средств |

02 | Амортизация основных средств |

08 | Вложения во внеоборотные активы |

08-4 | Приобретение объектов основных средств |

10 | Материалы |

10-3 | Топливо |

10-5 | Запасные части |

10-6 | Прочие материалы |

10-9 | Инвентарь и хозяйственные принадлежности |

10-10 | Специальная оснастка и специальная одежда на складе |

41 | Товары |

41-1 | Товары на складах |

41-2 | Товары в розничной торговле |

41-2-1 | Товары, переданные в розничный магазин |

41-2-2 | Товары, переданные для развозной торговли |

44 | Расходы на продажу |

50 | Касса |

50-1 | Касса организации (в рублях) |

50-2 | Операционная касса |

50-3 | Денежные документы |

51 | Расчетные счета |

57 | Переводы в пути |

60 | Расчеты с поставщиками и подрядчиками |

60-1-1 | Расчеты с поставщиками и подрядчиками по исполненным ими договорам (в рублях) |

60-1-2 | Расчеты с поставщиками и подрядчиками по исполненным ими договорам (в у. |

60-2 | Расчеты по авансам выданным |

62 | Расчеты с покупателями и заказчиками |

63 | Резервы по сомнительным долгам |

66 | Расчеты по краткосрочным кредитам и займам |

66-1 | Основная сумма долга по краткосрочным кредитам и займам |

66-2 | Проценты по краткосрочным кредитам и займам |

67 | Расчеты по долгосрочным кредитам и займам |

67-1 | Основная сумма долга по долгосрочным кредитам и займам |

67-2 | Проценты по долгосрочным кредитам и займам |

68 | Расчеты по налогам и сборам |

68-1 | Налог на доходы физических лиц |

68-2 | Единый налог на вмененный доход |

68-3 | Налог, уплачиваемый при применении УСН |

68-4 | Транспортный налог |

69 | Расчеты по социальному страхованию и обеспечению |

69-1 | Расчеты по взносам на социальное страхование на случай временной нетрудоспособности и в связи с материнством |

69-2 | Расчеты по пенсионному обеспечению |

69-3 | Расчеты по обязательному медицинскому страхованию |

69-4 | Расчеты по обязательному социальному страхованию от несчастных случаев на производстве и профессиональных заболеваний |

70 | Расчеты с персоналом по оплате труда |

71 | Расчеты с подотчетными лицами |

73 | Расчеты с персоналом по прочим операциям |

73-2 | Расчеты по возмещению материального ущерба |

73-3 | Расчеты по прочим операциям |

75 | Расчеты с учредителями |

75-1 | Расчеты по вкладам в уставный капитал |

75-2 | Расчеты по выплате доходов |

76 | Расчеты с разными дебиторами и кредиторами |

76-1 | Расчеты по имущественному и личному страхованию |

76-2 | Расчеты по претензиям |

76-4 | Расчеты по депонированным суммам |

76-5 | Прочие расчеты с разными дебиторами и кредиторами |

76-6 | Расчеты с получателями средств по исполнительным документам работников |

80 | Уставный капитал |

81 | Собственные акции (доли) |

83 | Добавочный капитал |

84 | Нераспределенная прибыль (непокрытый убыток) |

90 | Продажи |

90-1 | Выручка |

90-2 | Себестоимость продаж |

90-9 | Прибыль/убыток от продаж |

91 | Прочие доходы и расходы |

91-1 | Прочие доходы |

91-1-1 | Прочие доходы по операциям, в отношении которых уплачивается ЕНВД |

91-1-2 | Прочие доходы по операциям, в отношении которых не уплачивается ЕНВД |

91-2 | Прочие расходы |

91-2-1 | Прочие расходы по операциям, в отношении которых уплачивается ЕНВД |

91-2-2 | Прочие расходы по операциям, в отношении которых не уплачивается ЕНВД |

91-9 | Сальдо прочих доходов и расходов |

94 | Недостачи и потери от порчи ценностей |

98 | Доходы будущих периодов |

99 | Прибыли и убытки |

001 | Арендованные основные средства |

002 | Товарно-материальные ценности, принятые на ответственное хранение |

006 | Бланки строгой отчетности |

007 | Списанная в убыток задолженность неплатежеспособных дебиторов |

008 | Обеспечения обязательств и платежей полученные |

009 | Обеспечения обязательств и платежей выданные |

013 | Имущество со сроком полезного использования свыше 12 месяцев и стоимостью не более установленного лимита, переданное в эксплуатацию |

Как часто нужно вносить изменения в рабочий план?

Когда компания меняет БУ.

А если это произойдет внутри года?

Все равно, изменения необходимо будет внести на начало отчетного периода (п. 10 Положения по БУ 1/2008 «Учетная политика организации», утв. Приказом Минфина от 06.10.2008 № 106н). Например, вы намерены вести с мая этого года новый вид деятельности — оптовую торговлю. Это не означает необходимость заново утверждать всю учетную политику. Достаточно издать приказ на внесение изменений в рабочий план счетов бухгалтерского учета 2020: таблица, распечатать которую можно и в конце года, добавляется к существующей. Так же поступаем, если изменения БУ произведены законодателем.

Новости БУ для коммерческих компаний

Все используемые обычными организациями Положения по БУ относятся к началу 2000-х. Принципы учета, заложенные в них, устарели, поэтому 18.04.2018 был принят Приказ Минфина № 83н «Об утверждении программы разработки…», в котором приведена последовательность вступления в действие новых ФСБУ. Это не значит, что изменятся бухсчета с субсчетами: таблица, вероятнее всего, останется прежней. Поменяется сам подход к отражению хозяйственных операций.

Поменяется сам подход к отражению хозяйственных операций.

На данный момент Приказами Минфина уже утвержден новый стандарт по аренде (Приказ № 208н от 16.10.2018) и введены изменения в действующие — ПБУ 18/02, касающееся расчетов по налогу на прибыль организаций (Пр. № 236н от 20.11.2018), ПБУ13/2000, касающееся государственной помощи (Пр. № 248н от 04.12.2018), ПБУ 3/2006 работа с активами и обязательствами в иностранной валюте (Пр. № 180н от 09.11.2017). Из них только измененное Положение по БУ 3/2006 окажет влияние на счета бухгалтерского учета 2020; таблица рабочего плана для компаний, ведущих деятельность в иностранной валюте, должна быть дополнена таким образом, чтобы можно было в отчетности раскрыть информацию по данному сегменту (ПБУ 12/2010 «Информация по сегментам», утв. Приказом Минфина № 143н от 08.11.2010).

Все остальное: изменения по аренде, работа с госпомощью, расчет постоянных и временных разниц для целей прибыли — в этом году компании, в том числе и малые, могут применять добровольно, поменяв свою учетную политику. Напомню, что для этого понадобится дополнить существующие рабочие бухгалтерские счета; таблица с расшифровкой может быть сформирована из IT- программы, например 1С:Бухгалтерия. Затем потребуется внести изменения в существующую учетную политику для целей БУ.

Напомню, что для этого понадобится дополнить существующие рабочие бухгалтерские счета; таблица с расшифровкой может быть сформирована из IT- программы, например 1С:Бухгалтерия. Затем потребуется внести изменения в существующую учетную политику для целей БУ.

Что изменили в Положении по БУ 3/2006

В документе зафиксирован новый подход к покупкам, реализации, получению и выдаче займов в иностранной валюте. Для дополнительного разъяснения Минфин выпустил Информационное сообщение от 12.12.2017 ИС-учет-10. В нем разбираются измененные принципы БУ, которые не были урегулированы ранее. В частности:

- Как определить порядок стоимости, выраженной в инвалюте, если нет официального курса? Коротко — посчитать ее по отношению к третьей, котировки которой известны.

- Как пересчитать выручку, которую начислили, но не предъявили к оплате? Коротко — в пределах полученного аванса — не пересчитывать, свыше аванса — по курсу ЦБ на каждую отчетную дату.

- Как посчитать курсовые разницы, когда производится хеджирование валютного риска? Смотрим гл.

6 МСФО (IFRS) 9 «Финансовые инструменты».

6 МСФО (IFRS) 9 «Финансовые инструменты». - Как производить пересчет в рубли стоимость объектов бухучета при ведении деятельности за границей? Существующий порядок пересчета распространили на внеоборотные активы, МПЗ, полученные и выданные авансы, а также др. активы, не упомянутые в п. 7 Положения по БУ 3/2006 «Учет активов и обязательств … в иностранной валюте».

Принятые изменения необходимо учитывать в работе с 01.01.2019.

Пример для турфирмы

Пример для малого предприятия на ЕНВД

Правовые документы

Что такое счета бухгалтерского учета и как выучить План счетов?

В бухгалтерском учете одновременно отражают обе стороны события — и приходную, и расходную. Для этого используют двойную запись. Проще говоря, это отражение каждой хозяйственной операции минимум на двух взаимосвязанных счетах — по дебету одного и кредиту другого счета в одной и той же сумме. В результате возникает экономическая связь, которую называют корреспонденцией счетов. А если связь между счетами оформить письменно, то это и будут бухгалтерские проводки. А порядок ведения бухучета зависит от статуса организации.

В результате возникает экономическая связь, которую называют корреспонденцией счетов. А если связь между счетами оформить письменно, то это и будут бухгалтерские проводки. А порядок ведения бухучета зависит от статуса организации.

Дорогие читатели! Наши статьи рассказывают о типовых способах решения юридических вопросов, но каждый случай носит уникальный характер.

Если вы хотите узнать, как решить именно Вашу проблему — обращайтесь в форму онлайн-консультанта справа или звоните по телефонам, представленным на сайте. Это быстро и бесплатно!

Таблицы бухгалтерских проводок в 2019 году для начинающих с ответами и примерами

ВИДЕО ПО ТЕМЕ: Что такое бухгалтерский счет. Дебет и кредит -ПОНЯТИЯ.

Дебет и кредит -ПОНЯТИЯ.В предыдущей статье мы начали знакомиться с основными понятиями бухгалтерского учета, разобрали понятия активы и пассивы предприятия. Теперь разберем еще одно важное понятие — это счета бухгалтерского счета. Что это, для чего нужно, как используется бухгалтером? Официальное определение счета в бухгалтерском учете следующее: это способ текущего взаимосвязанного отражения и группировки имущества по составу и размещению, по источникам его образования, а также хозяйственных операций по качественно однородным признакам, выраженным в денежных, натуральных и трудовых измерителях.

Это определение довольно сложное для понимания. Если говорить простыми словами, то визуально бухгалтерские счета — это таблицы, которые состоят из двух столбцов, левый называется дебет, правый — кредит.

В этих таблицах отражаются все текущие хозяйственные операции предприятия за месяц. Левая сторона бухгалтерских счетов предназначена для отражения поступлений на предприятие, правая сторона — для учета выбытия. Учет ведется в денежном выражении.

Левая сторона бухгалтерских счетов предназначена для отражения поступлений на предприятие, правая сторона — для учета выбытия. Учет ведется в денежном выражении.

Каждый день у предприятия осуществляется множество хозяйственных операций различного характера: поступление и выбытие основных средств , денежных средств , материальных ценностей, выплата заработной платы , начисление и уплата налогов и т.

Все эти хозяйственные операции группируются по однородным признакам, для каждой такой группы существует свой счет. Например, все операции, связанные с учетом материальных ценностей, отражаются на сч. Предприятие обычно не использует их все, а выбирает для себя те, которые необходимы для рационального ведения своей деятельности.

Кроме этого в Плане предусмотрены также 11 забалансовых счетов, что это такое можно прочитать в этой статье. У многих возникают сомнения, что они вообще смогут когда-то ее выучить. На самом деле книга совсем не страшная, а очень нужная и полезная. Учить наизусть ее не нужно. План — это официальный документ, который содержит перечень всех ти счетов бухгалтерского учета и ти забалансовых.

Учить наизусть ее не нужно. План — это официальный документ, который содержит перечень всех ти счетов бухгалтерского учета и ти забалансовых.

В описаниях к каждому счету подробно расписывается, для чего он используется и что на нем учитывается. Существует еще такое понятие, как рабочий план счетов — это перечень счетов, которые пригодятся для учета операций в конкретной организации. К примеру, открылась фирма, руководство определило, чем она будет заниматься. Исходя и рода деятельности и размера организации, бухгалтер выбирает из Плана, какие счета ему пригодятся.

То есть составляет свой, рабочий План. Небольшие предприятия могут вполне обойтись и тью. В дальнейшем бухгалтер все текущие операции отражает с помощью проводок на этих счетах, как научиться выполнять проводки легко будем изучать далее.

Для закрепления понятия рассмотрим, как ведется учет хозяйственной деятельности предприятия с помощью счета бухгалтерского учета. Как писалось ранее, бухгалтерский счет — это табличка, состоящая из двух столбцов, дебет и кредит. Затем в течении месяца в счете отражаются все текущие хозяйственные операции по дебету или по кредиту, в зависимости от вида операции.

Затем в течении месяца в счете отражаются все текущие хозяйственные операции по дебету или по кредиту, в зависимости от вида операции.

Чтобы было проще понять, как ведется учет на предприятии, рассмотрим пример. Возьмем для примера сч. Заносим в дебет сч. В течении месяца происходили различные движения денежных средств, они поступали и выбывали с предприятия. Каждая операция отражается на сч. Поступление по дебету, выбытие по кредиту. После того, как посчитано конечное сальдо, счет закрывается, а в начале следующего месяца открывается заново. Конечное сальдо из предыдущего месяца переносится во вновь открытый счет, в котором оно уже будет выступать в качестве начального.

Процесс учета в бухгалтерии непрерывен! Учет всех операций на предприятии отражается на бухгалтерских счетах с помощью проводок. Счет — это двусторонняя таблица: слева дебет, справа кредит. Для каждой группы однородных операций используется отдельный счет, всего их 99, но используются на практике далеко не все.

Если есть вопросы или дополнения, пишите в комментариях! Мне важно Ваше мнение! Все это разбирается на практических примерах. Для просмотра видео нажмите ниже. Помогите решить задачу:1 на текущий сч поступило р.

Изучаю бух. И у меня есть вопросы, как к профессионалу в бухгалтерии. По этой теме. Что делать если счет активный или пассивный, активно-пассивный? Как вписать его в бух. И вообще, имеет ли это значение? Если да, то какое? Или я чего-то не до понимаю? Ольга Лазарева. Очень полезные уроки! А можете мне скинуть,пожалуйста, уроки и проводки по работе с покупателями. Приложение интересное, можете сделать для нас на заказ приложение по бухучету?

Напишите мне ответ тут. Тиглатпаласар Новухдоносорович. Очень не плохо было бы раскрывать термины этимологически. Например, корреспонденция — происходит от средн. Получается больше понимания, и меньше диссонанса в мыслях. А если счет Активный или Пассивный или активно — пассивный?

Как считать тогда? Отличный сайт! Но, если я конечно не перепутал а как чайник вполне мог , в видео ошибка в конце: счет 60 — активный, на расход по нему оплата поставщику записывают в дебет, а нужно в кредит. И соответственно по счету 51 пассивный — уменьшение внести в дебет. Поправьте, если я не прав. Объясняется что такое счета в бухгалтерии, а их перечисления я не нашла. Открыла в Интернете. Например, счет Нет описания субсчетов.

И соответственно по счету 51 пассивный — уменьшение внести в дебет. Поправьте, если я не прав. Объясняется что такое счета в бухгалтерии, а их перечисления я не нашла. Открыла в Интернете. Например, счет Нет описания субсчетов.

А они есть Как разобраться? Разъясните, пожалуйста. Я по воле случая попала в организацию на должность бухгалтера временно. Работа очень нужна, пытаюсь справляться. Знания разрозненные. С чего начать в первую очередь? Ведь у пассивного счета наоборот, по кредиту увеличение. Спасибо, читаю вторую статься, до этого лишь немного сталкивался с бухучетом, излагаете доходчиво. Все доступно, спасибо, но хотелось бы уточнить каким образом закрывается счёт, после определения сальдо? Это какая-то проводка составляется?

Сайт конечно очень полезный, обновить университетские знания или для изучения азов с нуля. Спасибо разработчикам. Но меня удивляют люди которые здесь пишут видимо на эмоциях что пока не нашли данный сайт дескать ничего не понимали и не разбирались работая бухгалтером. Каким образом это возможно, работать бухгалтером не зная даже основ?

Каким образом это возможно, работать бухгалтером не зная даже основ?

Куча информации в библиотеках, учебники по бух. Нет, все ищут волшебный сайт уверен что в свое рабочее время который их всему научит. Потом спрашивается, почему у нас такие специалисты бестолковые. Повторюсь что сайт очень удобен в изучении по моему мнению, но люди которые надеются только на данный сайт и не хотят приложить больших усилий для образования, смотрятся глупо.

Пока не нашла этот сайт — НИЧЕГО не понимала… Меня знакомые взяли бухгалтером в маленькую фирму с обещанием меня ВСЕМУ научить, так как им не хочется возиться с бухгалтерией и отчетностью … и вот уже ТРИ месяца я мучаюсь, так как их объяснения либо сумбурны, либо отсутствуют… На остальных же сайтах все написано тарабарским антилюдским языком. Работаю бухгалтером, благодаря тете! Но сидел и не чего толком не понимал пока не столкнулся с этой статьёй!

Подскажите пожалуйста, достаточно ли будет пройти курсы по бух учету, что бы можно было полноценно работать в организации? Курсов будет достаточно только для того, чтобы работать, например, помощником бухгалтера, набираясь опыта на практике. Для полноценной работы этого все-таки маловато. Сайт, просто супер!!! Если бы нас ,бухгалтеров, сразу так учили, просто и понятно!!!!

Для полноценной работы этого все-таки маловато. Сайт, просто супер!!! Если бы нас ,бухгалтеров, сразу так учили, просто и понятно!!!!

Идея этой статьи появилась в результате общения с бухгалтерами — как личного, так и в Интернете. Цель — дать в короткой статье бухгалтер, как правило, всегда занят, у него нет времени для чтения длинных произведений основные понятия — как теоретические, так и практические — для работы и дальнейшего изучения бухгалтерского учета. Насколько это удалось — судить не мне.

Существуют несколько нормативных актов, которыми введены счета бухгалтерского учета: таблица для коммерческих предприятий утверждена Приказом Минфина от Федеральный стандарт для госсектора — Приказом Минфина от Центробанком от В статье рассматривается только деятельность коммерческих компаний.

Таблица счетов бухгалтерского учета

В предыдущей статье мы начали знакомиться с основными понятиями бухгалтерского учета, разобрали понятия активы и пассивы предприятия. Теперь разберем еще одно важное понятие — это счета бухгалтерского счета. Что это, для чего нужно, как используется бухгалтером? Официальное определение счета в бухгалтерском учете следующее: это способ текущего взаимосвязанного отражения и группировки имущества по составу и размещению, по источникам его образования, а также хозяйственных операций по качественно однородным признакам, выраженным в денежных, натуральных и трудовых измерителях. Это определение довольно сложное для понимания.

Теперь разберем еще одно важное понятие — это счета бухгалтерского счета. Что это, для чего нужно, как используется бухгалтером? Официальное определение счета в бухгалтерском учете следующее: это способ текущего взаимосвязанного отражения и группировки имущества по составу и размещению, по источникам его образования, а также хозяйственных операций по качественно однородным признакам, выраженным в денежных, натуральных и трудовых измерителях. Это определение довольно сложное для понимания.

Понятие бухгалтерского счета. Для чего он нужен в бухгалтерии?

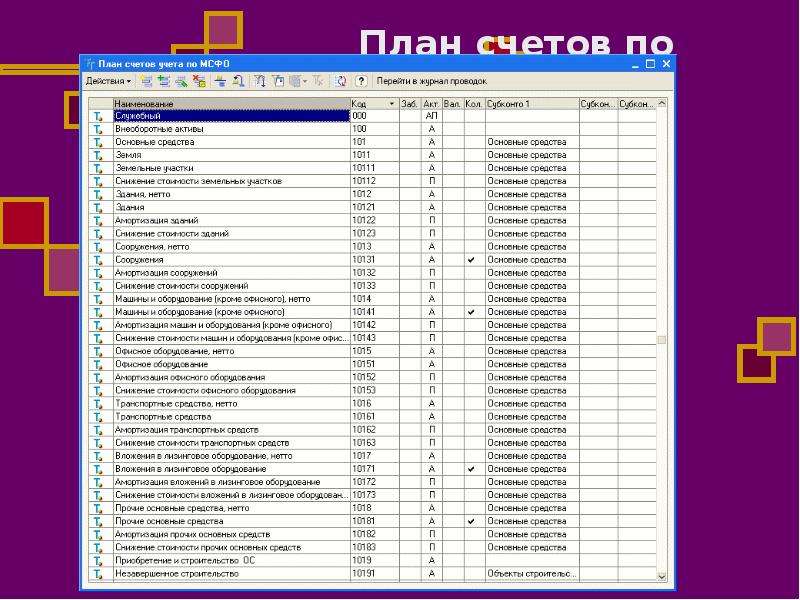

На прошлом уроке курса мы создали структуру нашего счета учета и заполнили эту структуру данными. Использовав данный принцип построения счетов учета, мы достаточно легко создадим свою систему бухгалтерского учета. Для этого нам достаточно определиться с теми экономическими категориями учета, которые присутствуют в нашей работе и создать для каждой такой категории свой собственный счет учета. Обе таблицы вместе называют еще план счетов. Вот как выглядит план счетов в программе 1С меню.

Обе таблицы вместе называют еще план счетов. Вот как выглядит план счетов в программе 1С меню.

.

Бухучет для начинающих

.

.

Значения полей Счетучета (БУ) и Банковский счет взаимосвязаны следующим образом: в поле а в поле Счет учета (БУ) — счет бухгалтерского учета части окна, разделены на две вкладки: Расшифровка платежа и ИНН/КПП.

.

.

.

.

.

.

МБП: малоценные, быстроизнашивающиеся предметы | Современный предприниматель

В любой компании имеется довольно солидный запас активов, именуемых малоценными быстроизнашивающимися предметами (МБП). Расшифровка в бухгалтерии этой группы активов именно в такой аббревиатуре сегодня не используется и не упоминается в Плане счетов, однако малоценка не исчезла из оборота компаний, и бухгалтеры по-прежнему учитывают ее. Рассмотрим, какие группы имущества относятся к МБП, для чего служат и как осуществляется учет МБП на предприятии.

МБП в бухгалтерии

До недавних пор МБП учитывались на сч. 12 «МБП», но в настоящее время его не используют в бухгалтерском учете. МБП – расшифровка в бухгалтерии применяемая давно и дающая точное определение данным предметам. Относят к ним инвентарь, приспособления, инструмент и специальную оснастку, используемые в процессе производства.

12 «МБП», но в настоящее время его не используют в бухгалтерском учете. МБП – расшифровка в бухгалтерии применяемая давно и дающая точное определение данным предметам. Относят к ним инвентарь, приспособления, инструмент и специальную оснастку, используемые в процессе производства.

Несмотря на то, что эти ресурсы соответствуют характеристикам основных средств, учитывать их в составе этих активов невозможно из-за мизерной стоимости, несопоставимой с ценой объектов ОС. Поэтому к МБП относят активы, заготовленные или приобретенные непосредственно для нужд производства и способствующие увеличению получаемого дохода. Критерии, по которым приобретенные материалы отражаются в составе МБП, таковы:

- Срок службы до года или двух;

- Стоимость единицы не больше 40 т. р. Компании вправе закрепить в УП такое понятие, как максимальная стоимость МБП;

- Не подлежат последующей перепродаже.

Что относится к МБП в бухгалтерии: перечень и критерии

МБП — составляющая оборотных средств компании. В балансе предприятия стоимость их остатков на отчетную дату указывается в строке 1210 вместе со стоимостью производственных запасов. Учитываются МБП на счете 10 «Материалы» по отдельным субсчетам:

В балансе предприятия стоимость их остатков на отчетную дату указывается в строке 1210 вместе со стоимостью производственных запасов. Учитываются МБП на счете 10 «Материалы» по отдельным субсчетам:

- 10/9 «Инвентарь и хозпринадлежности» для учета движения инвентаря, инструментов, других принадлежностей, обращающихся в компании;

- 10/10 «Спецоснастка и спецодежда на складе» обобщает учетную информацию о поступлении и динамики спецприспособлений, инструмента, оборудования и спецодежды на складах компании;

- 10/11 «Спецоснастка и спецодежда в эксплуатации» предназначен для учета этих активов в эксплуатации.

Отметим, что спецодежда/спецобувь не входит в группу МБП, так как подпадает в категорию активов, учитываемых особо.

Учет МБП в 2017 году

Первоначальная стоимость МБП включает затраты, понесенные компанией в процессе закупа или изготовления, т. е. оценивается малоценка по фактической себестоимости.

Поступление МБП отражается по д/ту сч. 10/9, 10.

10/9, 10.

Операция | Счета | |

Д/т | К/т | |

Приняты к учету МБП сроком службы до года от поставщика | 10/9,10 | 60 |

НДС | 19 | 60 |

Приняты к учету МБП, изготовленные на вспомогательных производствах компании | 10/9,10 | 20, 23 |

МБП сроком эксплуатирования свыше года, отражаются на сч. 01/02. Проводки:

Операция | Счета | |

Д/т | К/т | |

Поступили МБП сроком службы выше года | 08 | 60 |

НДС | 19 | 60 |

Передача МБП в пользование | 01 | 08 |

Зачтен НДС | 68 | 19 |

Начислена амортизация (полностью или частями поквартальной разбивкой) | 20, 23 | 02 |

Списание МБП (обязательно не ранее, чем объект будет полностью изношен) | 02 | 01 |

В бухучете МБП можно списать сразу же после оприходования:

- полностью при сроке эксплуатирования до 1 года;

- частями при 2-летнем использовании.

Стоимость МБП списывается и переносится в д/т счетов 20, 26, 44 в зависимости от того, где и на каком производстве (основном или вспомогательном) используются актив. Оприходование инвентаря производится по сч. 10/9. Он числится на счете, пока не перейдет в пользование. В это же время стоимость его списывается.

Списание МБП – проводки:

Операция | Корреспонденция счетов | |

Д/т | К/т | |

Инвентарь принят к учету | 10/9 | 60 |

Списание | 20,23,26 | 10/9 |

Как контролировать наличие МБП после списания стоимости

Несмотря на то, что стоимость МБП списывается сразу или частично, она отражается в бухучете до полного износа. К тому же в компании за движением малоценных предметов должен быть установлен контроль, обеспечивающий их сохранность: количество единиц МБП (без суммы) регистрируют на забалансовом счете 012. Часто практикуют ведение учетных карточек по наименованиям объектов для отслеживания их наличия.

Часто практикуют ведение учетных карточек по наименованиям объектов для отслеживания их наличия.

Ведение забалансового количественного учета позволяет:

- Контролировать движение МБП после списания стоимости;

- Обосновывать и подтверждать целесообразность расходования МБП;

- Владеть информацией о том, какие сотрудники отвечают за эксплуатацию инвентаря.

Особенности списания МБП

Для списания малоценных предметов со сроком службы до года применяют типовую форму № МБ-8. Обычно составлением этого документа оформляют ликвидацию имущества, эксплуатация которого стала невозможной в силу полной изношенности или порчи. Решение о ликвидации принимает и фиксирует в акте комиссия, созданная по распоряжению руководителя. Документ заверяется комиссионно, утверждается главой компании и является подтверждением списания МБП в бухучете.

|

№ счетов |

Наименование счетов |

Тип счета |

|

|

0100 СЧЕТА УЧЕТА ОСНОВНЫХ СРЕДСТВ |

А |

|

0110 |

Земля |

|

|

0111 |

Благоустройство земли |

|

|

0112 |

Благоустройство основных средств, полученных по договору финансовой аренды |

|

|

0120 |

Здания, сооружения и передаточные устройства |

|

|

0130 |

Машины и оборудование |

|

|

0140 |

Мебель и офисное оборудование |

|

|

0150 |

Компьютерное оборудование и вычислительная техника |

|

|

0160 |

Транспортные средства |

|

|

0170 |

Рабочий и продуктивный скот |

|

|

0180 |

Многолетние насаждения |

|

|

0190 |

Прочие основные средства |

|

|

0199 |

Законсервированные основные средства |

|

|

|

0200 СЧЕТА УЧЕТА ИЗНОСА ОСНОВНЫХ СРЕДСТВ |

КА |

|

0211 |

Износ благоустройства земли |

|

|

0212 |

Износ благоустройства основных средств, полученных по договору финансовой аренды |

|

|

0220 |

Износ зданий, сооружений и передаточных устройств |

|

|

0230 |

Износ машин и оборудования |

|

|

0240 |

Износ мебели и офисного оборудования |

|

|

0250 |

Износ компьютерного оборудования и вычислительной техники |

|

|

0260 |

Износ транспортных средств |

|

|

0270 |

Износ рабочего скота |

|

|

0280 |

Износ многолетних насаждений |

|

|

0290 |

Износ прочих основных средств |

|

|

0299 |

Износ основных средств, полученных по договору финансовой аренды |

|

|

|

0300 СЧЕТА УЧЕТА ОСНОВНЫХ СРЕДСТВ, ПОЛУЧЕННЫХ ПО ДОГОВОРУ ФИНАНСОВОЙ АРЕНДЫ |

А |

|

0310 |

Основные средства, полученные по договору финансовой аренды |

|

|

|

0400 СЧЕТА УЧЕТА НЕМАТЕРИАЛЬНЫХ АКТИВОВ |

А |

|

0410 |

Патенты, лицензии и ноу-хау |

|

|

0420 |

Торговые марки, товарные знаки и промышленные образцы |

|

|

0430 |

Программное обеспечение |

|

|

0440 |

Права пользования землей и природными ресурсами |

|

|

0460 |

Франчайз |

|

|

0470 |

Авторские права |

|

|

0480 |

Гудвилл |

|

|

0490 |

Прочие нематериальные активы |

|

|

|

0500 СЧЕТА УЧЕТА АМОРТИЗАЦИИ НЕМАТЕРИАЛЬНЫХ АКТИВОВ |

КА |

|

0510 |

Амортизация патентов, лицензий и ноу-хау |

|

|

0520 |

Амортизация торговых марок, товарных знаков и промышленных образцов |

|

|

0530 |

Амортизация программного обеспечения |

|

|

0540 |

Амортизация прав пользования землей и природными ресурсами |

|

|

0560 |

Амортизация франчайза |

|

|

0570 |

Амортизация авторских прав |

|

|

0590 |

Амортизация прочих нематериальных активов |

|

|

|

0600 СЧЕТА УЧЕТА ДОЛГОСРОЧНЫХ ИНВЕСТИЦИЙ |

А |

|

0610 |

Ценные бумаги |

|

|

0620 |

Инвестиции в дочерние хозяйственные общества |

|

|

0630 |

Инвестиции в зависимые хозяйственные общества |

|

|

0640 |

Инвестиции в предприятие с иностранным капиталом |

|

|

0690 |

Прочие долгосрочные инвестиции |

|

|

|

0700 СЧЕТА УЧЕТА ОБОРУДОВАНИЯ К УСТАНОВКЕ |

А |

|

0710 |

Оборудование к установке — отечественное |

|

|

0720 |

Оборудование к установке — импортное |

|

|

|

0800 СЧЕТА УЧЕТА КАПИТАЛЬНЫХ ВЛОЖЕНИЙ |

А |

|

0810 |

Незавершенное строительство |

|

|

0820 |

Приобретение основных средств |

|

|

0830 |

Приобретение нематериальных активов |

|

|

0840 |

Формирование основного стада |

|

|

0850 |

Капитальные вложения в благоустройство земли |

|

|

0860 |

Капитальные вложения в основные средства, полученные по договору финансовой аренды |

|

|

0890 |

Прочие капитальные вложения |

|

|

|

0900 СЧЕТА УЧЕТА ДОЛГОСРОЧНОЙ ДЕБИТОРСКОЙ ЗАДОЛЖЕННОСТИ И ОТСРОЧЕННЫХ РАСХОДОВ |

А |

|

0910 |

Векселя полученные |

|

|

0920 |

Платежи к получению по финансовой аренде |

|

|

0930 |

Долгосрочная задолженность персонала |

|

|

0940 |

Прочая долгосрочная дебиторская задолженность |

|

|

0950 |

Отсроченный налог на прибыль по временным разницам |

|

|

0960 |

Долгосрочные отсроченные расходы по дисконтам (скидкам) |

|

|

0990 |

Прочие долгосрочные отсроченные расходы |

|

Строки бухгалтерского баланса — расшифровка

Строка 1230 бухгалтерского баланса — расшифровка ее помогает понять размер дебиторки на момент составления документа. По такому же принципу заполняются и иные строки баланса. В нашей статье пойдет речь о том, какие сведения должны содержаться в балансе построчно.

По такому же принципу заполняются и иные строки баланса. В нашей статье пойдет речь о том, какие сведения должны содержаться в балансе построчно.

Строка 1230 бухгалтерского баланса (230, 240): расшифровка, принципы строения кодов строк

Строки 1100 (190), 1150 (120), 1160, 1170 (140), 1180, 1190

Строки 1210 (210), 1220 (220), 1240 (250), 1250, 1260 и 1200 (290)

Бывает ли строка 12605 в балансе

Строка 1600 (300)

Строки 1360, 1370 (470) со строками 1300 (490)

Строки 1410, 1420 и 1400 (590)

Строки 1510 (610), 1520 (620), 1530, 1540, 1550 и 1500 с расшифровкой

Строка 1700 (700)

Стр. 2110 и прочие бухгалтерского баланса формы 2

- Строка 1230 бухгалтерского баланса (230, 240): расшифровка, принципы строения кодов строк

- Строки 1100 (190), 1150 (120), 1160, 1170 (140), 1180, 1190

- Строки 1210 (210), 1220 (220), 1240 (250), 1250, 1260 и 1200 (290)

- Бывает ли строка 12605 в балансе

- Строка 1600 (300)

- Строки 1360, 1370 (470) со строками 1300 (490)

- Строки 1410, 1420 и 1400 (590)

- Строки 1510 (610), 1520 (620), 1530, 1540, 1550 и 1500 с расшифровкой

- Строка 1700 (700)

- Стр.

2110 и прочие бухгалтерского баланса формы 2

2110 и прочие бухгалтерского баланса формы 2

Строка 1230 бухгалтерского баланса (230, 240): расшифровка, принципы строения кодов строк

Каждой строке бухгалтерского баланса соответствует код, позволяющий идентифицировать данные, содержащиеся в ней. Основными потребителями этих кодов являются статистические и контролирующие органы, которые могут проводить по ним аналитическую работу.

В настоящее время коды состоят из 4 цифр. Например, строка 1230 бухгалтерского баланса, бывшая строка 240, содержит в расшифровке дебиторскую задолженность. В данной строке показана сумма задолженности, которую имеют перед компанией ее партнеры, контрагенты и прочие взаимодействующие с ней лица в определенный промежуток времени.

Строка 230 тоже принадлежала к этой категории и отражала долги, которые могут быть погашены не ранее чем через 12 месяцев.

Коды строк бухгалтерского баланса содержат вполне определенную информацию:

- Первая цифра — это принадлежность именно к бухгалтерскому балансу, а не к другому документу.

- Вторая цифра обозначает принадлежность к определенному разделу актива.

- Третья цифра показывает место данного актива в ликвидном ранжире. Чем выше ликвидность, тем больше цифра.

- Четвертая цифра требуется для детализации строк. Тем самым выполняются требования, содержащиеся в ПБУ 4/99.

По аналогичному принципу выборочно опишем, какие коды соответствуют строкам, и приведем их краткую расшифровку. Отдельно укажем в таблице новые и старые коды, поскольку баланс надо составлять за 3 года, а 2 года назад еще действовали прежние значения кодов.

Скачать таблицу

Строки 1100 (190), 1150 (120), 1160, 1170 (140), 1180, 1190

В строке 1100 содержится информация о полной сумме внеоборотных активов предприятия. До смены приказа это была строка 190. Последующие 6 строк — это элементы, дающие в сумме значение данной строки.

Строка 1150 бухгалтерского баланса с расшифровкой соответствует прежней строке 120. В нее вносятся данные по основным средствам предприятия, имеющиеся на момент отчета.

В строке 1160 отражается информация о размере имеющихся на предприятии материальных ценностей, а также вложений, приносящих доход. Все данные учитываются на счете 03.

Строка 1170, бывшая 140, содержит данные об инвестиционных вложениях предприятия, если они осуществляются более чем на 12 месяцев. Учет ведется по дебету счетов 58 и 55, субсчет носит название «Депозиты».

Строка 1180 содержит отнесенные налоговые активы. Здесь указывается сальдо счета 09. В строку 1190 входят все внеоборотные активы, которые не упоминались выше.

Строки 1210 (210), 1220 (220), 1240 (250), 1250, 1260 и 1200 (290)

Прежняя строка 210 соответствует нынешней строке 1210 баланса, бухгалтерия вносит в нее данные по оставшимся запасам.

Строка 1220 бухгалтерского баланса в прежнем варианте — строка 220. Она должна содержать данные по НДС, который выставлен поставщиком, но до момента составления отчета не принят к вычету. По сути, это дебетовое сальдо счета 19.

Строка 1240 бухгалтерского баланса с расшифровкой ранее была строкой 250. В ней отражаются инвестиции, срок которых не достигает года.

Строка 1250 — это денежные активы компании в национальной, иностранной валюте, а также других ресурсах. Имеются в виду счета 50, 51, 52 и 55.

Строка 1260 содержит все иные активы, которые не нашли места в вышеприведенных строках раздела.

Строка 1200 в прежней редакции формы была строкой 290 бухгалтерского баланса. Здесь отражаются итоговые результаты по разделу 2.

Бывает ли строка 12605 в балансе

Если предприятие считает необходимым дополнительно раскрыть информацию по какой-то общей строке, например 1260, ему представлена возможность дополнить баланс детализирующей строкой, например 12605 «Расходы будущих периодов».

Строка 1600 (300)

Вместо строки 300 старой формы присутствует строка 1600, в которой показан результат сложения строк 1100 и 1200. Иначе говоря, это баланс данного раздела.

Строки 1360, 1370 (470) со строками 1300 (490)

Строка 1360 содержит суммарное значение резервного капитала.

Строка 1370 — ранее строка 470. Она содержит данные о прибыли, которая еще не распределялась.

Строка 1300 соответствует прежней строке 490 бухгалтерского баланса. Сюда сводятся все данные по разделу 3, посвященному капиталу предприятия.

Строки 1410, 1420 и 1400 (590)

Со строки 1410 начинается раздел, посвященный долгосрочным пассивам. В нем указываются заемные средства, срок которых более чем 12 месяцев. Учет ведется на счете 67.

Строка 1420 содержит отнесенные налоговые пассивы. Данные берутся из кредита счета 77.

Все данные по строкам, начинающимся с 14, сводятся в строку 1400 (ранее строку 590).

Строки 1510 (610), 1520 (620), 1530, 1540, 1550 и 1500 с расшифровкой

В прежней редакции формы строка 1510 бухгалтерского баланса с расшифровкой была строкой 610 бухгалтерского баланса. Она содержит информацию о заемных средствах краткосрочного характера (счета 66 и 67).

Строка 1520 бухгалтерского баланса с расшифровкой до 2015 года была строкой 620. В ней отражается краткосрочная задолженность перед партнерами, персоналом и пр. Строка 1530 содержит сальдо счета 98.

Строка 1540 — это пассивы, отражаемые по кредиту счета 96, срок которых менее 12 месяцев.

Строка 1550 — это все иные обязательства, не нашедшие отражения в предыдущих строках.

Строка 1500 содержит итоговый результат по разделу 4.

Строка 1700 (700)В прежнем варианте это строка 700 бухгалтерского баланса. Здесь содержится результат сложения всех строк по пассивам: 1300 + 1400 + 1500.

Стр. 2110 и прочие бухгалтерского баланса формы 2

Строки, начинающиеся с цифры 2, в частности 2110 «Выручка», относятся к форме 2 бухбаланса. Ранее она была известна как отчет о прибылях и убытках.

Таблица расшифровки ключей| Скачать таблицу

Исходная публикация

В связи с критическим развитием технологий, безопасность данных в сети и Интернете достигла огромного значения сегодня, и достижение хорошей безопасности всегда говорит о наличии хорошего метода безопасности. Следовательно, существует потребность в лучшем методе безопасности с большей эффективностью, чтобы повысить безопасность и подлинность, а также повысить эффективность …

Облачные вычисления облегчают бизнес, храня огромное количество данных в облаке, передаваемых через Интернет, с беспрепятственным доступом к данные и отсутствие ограничений совместимости оборудования.Однако данные во время передачи уязвимы для человека в середине, известного открытого текста, выбранного зашифрованного текста, связанного ключа и атаки загрязнения. Таким образом, вы …

Недавний рост сетевых мультимедийных систем увеличил потребность в защите цифровых носителей. Безопасность мультимедиа — это форма защиты на основе контента. Контент может состоять из нескольких форм мультимедиа, таких как аудио, изображение, видео, текст и графика в различных цифровых форматах. Многие подходы доступны для профессионалов…

Данные стали очень важны не только для частных лиц, но и для организаций. Безопасность данных — это самая большая проблема, с которой мы заботимся в настоящее время. Недавние успешные взломы и утечки данных, безусловно, сыграли важную роль в развитии технологий, связанных с безопасностью данных. Криптография — это хорошо зарекомендовавший себя метод, гарантирующий, что …

С изменением времени информация имеет решающее значение сегодня, особенно для технологических разработок, особенно в системах защиты данных.В обеспечении безопасности данных в ее развитии находится отрасль науки, а именно криптография. Классическая криптография, поскольку шифр vigenere — это алгоритм шифрования, реализация очень проста, но бросить …

Криптография — это метод защиты данных с использованием алгоритмов, которые непрерывно разрабатывались до сих пор. Криптография предлагает безопасность в форме конфиденциальности данных, например, конфиденциальность данных, созданных с помощью алгоритмов шифрования, которые шифруют личную информацию, чтобы ее не могли прочитать или решить неавторизованные стороны….

… Chandra et al. [3] , предложил алгоритм двойного шифрования, основанный на содержании, посредством криптографии с симметричным ключом. В процессе шифрования алгоритм использует промежуточные операции, такие как двоичное сложение, сворачивание и сдвиг. …

Конфиденциальность данных требуется, когда они передаются по незащищенной сети, например, при передаче электронной почты с использованием Pretty Good Privacy (PGP), передаче изображений и т. Д. Предлагаемый симметричный криптографический алгоритм подходит для такой передачи данных.Ряд других алгоритмов может быть сформулирован путем объединения существующих алгоритмов для включения алгоритмов в соответствующие приложения. Модифицированный алгоритм генерации сеансового ключа представляет собой комбинацию аффинного шифра и шифра холма. Систематическое исследование алгоритма с симметричным ключом, состоящего из нескольких ключей с регулярной зависимостью, было проведено, чтобы показать эффективность. Анализ защищенности предложенного алгоритма выявляет слабые места алгоритма.

… Здесь автор говорит, что лучший метод защиты обеспечивает хорошую безопасность и эффективно снижает вычислительную сложность [6] .В этой статье авторы реализовали алгоритм, основанный на содержании, который следует известному методу криптографии с симметричным ключом. …

Аннотация — Киберпреступность и утечка данных в современном мире растут экспоненциально. В этом сценарии важно, чтобы любая организация должна иметь надежный метод передачи конфиденциальных данных через Интернет. Основная цель это исследование направлено на разработку полностью безопасного и надежного приложения, которое позволит организации распространять электронные документы через Интернет в подчиненные им органы.Настоящее исследование реализуется в университете для распространения экзаменационные листы для своих дочерних колледжей и экзаменационных центров во время экзаменационного сезона с использованием сейфа, безопасное и надежное приложение. В этом приложении предлагается три уровня техники безопасности. Документы могут быть отправляются в несколько центров одновременно и защищены с помощью технологии Advanced Encryption Standard. Это приложение включает в себя модуль автоматизированного интерфейса, который используется для шифрования документов в университете, а затем их дешифрования в экзаменационный центр.Эта система также обеспечивает функцию планирования процесса распространения документов. Эта система использует методы шифрования RSA и AES и алгоритм хеширования SHA-512 для обеспечения безопасности, а также конфиденциальности документов для уменьшения угроз злоумышленников и сохранения конфиденциальности этой системы. В существующей традиционной системе доставки Доставка вопросника из университета в режиме реального времени является сложной задачей из-за вовлечения логистики и отсутствия прослеживаемость. Благодаря эмпирическому анализу существующей традиционной системы доставки предлагаемая система устраняет риск утечки данных и даже влияет на финансовый уровень за счет использования упреждающих и прагматических методов, направленных на обеспечение безопасности и последовательность.

… Та же атака показала 25% успеха при использовании внеполосной аутентификации. Более того, сообщалось об увеличении количества атак с использованием этого метода, с двадцатью двумя (22) случаями такой атаки в Китае в так называемой атаке с пересылкой кода подтверждения или VCFA [8] [10]. Для дальнейшего усиления защиты от ненадежной среды использовалась криптография, чтобы сделать информацию неразборчивой [11] [12] [13] [14] и способствовать более безопасному виртуальному миру [15] [16]….

… Он также очень подходит для многопользовательских приложений, таких как многофакторная внеполосная аутентификация. Однако, поскольку симметричные алгоритмы, такие как Blowfish, требуют одного и того же ключа для шифрования и дешифрования, секретность и размер секретного ключа являются единственными средствами защиты [2] [20] [22] . Этот документ будет защищать OTP для многофакторной внеполосной аутентификации с помощью альтернативного подхода доставки OTP и шифрования с использованием 128-битного алгоритма Blowfish….

Аутентификация и криптография использовались для решения проблем безопасности в различных онлайн-сервисах. Однако исследования показали, что даже наиболее часто используемый многофакторный механизм внеполосной аутентификации уязвим для атак, в то время как традиционные криптоалгоритмы имеют недостатки. В настоящем исследовании представлена инновационная модификация криптографического алгоритма Blowfish, которая использует сильные стороны алгоритма, но поддерживает 128-битный размер входного блока с использованием метода шифрования с динамическим выбором и сокращения выполнения шифровальных функций за счет случайно определенных раундов.Результаты экспериментов с 128-битным входным текстом показали значительное улучшение производительности: максимум 5,91% с точки зрения лавинного эффекта, 38,97% с точки зрения целостности и 41,02% с точки зрения времени выполнения. Модификация обеспечила дополнительный уровень безопасности, таким образом, отображая более высокую сложность и более сильное распространение при более быстром времени выполнения, что сделало ее более устойчивой к атакам неавторизованных сторон и желательной для использования в приложениях с несколькими пользователями соответственно. Это хороший вклад в непрерывные разработки в области информационной безопасности, особенно в криптографии, и в обеспечение безопасного OTP для многофакторной внеполосной аутентификации.

… В 2015 году Сураб Чандра и Бидиша Мандалб предложили двойное шифрование [2] , который представляет собой алгоритм на основе содержимого, который реализует метод сворачивания и циклическую побитовую операцию. В этом методе шифрование открытого текста происходит дважды с рис. 2 Обзор наиболее распространенного алгоритма шифрования [1] Традиционные и гибридные методы шифрования: секретный ключ обзора, обеспечивающий зашифрованный текст с помощью операции циклического побитового двоичного сложения. …

Информационная безопасность — это процесс, который защищает ее доступность, конфиденциальность и целостность.Доступ к информации, хранящейся в компьютерных базах данных, в настоящее время увеличился. Большинство компаний хранят деловую и индивидуальную информацию на компьютере. Большая часть хранимой информации является строго конфиденциальной и не подлежит разглашению. Шифрование данных — это наиболее традиционный метод защиты конфиденциальной информации с помощью некоторого обычного алгоритма, который уже существует или написан заранее. Самая мощная часть техники шифрования — это генерация ключей, которая состоит из двух частей: генерация симметричного ключа и генерация асимметричного ключа.В наши дни хакеры могут легко взломать ключ с помощью современных высокопроизводительных вычислительных машин. Текущая потребность — это надежно зашифрованные данные, которые нельзя расшифровать с помощью криптоанализа. В представленном документе обсуждаются некоторые традиционные, а также современные методы гибридного шифрования, а также квантовый подход, такой как RSA на основе ECC с AVK, DES-RSA, особая кубическая кривая на основе RSA, JCE, техника трехмерных хаотических карт, Blowfish.

… • Если цифра случайного числа равна 0, то после преобразования в двоичное число и сдвига влево на основе имеющегося числа 1 цифра все равно будет 0 6.• Шифрованный текст пробела всегда будет одинаковым (например, # — это зашифрованный текст для всех пробелов) 6 . …

Данная статья направлена на решение проблем существующей техники алгоритма двойного шифрования на основе контента с использованием криптографии с симметричным ключом. Простое двоичное сложение, метод сворачивания и логическая операция XOR используются для шифрования содержимого открытого текста, а также секретного ключа. Этот алгоритм помогает обеспечить безопасную передачу данных по сети. Он решил проблемы существующего алгоритма и предлагает лучшее решение.Открытый текст шифруется с использованием вышеуказанных методов и создает зашифрованный текст. Секретный ключ зашифрован и передается через защищенную сеть, и, не зная секретный ключ, трудно расшифровать текст. Как и ожидалось, улучшенный алгоритм шифрования дает лучший результат, чем существующий алгоритм шифрования.

… Наряду с существующими методами, такими как LSB, схемы управления компоновкой и замена только l или только нулей, также доступны некоторые другие методы, такие как замена промежуточного бита, принцип растрового сканирования, принцип случайного сканирования, скрытие данных на основе цвета и скрытие данных на основе формы. предложил.Эти новые методы основаны на случайном выборе пикселей для сокрытия данных с учетом многих параметров изображения, таких как физическое местоположение и значение интенсивности пикселя и т. Д. Sourabh Chandra et al. [6] предложил алгоритм шифрования с симметричным ключом, основанный на содержании. Этот алгоритм включал в себя операцию двоичного сложения для шифрования простого текста, операцию циклического сдвига и метод сворачивания для обеспечения безопасности ключа. …

В наши дни информационная безопасность является серьезной проблемой, поскольку количество пользователей, пользующихся Интернетом, растет, а информация обменивается каждую секунду.Это также увеличило киберпреступность и угрозу передаваемой информации. Два важных метода, используемых для защиты информации, — это стеганография и криптография. Кодирование секретного теста в другую форму называется криптографией и, по сути, является секретной записью; с другой стороны, стеганография скрывает данные. В этой статье представлен гибридный метод, объединяющий свойства криптографии, сжатия и стеганографии. Предлагаемый алгоритм работает в пространственной области, которая также эффективно использует пространство.

Объем данных стремительно увеличивается. Благодаря обновленной технологии использование необработанных данных в качестве частицы для совместного использования в различных сетях стало частью бизнес-процедуры. Следовательно, одна бизнес-организация должна включить соответствующие ограничения на данные и реализовать надлежащий алгоритм безопасности, который будет полезен для защиты их данных в такой конкурентной среде. В этом контексте полезны криптографические алгоритмы. Мы предложили криптографический алгоритм, который обеспечивает безопасность и аутентичность, а также часть проверки на четность в двух измерениях, которая гарантирует, что расшифровываемое сообщение будет изначально измененным форматом данного открытого текста и не было подделано во время перемещения по сети.Здесь простой текст разбивается на несколько блоков равного размера (8 бит) и применяется операция шифрования к каждому блоку.

Безопасность информации — первоочередная задача в современном мире, и криптография — одно из решений. Для повышения достоверности и конфиденциальности данных ведется постоянное развитие криптографии с более высокой эффективностью. В этом продолжении мы предлагаем алгоритм шифрования с симметричным ключом 16-байтового блочного шифра, который подходит для различных типов и размеров текстовых данных.Изюминкой предложенного алгоритма является использование логической операции (XOR и циклический сдвиг). Эксперименты показывают, что предложенный алгоритм безопасен, прост и труден для взлома.

Криптография — это процесс превращения чего-то читаемого в нечитаемое. В настоящее время люди используют Интернет для электронного обмена информацией. Быстрый рост Интернета увеличил количество электронных транзакций, совершаемых пользователями Интернета. Информация, передаваемая через Интернет, является очень конфиденциальной, и ее необходимо защитить от несанкционированного доступа, что привело к необходимости криптографии.В этой статье был предложен инновационный метод, в котором три симметричных ключа были сгенерированы посредством процесса рандомизации и использованы для шифрования и дешифрования. В процессе шифрования использовалась комбинация трех случайных ключей, что делает эту технику нерушимой и защищенной от атак грубой силы и других подобных атак. Этот метод генерирует разные-разные зашифрованные тексты каждый раз для одного и того же сообщения, что также обеспечивает защиту от различных криптоаналитических атак.Этот метод можно использовать для шифрования и дешифрования буквенно-цифровых данных за миллисекунды, что делает метод более эффективным.

Обзор шифрования SQL Server на уровне столбца

В этой статье дается обзор шифрования SQL Server на уровне столбцов на примерах.

Введение

Безопасность данных — важная задача для любой организации, особенно если вы храните личные данные клиентов, такие как Контактный номер клиента, адрес электронной почты, номер социального страхования, номера банков и кредитных карт.Наша основная цель — защитить от несанкционированного доступа к данным внутри организации и за ее пределами. Чтобы добиться этого, мы начинаем с предоставления доступа к соответствующим лицам. У нас все еще есть шанс, что эти уполномоченные лица также могут неправомерно использовать данные; поэтому SQL Server предоставляет решения для шифрования. Мы можем использовать это шифрование и защитить данные.

Это важный аспект при классификации данных на основе типа информации и конфиденциальности. Например, у нас может быть DOB клиента в столбце и в зависимости от требований, и мы должны классифицировать его как конфиденциальный, строго конфиденциальный.Подробнее об этом читайте в статье Классификация данных SQL — добавьте классификацию чувствительности в SQL Server 2019.

У нас есть много способов шифрования, доступных в SQL Server, таких как прозрачное шифрование данных (TDE), постоянное шифрование, статическое маскирование данных и динамическое маскирование данных. В этой статье мы рассмотрим шифрование SQL Server на уровне столбцов с использованием симметричных ключей.

Среда настроена

Давайте подготовим среду для этой статьи.

Создайте новую базу данных и создайте таблицу CustomerInfo

СОЗДАТЬ БАЗУ ДАННЫХ CustomerData;

Go

USE CustomerData;

GO

СОЗДАТЬ ТАБЛИЦУ CustomerData.dbo.CustomerInfo

(CustID INT PRIMARY KEY,

CustName VARCHAR (30) NOT NULL,

BankACCNumber VARCHAR (10) NOT NULL 9000);

ГО

Вставить образцы данных в таблицу CustomerInfo

Вставить в CustomerData.dbo.CustomerInfo (CustID, CustName, BankACCNumber)

Select 1, ‘Rajendra’, 11111111 UNION ALL

Select 2, ‘Manoj’, 22222222 UNION ALL

Select 3, ‘Shyam’, 33333333 UNION ALL

, ‘Акшита’, 44444444 UNION ALL

Select 5, ‘Кашиш’, 55555555

Просмотр записей в таблице CustomerInfo

Мы используем следующие шаги для шифрования на уровне столбца:

- Создать мастер-ключ базы данных

- Создать самозаверяющий сертификат для SQL Server

- Настроить симметричный ключ для шифрования

- Зашифровать данные столбца

- Запросить и проверить шифрование

Сначала мы воспользуемся этими шагами, а затем объясним общий процесс использования иерархии шифрования в SQL Server, используя следующее изображение (Ссылка — Microsoft Docs):

Создайте главный ключ базы данных для шифрования SQL Server на уровне столбца

На этом первом этапе мы определяем главный ключ базы данных и предоставляем пароль для его защиты.Это симметричный ключ для защиты закрытых ключей и асимметричных ключей. На приведенной выше диаграмме мы видим, что главный ключ службы защищает этот главный ключ базы данных. SQL Server создает этот главный ключ службы в процессе установки.

Мы используем CREATE MASTER KEY оператор для создания главного ключа базы данных:

USE CustomerData; GO СОЗДАТЬ ШИФРОВАНИЕ МАСТЕР-КЛЮЧА ПО ПАРОЛЮ = ‘SQLShack @ 1’; |

Мы можем использовать sys.Simric_keys представление каталога для проверки существования этого главного ключа базы данных в Шифрование SQL Server:

ВЫБРАТЬ имя KeyName, simric_key_id KeyID, key_length KeyLength, algorithm_desc KeyAlgorithm FROM sys.symmetric_keys; |

В выходных данных мы можем заметить, что он создает ## MS_DatabaseMasterKey ## с ключевым алгоритмом AES_256.SQL Server автоматически выбирает этот алгоритм и длину ключа:

Создание самозаверяющего сертификата для шифрования SQL Server на уровне столбца

На этом этапе мы создаем самозаверяющий сертификат с помощью оператора CREATE CERTIFICATE. Вы могли видеть это организация получает сертификат от центра сертификации и включается в свою инфраструктуру. В SQL Server мы можем использовать самозаверяющий сертификат без использования сертификата центра сертификации.

Выполните следующий запрос для создания сертификата:

USE CustomerData; GO СОЗДАТЬ СЕРТИФИКАТ Certificate_test WITH SUBJECT = «Защитить мои данные»; ГО |

Мы можем проверить сертификат, используя представление каталога sys.certificates :

ВЫБРАТЬ имя CertName, certificate_id CertID, pvt_key_encryption_type_desc EncryptType, Issuer_name Issuer FROM sys.сертификаты; |

В выводе мы можем отметить следующие поля:

- Тип шифрования: В этом столбце мы получаем значение ENCRYPTED_BY_MASTER_KEY, и это показывает, что SQL Server использует главный ключ базы данных, созданный на предыдущем шаге, и защищает этот сертификат.

- CertName : это имя сертификата, которое мы определили в операторе CREATE CERTIFICATE.

- Эмитент : У нас нет сертификата центра сертификации; поэтому он показывает предмет значение, которое мы определили в операторе CREATE CERTIFICATE

При желании мы можем использовать параметры ENCRYPTION BY PASSWORD и EXPIRY_DATE в СОЗДАТЬ СЕРТИФИКАТ; однако мы пропустим его в этой статье.

Настроить симметричный ключ для шифрования SQL Server на уровне столбца

На этом этапе мы определим симметричный ключ, который вы также можете увидеть в иерархии шифрования. Симметричный ключ также использует один ключ для шифрования и дешифрования. На изображении, опубликованном выше, мы видим симметричный ключ поверх данных. Для шифрования данных рекомендуется использовать симметричный ключ, так как мы получаем от него отличную производительность. Для шифрования столбцов мы используем многоуровневый подход, и он дает преимущество производительности симметричного ключа и безопасности асимметричного ключа.

Мы используем для него оператор CREATE SYMMETRIC KEY со следующими параметрами:

- АЛГОРИТМ: AES_256

- ШИФРОВАНИЕ ПО СЕРТИФИКАТУ: Это должно быть то же имя сертификата, которое мы указали ранее. с использованием оператора CREATE CERTIFICATE

СОЗДАТЬ СИММЕТРИЧЕСКИЙ КЛЮЧ SymKey_test С АЛГОРИТМОМ = AES_256 ШИФРОВАНИЕ ПО СЕРТИФИКАТУ Certificate_test; |

После того, как мы создали этот симметричный ключ, проверьте существующие ключи, используя представление каталога для уровня столбца SQL Server. Шифрование, как проверено ранее:

ВЫБРАТЬ имя KeyName, симметричный_key_id KeyID, key_length KeyLength, algorithm_desc KeyAlgorithm FROM sys.simric_keys; |

Теперь мы видим две ключевые записи, так как они включают как главный ключ базы данных, так и симметричный ключ:

В этой демонстрации мы создали необходимые ключи шифрования. Он имеет следующую настройку, которую вы можете видеть на изображении показано выше:

- При установке SQL Server создается служебный главный ключ (SMK) и API защиты данных операционной системы Windows. (DPAPI) защищает этот ключ

- Этот мастер-ключ службы (SMK) защищает главный ключ базы данных (DMK).

- Главный ключ базы данных (DMK) защищает самозаверяющий сертификат.

- Этот сертификат защищает симметричный ключ.

Шифрование данных

Тип данных зашифрованного столбца SQL Server должен быть VARBINARY .В нашем CustomerData table тип данных столбца BankACCNumber — Varchar (10). Давайте добавим новый столбец VARBINARY (max) тип данных с помощью оператора ALTER TABLE, указанного ниже:

ИЗМЕНИТЬ ТАБЛИЦУ CustomerData.dbo.CustomerInfo ADD BankACCNumber_encrypt varbinary (MAX) |

Давайте зашифруем данные в этом недавно добавленном столбце.

В окне запроса откройте симметричный ключ и расшифруйте его с помощью сертификата. Нам нужно использовать тот же симметричный ключ и имя сертификата, которые мы создали ранее

ОТКРЫТЫЙ СИММЕТРИЧЕСКИЙ КЛЮЧ SymKey_test

РАСШИФРОВКА ПО СЕРТИФИКАТУ Certificate_test;

В том же сеансе используйте следующий оператор UPDATE.Он использует функцию EncryptByKey и использует симметричная функция для шифрования столбца BankACCNumber и обновляет значения в вновь созданный BankACCNumber_encrypt column

ОБНОВЛЕНИЕ CustomerData.dbo.CustomerInfo

SET BankACCNumber_encrypt = EncryptByKey (Key_GUID (‘SymKey_test’), BankACCNumber)

ИЗ CustomerData.dbo.CustomerInfo;

ГО

Закройте симметричный ключ с помощью оператора CLOSE SYMMETRIC KEY . Если мы не закроем ключ, он остается открытым до завершения сеанса

ЗАКРЫТЬ СИММЕТРИЧЕСКИЙ КЛЮЧ SymKey_test;

ГО

- Проверьте записи в таблице CustomerInfo

Мы можем видеть зашифрованные записи во вновь добавленном столбце.Если пользователь также имеет доступ к этой таблице, он не может понимать данные, не расшифровывая их:

Удалим также старый столбец:

ИЗМЕНИТЬ ТАБЛИЦУ CustomerData.dbo.CustomerInfo DROP COLUMN BankACCNumber; ГО |

Теперь у нас есть только зашифрованное значение номера банковского счета:

Расшифровать данные шифрования SQL Server на уровне столбца

Для расшифровки зашифрованных данных на уровне столбцов нам необходимо выполнить следующие команды:

В окне запроса откройте симметричный ключ и расшифруйте его с помощью сертификата.Нам нужно использовать тот же симметричный ключ и имя сертификата, которые мы создали ранее

ОТКРЫТЫЙ СИММЕТРИЧЕСКИЙ КЛЮЧ SymKey_test

РАСШИФРОВКА ПО СЕРТИФИКАТУ Certificate_test;

Используйте оператор SELECT и расшифруйте зашифрованные данные с помощью функции DecryptByKey ()

SELECT CustID, CustName, BankACCNumber_encrypt AS ‘Зашифрованные данные’,

CONVERT (varchar, DecryptByKey (BankACCNumber_encrypt)) AS ‘Расшифрованный номер банковского счета’

FROM CustomerData.dbo.CustomerInfo;

На следующем снимке экрана мы видим как зашифрованные, так и расшифрованные данные:

Разрешения, необходимые для расшифровки данных

Пользователь с разрешением на чтение не может расшифровать данные с помощью симметричного ключа. Давайте смоделируем проблему. Для этого мы создаст пользователя и предоставит разрешения db_datareader для базы данных CustomerData :

ИСПОЛЬЗОВАТЬ [master] GO СОЗДАТЬ ВХОД [SQLShack] С ПАРОЛЕМ = N’sqlshack ‘, DEFAULT_DATABASE = [CustomerData], CHECK_EXPIRATION = OFF, CHECK_POLICY = OFF GO CustomerGO USСОЗДАТЬ ПОЛЬЗОВАТЕЛЯ [SQLShack] ДЛЯ ВХОДА [SQLShack] GO ИСПОЛЬЗОВАТЬ [CustomerData] GO ИЗМЕНИТЬ РОЛЬ [db_datareader] ДОБАВИТЬ УЧАСТНИКА [SQLShack] GO |

Теперь подключитесь к SSMS с помощью пользователя SQLShack и выполните запрос, чтобы выбрать запись с расшифровкой. BankACCNumber_encrypt столбец:

ОТКРЫТЫЙ СИММЕТРИЧЕСКИЙ КЛЮЧ SymKey_test РАСШИФРОВКА ПО СЕРТИФИКАТУ Certificate_test; SELECT CustID, CustName, BankACCNumber_encrypt AS ‘Зашифрованные данные’, CONVERT (varchar, DecryptByKey (BankACCNumber_encrypt)) AS ‘Расшифрованный номер банковского счета’ FROM CustomerData.dbo.CustomerInfo; |

В выходном сообщении мы получаем сообщение о том, что симметричный ключ не существует или у пользователя нет разрешение на его использование:

Нажмите на результаты, и мы получим значения NULL в расшифрованном столбце, как показано ниже:

Мы можем предоставить разрешения для Симметричного ключа и Сертификата:

- Разрешение симметричного ключа : GRANT VIEW DEFINITION

- Разрешение на сертификат: GRANT VIEW DEFINITION и GRANT CONTROL разрешения

Выполните эти сценарии с учетной записью пользователя с правами администратора:

ОПРЕДЕЛЕНИЕ ПРЕДОСТАВЛЕНИЯ ПРОСМОТРА НА СИММЕТРИЧНОМ КЛЮЧЕ :: SymKey_test TO SQLShack; GO ОПРЕДЕЛЕНИЕ ПРЕДОСТАВЛЕНИЯ ПРОСМОТРА сертификата :: [Certificate_test] TO SQLShack; GO GRANT CONTROL ON Certificate :: [Certificate_test] TO SQLShack; |

Теперь вернитесь и повторно выполните инструкцию SELECT:

Заключение