современная история фамилии, значение фамилии Касперский, родословная • Фамилии.инфо

Все фамилии • Фамилии на букву «К» • КасперскийОсновные исторические сведения о фамилии

Касперский: происхождение, упоминание, значениеФамилия Касперский

Происхождение: Стюарды

Город: Кулебаки | Нижегородская область

Пол: Женский

Первые упоминания: 1913 г.

Популярность фамилии: 81%

Показать упоминания фамилии Касперский из неофициальных источников

Загружаю..

Произошла ошибка, попробуйте обновить данные

Если ошибка будет повторяться, попробуйте позже.

Нашли ошибку в описании или хотите добавить информацию о фамилии «Касперский»? — Напишите нам или оставьте комментарий ниже.

Мы нашли такую информацию о фамилии

Поиск Касперский в социальных сетях

Мы проанализировали статистику по фамилии Касперский в социальных сетях

Родились: Приморск | Калининградская область

Проживают: Болохово | Тульская область

Учились: Санкт-Петербургская академия управления и экономики

Семейное положение: Гражданский брак

Политические предпочтения: Либеральные

Главное в людях: Н\д

Главное в жизни: Саморазвитие

Отношение к курению: Резко негативное

Отношение к алкоголю: Компромиссное

Мировоззрение: Православие

Обсуждение фамилии Касперский в социальных сетях

Найдите все комментарии о фамилии Касперский

, которые оставили пользователи. Напишите свою историю для фамилии Касперский. Касперский на Facebook, ВКонтакте и Одноклассниках

Напишите свою историю для фамилии Касперский. Касперский на Facebook, ВКонтакте и ОдноклассникахКонцентрация людей с фамилией Касперский на карте Google по оценкам социальных сетей

Смотреть похожие фамилии с Касперский: Каретко | Кусмаев | Крандач | Курчавенкова | Курцебо

Современная русская Фамилия Касперский берет свое начало c 1913 г. Стюарды — это профессия, от которой произошла фамилия в городе Кулебаки | Нижегородская область. Женский — преобладающий пол данной фамилии, данная фамилия довольно популярна, 81%. Вы также можете ознакомиться с отчетом об упоминании фамилии Касперский в социальных сетях, мы подготовили сводный отчет

Смотреть происхождение современной русской фамилии Касперский в Большой Российской энциклопедии. Узнать историю фамилии Касперский и родословную

«Лаборатория Касперского» не смогла отсудить название у НПО «Лаборатория Касперского»

Суд посчитал безосновательной просьбу «Лаборатории Касперского» запретить ответчику использовать название, сходное с наименованием истца до степени смешения. В постановлении суда говорится, что антивирусная компания и НПО занимаются разной деятельностью.

Еще один аргумент суда заключается в том, что название «Научно-производственное объединение «Лаборатория Касперского»» состоит из пяти слов, и только два из них идентичны словам в названии компании.

«Кроме того, слово «лаборатория» является общеупотребительным, может относиться к широкому кругу деятельности. Фамилия «Касперский» также является широко известной, ассоциируется не только с известным программистом, но и известным шахматистом», — заявила судья Елена Агафонова.

Как следует из базы данных «Электронное правосудие», иск «Лаборатории Касперского» против НПО «Лаборатория Касперского» был подан 21 сентября 2016 года. Судебное заседание состоялось 27 февраля 2017 года. Представители «Лаборатории Касперского» заявили CNews, что компания не согласна с решением суда и подаст апелляционную жалобу.

4319 просмотров

{ «author_name»: «Редакция vc.ru», «author_type»: «self», «tags»: [], «comments»: 5, «likes»: 12, «favorites»: 1, «is_advertisement»: false, «subsite_label»: «flood», «id»: 22644, «is_wide»: true, «is_ugc»: true, «date»: «Mon, 20 Mar 2017 21:13:35 +0300», «is_special»: false }

{«id»:2,»url»:»https:\/\/vc. ru\/u\/2-redakciya-vc-ru»,»name»:»\u0420\u0435\u0434\u0430\u043a\u0446\u0438\u044f vc.ru»,»avatar»:»af05b57e-0ea4-a44a-ed5f-b1010a46534d»,»karma»:61235,»description»:»»,»isMe»:false,»isPlus»:false,»isVerified»:false,»isSubscribed»:false,»isNotificationsEnabled»:false,»isShowMessengerButton»:false}

ru\/u\/2-redakciya-vc-ru»,»name»:»\u0420\u0435\u0434\u0430\u043a\u0446\u0438\u044f vc.ru»,»avatar»:»af05b57e-0ea4-a44a-ed5f-b1010a46534d»,»karma»:61235,»description»:»»,»isMe»:false,»isPlus»:false,»isVerified»:false,»isSubscribed»:false,»isNotificationsEnabled»:false,»isShowMessengerButton»:false}

{«url»:»https:\/\/booster.osnova.io\/a\/relevant?site=vc»,»place»:»entry»,»site»:»vc»,»settings»:{«modes»:{«externalLink»:{«buttonLabels»:[«\u0423\u0437\u043d\u0430\u0442\u044c»,»\u0427\u0438\u0442\u0430\u0442\u044c»,»\u041d\u0430\u0447\u0430\u0442\u044c»,»\u0417\u0430\u043a\u0430\u0437\u0430\u0442\u044c»,»\u041a\u0443\u043f\u0438\u0442\u044c»,»\u041f\u043e\u043b\u0443\u0447\u0438\u0442\u044c»,»\u0421\u043a\u0430\u0447\u0430\u0442\u044c»,»\u041f\u0435\u0440\u0435\u0439\u0442\u0438″]}},»deviceList»:{«desktop»:»\u0414\u0435\u0441\u043a\u0442\u043e\u043f»,»smartphone»:»\u0421\u043c\u0430\u0440\u0442\u0444\u043e\u043d\u044b»,»tablet»:»\u041f\u043b\u0430\u043d\u0448\u0435\u0442\u044b»}},»isModerator»:false}

Блоги компаний

Еженедельная рассылкаОдно письмо с лучшим за неделю

Проверьте почту

Отправили письмо для подтверждения

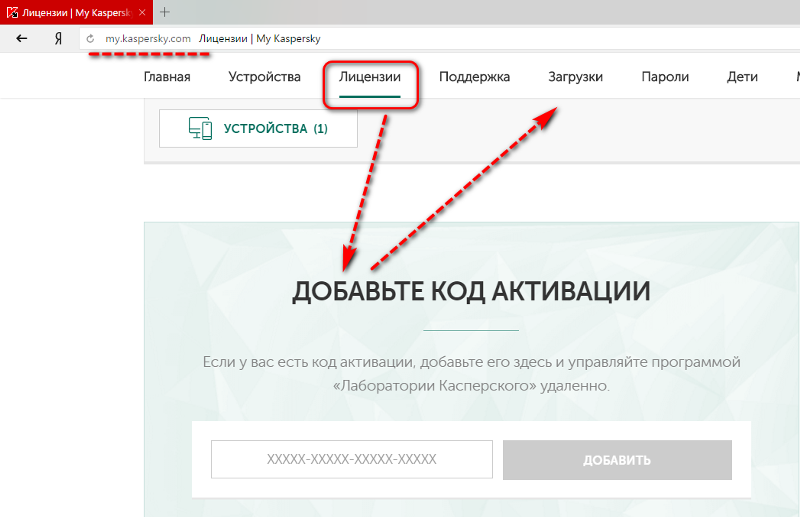

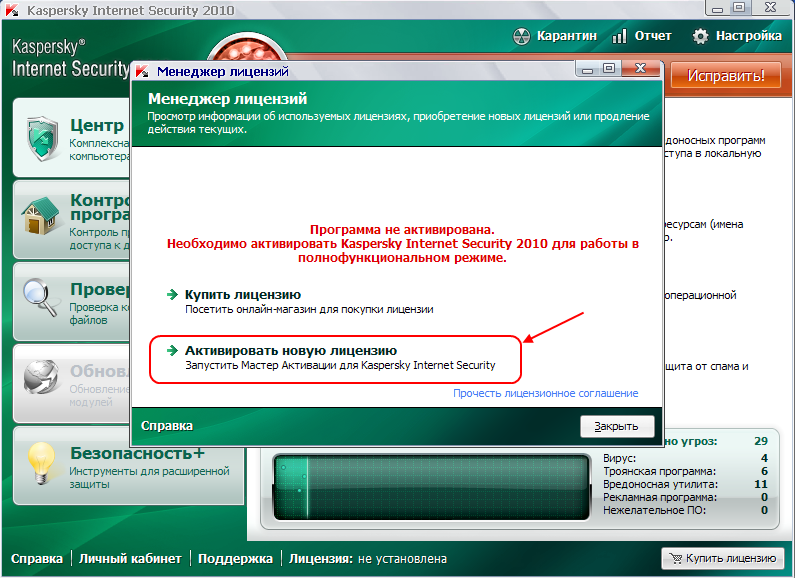

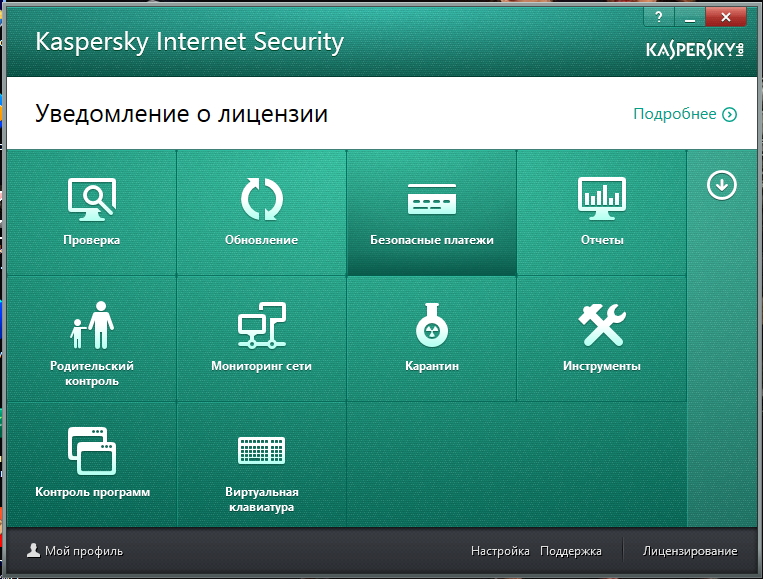

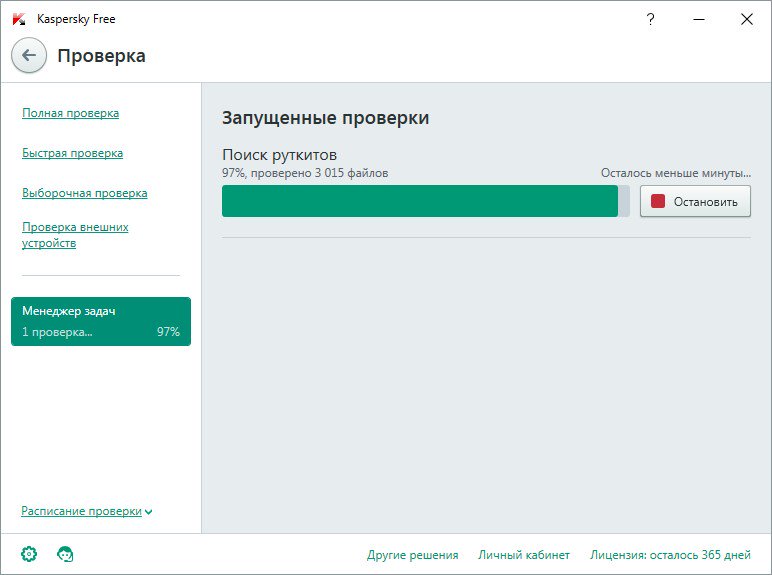

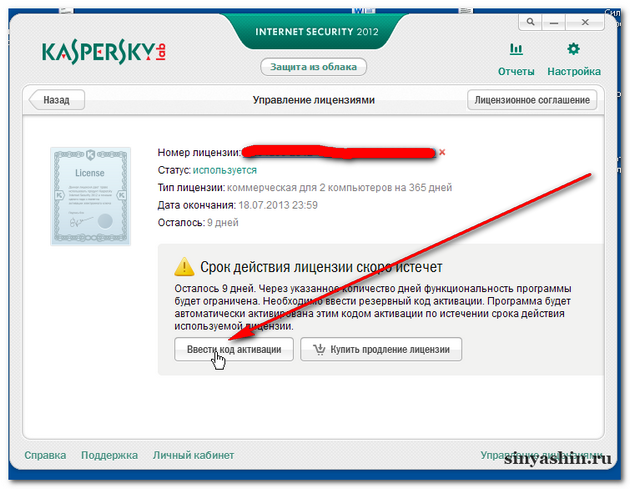

Как создать учетную запись My Kaspersky

Как создать учетную запись My Kaspersky Пожалуйста, включите JavaScript в браузере!Как создать учетную запись My Kaspersky

Чтобы создать учетную запись My Kaspersky, выполните следующие действия:

- Откройте главное окно программы.

- Нажмите на кнопку My Kaspersky.

- В окне My Kaspersky нажмите на кнопку Войти.

Откроется окно Подключение к My Kaspersky.

- Нажмите на кнопку У меня нет учетной записи.

- Введите адрес электронной почты в поле Адрес электронной почты.

- Введите пароль и подтверждение пароля в поля Пароль и Повторите пароль. Пароль должен содержать не менее восьми символов.

- Установите флажок Я соглашаюсь предоставить «Лаборатории Касперского» адрес своей электронной почты для получения персональных маркетинговых предложений, если вы хотите получать уведомления от «Лаборатории Касперского» на адрес электронной почты.

Если вы используете программу на территории Европейского союза, этот флажок называется Я подтверждаю, что разрешаю АО «Лаборатория Касперского» использовать мой адрес электронной почты, имя и фамилию, чтобы оповещать меня по электронной почте о персонализированных специальных предложениях, обзорах, опросах, напоминать о незавершенных заказах, отправлять актуальные новости и события или Я подтверждаю, что разрешаю АО «Лаборатория Касперского» использовать мой адрес электронной почты, чтобы оповещать меня по электронной почте о персонализированных специальных предложениях, обзорах, опросах, напоминать о незавершенных заказах, отправлять актуальные новости и события.

- Укажите свое имя в поле Ваше имя.

- Укажите свою фамилию в поле Ваша фамилия.

- Нажмите на кнопку Создать.

На указанный вами адрес электронной почты будет отправлено письмо со ссылкой, по которой необходимо перейти для активации учетной записи My Kaspersky.

- Перейдите по ссылке для активации учетной записи My Kaspersky в полученном письме.

Состав полей при создании учетной записи формируется специалистами «Лаборатории Касперского» и может меняться.

В началоКасперский. Биография, интересные факты | Технолюди

Евгений Валентинович КасперскийЕвгений Касперский – российский миллиардер, наживший огромное состояние собственным трудом. Его называют компьютерным гением, человеком-брендом. Касперский – знаменитый программист, эксперт в области информационной безопасности, основатель международной компании «Лаборатория Касперского». Эта организация, занимающаяся IT-безопасностью, имеет более трех десятков региональных представителей, реализует программное обеспечение во многие страны мира. Сам Касперский является директором «Лаборатории», членом Организации исследователей компьютерных вирусов. Эксперт часто информирует читателей о новых вирусах в своих статьях и обзорах.

Его называют компьютерным гением, человеком-брендом. Касперский – знаменитый программист, эксперт в области информационной безопасности, основатель международной компании «Лаборатория Касперского». Эта организация, занимающаяся IT-безопасностью, имеет более трех десятков региональных представителей, реализует программное обеспечение во многие страны мира. Сам Касперский является директором «Лаборатории», членом Организации исследователей компьютерных вирусов. Эксперт часто информирует читателей о новых вирусах в своих статьях и обзорах.

Несколько интересных фактов из жизни Касперского:

1.В 1989 году Евгений разработал утилиту, предназначенную для лечения системы от вируса Cascade.Программист всегда работал с увлечением. Процесс создания утилит стал для него необычайно интересным, он с головой погружается в эту работу. Через два года Касперский становится начальником группы специалистов узкой направленности. Ученые разрабатывают «лечебные средства» от компьютерных вирусов в Центре информационных технологий КАМИ.

2.Спустя год, команда программистов, которую возглавлял Касперский, представила свой первый продукт — AVP в версии 1.0. Через два года тестовая лаборатория Гамбургского университета подтвердило качество программы. Первый продукт Касперского заработал международное признание. Работой молодых ученых стали интересоваться иностранные фирмы.

3.В 1997 году Евгений Валентинович вместе со своими коллегами создает компанию. Ее решили назвать «Лабораторией Касперского». Программисту не хотелось делать акцент на своем имени, однако его супруга Наталья, соучредительница компании, настояла на этом. Она была права – к тому времени фамилия Касперского была уже хорошо известна в мире.

4.В 2000 году AVP, детище «Лаборатории», регистрируется под фамилией Касперского. Продукт под названием «антивирус Касперского» известен даже начинающим пользователям, именно он надежно защищает компьютеры от многочисленных вредоносных вирусов. До 2007 года Касперский осуществляет руководство исследованиями. После этого он занял пост гендиректора «Лаборатории», главный офис которой разместился в северной столице.

После этого он занял пост гендиректора «Лаборатории», главный офис которой разместился в северной столице.

5.В 2012 году Касперский заслужил почетное место в перечне наиболее влиятельных мыслителей года. Рейтинг проводил американский журнал Foreign Policy. Но заслуги Касперского перед мировым сообществом готовы принять далеко не все.

Другой американский журнал Wired называет Касперского одним из опаснейших людей мира. В рейтинге этого журнала Касперского поместили на 8-е место в десятке личностей, несущих угрозу миру.

6.Некоторые злопыхатели называет Касперского хакером, который пишет вирусы, промышляет кибертерроризмом для создания спроса на защитные продукты своей компании. Три года назад агентство Bloomberg публично, но бездоказательно «разоблачало» Касперского, обвиняя его в тесном сотрудничестве со спецслужбами РФ.

7.Состояние Касперского на сегодняшний день оценивается в 1,1 млдр долларов. Он входит в сотню самых богатых людей нашей страны.

8.О своих увлечениях и работе он рассказывает в «Блоге Касперского». Программист размещает здесь информацию о работе своей компании, кибербезопасности. Подписчики могут увидеть здесь и фотографии разных событий, красивых мест, где побывал знаменитый блогер. Евгений – не только автор текстового блога, у него есть аккаунт и в Инстаграме.

Российский офис «Лаборатории Касперского» сменил директора впервые за 12 лет

, Текст: Владимир Бахур

Управляющим директором «Лаборатории Касперского» в России, странах СНГ и Балтии назначен Михаил Прибочий, возглавлявший Axoft на протяжении десятилетия. Он сменил Сергея Земкова, который остается в «Лаборатории Касперского» на посту советника CEO.Новый глава московского офиса

занял Михаил Прибочий. Об этом CNews сообщила пресс-служба компании.

занял Михаил Прибочий. Об этом CNews сообщила пресс-служба компании.Михаил пришел в «Лабораторию Касперского» из «Аксофт» (Axoft) – глобального сервисного ИТ-дистрибутора, где на протяжении последнего десятилетия он занимал пост генерального директора компании.

В должности управляющего директора Михаил Прибочий сменил Сергея Земкова, который возглавлял российский офис «Лаборатории Касперского» на протяжении последних 12 лет.

Сергей Земков продолжит работу в компании в статусе советника CEO «Лаборатории Касперского» по вопросам развития перспективных проектов в России. В его компетенцию будет входить развитие проектов по созданию иммунных решений на базе операционной системы KasperskyOS, а также выстраивание партнерской экосистемы и коммерциализации новых решений компании.

Пресс-служба «Лаборатории Касперского» не смогла прокомментировать запрос CNews о причинах ухода Сергея Земкова с поста управляющего директора.

В список первоочередных задач Михаила Прибочего входит качественное усиление позиций «Лаборатории Касперского» в сервисах, сегментах B2B и xSP, а также увеличение рыночной доли компании в странах ближнего зарубежья, сообщили в пресс-службе «Лаборатории Касперского».

Михаил Прибочий: факты из биографии

Михаил Прибочий родился в Москве 2 августа 1976 г. В 2000 г. окончил Академию ФСБ России. В 2000-2003 гг. работал в госструктурах в области информационной безопасности.

Михаил Прибочий, управляющий директор «Лаборатории Касперского» в России, странах СНГ и Балтии

В 2003-2004 гг. занимал пост главы сектора ИБ системного интегратора «АйТи». С марта 2004 г. работал замдиректора по развитию бизнеса «АПЛ», центра развития бизнеса Trend Micro в России и странах СНГ (НИЦ «Прикладная логистика»). С 2007 г. занимал должность директора по дистрибуции в Associates Distribution.

Инвестиции в столичный финтех резко выросли после многолетнего спада

Инновации и стартапыВ январе 2010 г. CNews сообщил о назначении Михаила Прибочего на должность Аксофт», дистрибутор программного обеспечения в России и странах СНГ, сообщила о назначении Михаила Прибочего на должность генерального директора.

CNews сообщил о назначении Михаила Прибочего на должность Аксофт», дистрибутор программного обеспечения в России и странах СНГ, сообщила о назначении Михаила Прибочего на должность генерального директора.

Сергей Земков, советник CEO «Лаборатории Касперского»

Первые пять лет на посту гендиректора Axoft в его задачи входило построение растущего бизнеса в России и регионе Восточной Европы и Центральной Азии (ВЕЦА). Позже в список его задач добавилось усиление сервисной модели ИТ-дистрибуции, в том числе, по облачной модели, а также расширение технических компетенций и выход компании на зарубежные рынки.

За десятилетие под началом Михаила Прибочего компания Axoft демонстрировала последовательный рост на 18-25%, что выше средних показателей по этому рынку. В 2019 г., спустя три года после запуска облачного направления Axoftсloud, компания вошла в топ-15 «Крупнейших поставщиков SaaS-решений» по версии CNews Analytics. Два года подряд Axoft также становилась лучшим в мире партнером «Лаборатории Касперского» по темпам роста и по продажам корпоративных продуктов.

В декабре 2019 г. CNews сообщил о том, что Михаил Прибочий покинул должность CEO Axoft. Его преемником стал Вячеслав Бархатов, занимавший в компании пост директора по продажам с 2011 г.

В специальном интервью, взятом CNews у Михаила Прибочего в 2017 г., он прогнозировал продолжение тенденции на укрупнение сервисных ИТ-компаний, уход с рынка второстепенных игроков и дальнейшее сокращение списка участников. «Останутся те, кто сумеет трансформировать свой бизнес, по максимуму «заточить» его под нужды своих заказчиков», – сказал он.

Касперский, Евгений Валентинович — Вики

В Википедии есть статьи о других людях с фамилией Касперский.Евге́ний Валенти́нович Каспе́рский (4 октября 1965 (1965-10-04), Новороссийск, Краснодарский край) — российский программист, один из ведущих мировых специалистов в сфере информационной безопасности[1]. Один из основателей, основной владелец и нынешний глава АО «Лаборатория Касперского»[2] — международной компании, занимающейся разработкой решений для обеспечения IT-безопасности, имеющей более 30 региональных офисов и ведущей продажи в 200 странах. Лауреат Государственной премии в области науки и технологий за 2008 год. В прессе характеризуется как «гроза компьютерной преступности»[3].

Один из основателей, основной владелец и нынешний глава АО «Лаборатория Касперского»[2] — международной компании, занимающейся разработкой решений для обеспечения IT-безопасности, имеющей более 30 региональных офисов и ведущей продажи в 200 странах. Лауреат Государственной премии в области науки и технологий за 2008 год. В прессе характеризуется как «гроза компьютерной преступности»[3].

Ранние годы

Евгений Касперский родился 4 октября 1965 года[4], был единственным ребёнком в семье[5]. Начал обучение в средней школе № 3 имени Гастелло в подмосковном городе Долгопрудный. Ещё в школе Касперский начал углублённое изучение математики в рамках спецкурса. После победы в математической олимпиаде в 1980 году был зачислен[6] и в 1982 году окончил физико-математическую школу-интернат № 18 имени А. Н. Колмогорова при МГУ.

В 1987 году окончил 4-й (технический) факультет Высшей школы КГБ[7] (в настоящее время факультет известен как Институт криптографии, связи и информатики Академии ФСБ России) в Москве, где изучал математику, криптографию и компьютерные технологии, и получил специальность «инженер-математик».

Карьера

В 1987 году Евгений Касперский поступил на работу в многопрофильный научно-исследовательский институт при Министерстве обороны СССР. Именно здесь он начал изучать компьютерные вирусы — после того, как в 1989 году столкнулся с вирусом Cascade. Проанализировав код вируса, Евгений разработал специальную утилиту для его лечения и заинтересовался данной тематикой[6].

В 1991 году Евгений Касперский начал работать в Центре информационных технологий КАМИ, где возглавил небольшую группу специалистов, занимавшуюся разработкой антивирусных решений.

В ноябре 1992 года группа выпустила свой первый полноценный продукт — AVP 1.0. В 1994 году он одержал победу в сравнительном тестировании, проведенном тестовой лабораторией Гамбургского университета[8]. Это обеспечило продукту международную известность, и разработчики начали лицензировать свои технологии зарубежным IT-компаниям.

Это обеспечило продукту международную известность, и разработчики начали лицензировать свои технологии зарубежным IT-компаниям.

В 1997 году Касперский и его коллеги приняли решение создать собственную компанию, выступив в качестве соучредителей «Лаборатории Касперского». Евгений не хотел, чтобы в названии компании фигурировала его фамилия[9], но его переубедила Наталья Касперская — жена Евгения на тот момент, также вошедшая в число соучредителей Лаборатории. В ноябре 2000 года продукт AVP был переименован в Антивирус Касперского[6].

Касперский руководил антивирусными исследованиями в компании со дня её основания по 2007 год, когда он занял пост генерального директора «Лаборатории Касперского».

Офис Касперского находится в новом бизнес-центре на Ленинградском шоссе[10]. Рабочий кабинет Евгения Касперского находится на одном этаже с ведущими разработчиками и аналитиками компании, рядом с Глобальным центром исследований «Лаборатории Касперского» (GReAT). Евгений является соавтором нескольких патентов в сфере информационной безопасности, в том числе патента на ограничительно-атрибутную систему безопасности, контролирующую взаимодействие компонентов ПО[11]. Этот патент выдан на технологию, лежащую в основе разрабатываемой в настоящее время «Лабораторией Касперского» безопасной операционной системы.

На сегодняшний день Касперский — один из ведущих мировых специалистов в области защиты от вирусов. Он является автором большого числа статей и обзоров по проблеме компьютерной вирусологии, регулярно выступает на специализированных семинарах и конференциях в России и за рубежом. Касперский — член Организации исследователей компьютерных вирусов (CARO), которая объединяет экспертов в этой области[5].

Касперский является основателем конференции Virus Bulletin, которая с 2001 года ежегодно проводится в антивирусной индустрии.

В 2012 году Касперский вошёл в рейтинг 100 самых влиятельных мыслителей года по версии журнала Foreign Policy и занял 40 место, уступив при этом среди представителей России панк-группе Pussy Riot, занявшей в рейтинге 16-е место[12].

В декабре 2012 года американский журнал Wired поместил Касперского на 8-е место в списке «самых опасных людей в мире» — за разоблачение американского кибероружия, созданного для шпионажа на Ближнем Востоке и срыва иранской ядерной программы[13][14].

Евгений ощущает себя человеком, который находится на передовой линии фронта в войне с киберпреступниками. «Лаборатория», по утверждениям Касперского, инвесторов не имеет, действует исключительно за счёт собственных ресурсов, всю прибыль вкладывает в дальнейшее развитие[5].

В марте 2015 года агентство Bloomberg опубликовало материал, из которого следует, что с 2012 года связи компании Касперского с российскими спецслужбами резко усилились, а на ключевые менеджерские посты в Лаборатории пришли «люди, имеющие тесные связи с российскими военными или разведывательными структурами»[15][16]. По мнению Касперского, агентству не удалось ничего «накопать»: статья Bloomberg на треть состоит из «чисто достоверных, публичных фактов», содержащихся в отчётах и других открытых документах компании[17].

Взгляды на кибербезопасность

Евгений Касперский в течение нескольких лет открыто высказывает опасения по поводу угрозы кибератаки на критически важные объекты инфраструктуры, которая может привести к катастрофическим последствиям[18]. Он поддерживает идею соглашения о нераспространении кибероружия, считая, что мировое сообщество должно положить конец гонке кибервооружений[19].

В ходе своих поездок по всему миру Евгений Касперский регулярно делает доклады об опасностях, которые несут в себе кибервойны, и необходимости противодействовать эскалации киберугроз на глобальном уровне[20]. Он рассматривает просвещение в области кибербезопасности в качестве ключевого условия для успешной борьбы с киберугрозами. Это касается как рядовых пользователей, так и специалистов в области IT-безопасности, которым зачастую не хватает квалификации. Евгений также активно поддерживает идею всеобщей стандартизации и принятия единых политик в области кибербезопасности, а также идею сотрудничества между государственными органами и компаниями, работающими в индустрии IT-безопасности.

Евгений также активно поддерживает идею всеобщей стандартизации и принятия единых политик в области кибербезопасности, а также идею сотрудничества между государственными органами и компаниями, работающими в индустрии IT-безопасности.

«Частными компаниями — особенно в IT-индустрии и отраслях, связанных с безопасностью, а также в некоторых стратегически важных отраслях, для которых IT-безопасность является важнейшим приоритетом — накоплен огромный практический опыт борьбы с киберугрозами, который государство могло бы использовать чрезвычайно успешно»[21].

Евгений Касперский поддерживает идею использования интернет-паспортов при совершении критических операций в глобальной сети: при голосовании на выборах, работе в системах онлайн-банкинга, получении государственных услуг и т. д.

«Мне кажется, интернет-пространство необходимо разделить на три зоны. „Красная“ зона — для тех процессов, где безопасность имеет решающее значение; здесь использование интернет-паспорта обязательно. В „желтой“ зоне требования к авторизации ниже — она необходима, например, для проверки возраста покупателя в онлайн-магазинах, торгующих алкоголем или предлагающих товары „для взрослых“. И наконец, „зеленая“ зона: блоги, социальные сети, новостные сайты, чаты — все, что имеет отношение к свободе слова. Здесь никакой авторизации не требуется».

По мнению Касперского, основная уязвимость Интернета — в его анонимности. Поэтому, чтобы сделать всемирную паутину менее уязвимой, следует точно идентифицировать каждого её пользователя. Разрешать подключение к сети Касперский предлагает только после получения специального паспорта и сдачи экзамена, по аналогии с водительскими правами. А для контроля над соблюдением законности в сети следует создать специальную интернет-полицию (интернет-Интерпол). «Все обязаны иметь идентификатор или интернет-паспорт, — сказал Евгений Касперский в интервью изданию ZDNet Asia во время его посещения конференции Интерпола в Сингапуре.

— Интернет изначально был разработан не для общественного пользования, а для учёных и военных США. Только потом его представили публике, и это оказалось ошибкой… представлять его так, как это было сделано». При этом Касперский убеждён, что новая система должна быть исключительно принудительной, и ей должны подчиняться все страны. «Если какая-нибудь страна не согласится или проигнорирует соглашение, просто отрубите им Интернет», — сказал он. Предложение уйти от анонимности в Интернете Евгений Касперский высказывает уже в течение нескольких лет, однако только сейчас его идеи привлекли внимание западной прессы. Считает необходимым ввести уголовное наказание за спам[5].

Семья и увлечения

Женат третьим браком, пятеро детей. От первого брака с Натальей Касперской (развод состоялся в 1998 году) у Евгения два сына: старший Максим (р. 1989) учился на географическом факультете МГУ, работает в маркетинге[23], младший Иван (р. 1991) на ВМК МГУ[24].

19 апреля 2011 года младший сын Иван был похищен у метро «Строгино» и через пять дней освобождён в результате совместной спецоперации Московского уголовного розыска с оперативниками ФСБ при поддержке бойцов ОМСН[25] в районе Сергиева Посада[26]. Преступники, требовавшие выкуп в €3 млн, были задержаны. Летом 2012 года суд приговорил одного из них, А. Устимчука, к 4,5 годам лишения свободы[27][28].

Бывшая жена, соучредитель и акционер компании — Наталья Касперская. Бывшие супруги долгое время продолжали успешно сотрудничать в бизнесе. В 2012 году стало известно, что антивирусная компания «Лаборатория Касперского» и компания Infowatch, которую возглавила Наталья Касперская, решили стать полностью независимыми бизнесами[29]. Евгений со своей второй женой и Наталья со своим новым мужем иногда отдыхали вместе, катаясь на горных лыжах[5].

С 2009 года в третьем браке, жена — китаянка, трое детей, старший в 2016 году начал учиться в школе[23].

Касперский увлекается гонками Формулы-1, которые регулярно посещает, и сотрудничает с командой Ferrari[30]. В силу специфики своей работы Евгений большую часть года проводит в командировках. Он ведёт блог, в котором регулярно рассказывает о проблемах IT-безопасности[31], а также об интересных местах, в которых ему довелось побывать. Одно из любимых — Камчатка, где он отдыхал уже несколько раз[32][33].

По данным агентства Bloomberg, Касперский иногда ходит в баню со знакомыми, среди которых бывают сотрудники российских спецслужб[15]. Не отрицая данный факт, программист пояснил, что в вопросах борьбы с киберпреступностью его компания сотрудничает со многими спецслужбами разных стран, и иногда общение продолжается в неформальной обстановке.

Евгений живёт в Москве. Любит горнолыжный спорт, благодаря которому и познакомился со второй женой, часто бывает на горнолыжных курортах Италии и Австрии. Увлекается походами на байдарках и альпинизмом. Охотно фотографирует и часами демонстрирует снимки знакомым. Снимался в рекламном ролике своего антивируса вместе с Джеки Чаном[3][5][24].

Состояние

В 2016 году журналом «Forbes» личное состояние Касперского оценивалось в $1,1 млрд[34]. В 2013 году журналом «CEO» его состояние было оценено в $1 млрд[35][36].

За исключением акций «Лаборатории Касперского», Евгений не имеет значительных вложений: «У меня есть компания, квартира в Москве и машина BMW. Но кроме этого у меня больше ничего нет»[18].

Книги

Написанные Евгением Касперским:

- «Компьютерные вирусы в MS-DOS» (1992)

- «Путевые заметки» (2006)[37]

- «Встретим Новый год на Юге!» (2010)[38]

- «Мачу-Пикчу & Muchas Pictures» (2011)[39]

- «Топ-100 мест в этом мире, которые действительно надо увидеть» (2012)[40]

Биография:

- Владислав Дорофеев, Татьяна Костылева.

Принцип Касперского: телохранитель Интернета. — М.: Эксмо, 2011.

Награды

В 2012 году Евгению Касперскому была присвоена степень почётного доктора наук Университета Плимутаruen. В том же году он был включён в рейтинг Top-25 Innovators of the Year (25 ведущих инноваторов года) по версии CRN.

Награды и премии:

- Медаль «Символ Науки» (2007 год)[41].

- Национальная премия дружбы КНР (29 сентября 2009 года)[42] — за «вклад в развитие китайской индустрии информационной безопасности».

- Награда дружбы реки Хэйхэ (29 сентября 2009 года)[42] — знак отличия иностранным специалистам, которые внесли значительный вклад в экономическое и социальное развитие города. За «вклад в развитие китайской индустрии информационной безопасности».

- Государственная премия Российской Федерации в области науки и технологий 2009 года (4 июня 2009 года) — за крупные достижения в сфере современных систем защиты компьютерной информации[43].

- CEO года, SC Magazine Europe — 2010[44]

- Награда «За жизненные достижения», Virus Bulletin — 2010[45]

- Награда за лидерство в стратегии развитии бренда, World Brand Congress — 2010[46]

- Самый влиятельный руководитель в сфере IT-безопасности в мире, SYS-CON Media — 2011[47]

- Бизнесмен года, Американская торговая палата в России — 2011[48]

- Награда «За выдающийся вклад в бизнес», CEO Middle East — 2011[49]

- Технологический герой года, V3 — 2012[50]

- Top-100 Global Thinker, Foreign Policy Magazine — 2012[51]

- Top-100 руководителей в сфере IT, CRN — 2012[52]

- Премия Президента Республики Армения за мировой вклад в сферу информационных технологий (2015)[53].

См.

также

Примечания

- ↑ ИТ-личность: Евгений Касперский. Компетентный взгляд. Обзор. Dailycomm.ru (неопр.). www.dailycomm.ru. Дата обращения: 28 декабря 2018.

- ↑ Касперский Евгений Валентинович (англ.) (неопр.) ?. Forbes.ru (15 апреля 2011). Дата обращения: 28 декабря 2018.

- ↑ 1 2 Евгений Касперский (неопр.). vse-o-kompyutere.ru. Дата обращения: 28 декабря 2018.

- ↑ Официальная страница Евгения Касперского в социальной сети «ВКонтакте»

- ↑ 1 2 3 4 5 6 Дмитрий Виноградов. Фигура: Евгений Касперский: Я борюсь с мировым зловредством (рус.). Русский репортёр. rusrep.ru (27 августа 2008 г.). Дата обращения: 23 декабря 2012. Архивировано 25 декабря 2012 года.

- ↑ 1 2 3 Владислав Юрьевич Дорофеев, Татьяна Петровна Костылева. Глава 1, Белые камушки цели // Принцип Касперского: телохранитель Интернета. — М.: Эксмо, 2011. — 332 с. — ISBN 978-5-699-49120-9.

- ↑ Киви Бёрд. Веришь — не веришь (неопр.). журнал «Домашний Компьютер» (4 апреля 2008). Дата обращения: 14 августа 2015. Архивировано 13 августа 2009 года.

- ↑ Касперский: антивирус был моим хобби

- ↑ Секрет Евгения Касперского

- ↑ Сергей Вильянов. Репортаж из кабинета Евгения Касперского (неопр.). Журнал «Digital World». dgl.ru (28 августа 2013). Дата обращения: 29 августа 2013.

- ↑ База Патентов Google

- ↑ В сотне мыслителей года Pussy Riot опередила Касперского и Навального (неопр.). Forbes. forbes.ru (26 ноября 2012). Дата обращения: 27 ноября 2012. Архивировано 29 ноября 2012 года.

- ↑ Noah Shachtman. 15 самых опасных людей в мире (The 15 Most Dangerous People in the World) (англ.

). Wired. wired.com (19 December 2012). Дата обращения: 20 декабря 2012. Архивировано 23 декабря 2012 года.

- ↑ Андрей Сидорчик. Особо опасен. Касперский включён в число главных злодеев мира (неопр.). АиФ. aif.ru (25 декабря 2012). Дата обращения: 26 декабря 2012. Архивировано 27 декабря 2012 года.

- ↑ 1 2 Carol Matlack; Michael Riley, Jordan Robertson. The Company Securing Your Internet Has Close Ties to Russian Spies (англ.). Bloomberg Television (19 March 2015). Дата обращения: 14 августа 2015. Архивировано 20 марта 2015 года.

- ↑ Андрей Кузнецов. Bloomberg рассказал о связях Касперского с российскими спецслужбами (неопр.). РБК (19 марта 2015). Дата обращения: 14 августа 2015. Архивировано 19 марта 2015 года.

- ↑ Касперский ответил на публикацию о связях со спецслужбами (неопр.). Forbes (20 марта 2015). Дата обращения: 14 августа 2015. Архивировано 9 мая 2015 года.

- ↑ 1 2 Владислав Новый. Если будут «валить» регион, город или страну целиком — до свиданья (неопр.). Коммерсантъ. kommersant.ru (28 марта 2013). Дата обращения: 15 сентября 2013.

- ↑ InfoSec 2013: Security Big Guns Back Cyber Weapons Non-Proliferation Treaty

- ↑ Expert Issues a Cyberwar Warning

- ↑ Kaspersky Warns UK Government Of ‘Catastrophic’ Cyber Attack

- ↑ Interviews: Eugene Kaspersky Answers Your Questions — Slashdot

- ↑ 1 2 Павел Кантышев, Олег Сальманов, Ольга Шляпникова «Угроза кибертерроризма — это печальная реальность» Ведомости

- ↑ 1 2 Евгений Касперский: основатель «Лаборатория Касперского»

- ↑ Сын Касперского освобожден, пятеро похитителей, включая организатора, задержаны (неопр.). Газета.Ru. Дата обращения: 30 января 2013.

Архивировано 1 февраля 2013 года.

- ↑ Сын Касперского опознал на суде своего похитителя — Газета. Ru | Новости. Общество

- ↑ Похитители требуют за сына Касперского 3 миллиона евро // Вести.ру

- ↑ Похищенный сын бизнесмена Касперского освобождён // РИА Новости

- ↑ Касперский окончательно разошелся с женой

- ↑ Евгений Касперский: «Ferrari мне очень близка по духу!»

- ↑ Евгений Касперский завел ЖЖ // lenta.ru

- ↑ Наталья Полевая. Программист Касперский стал фотографом дикой природы (неопр.). Вокруг света. vokrugsveta.ru (28 декабря 2015). Дата обращения: 29 декабря 2015.

- ↑ Обыкновенный Касперский

- ↑ 200 богатейших бизнесменов России — 2016 (неопр.). Forbes. forbes.ru. Дата обращения: 28 декабря 2016.

- ↑ Основатели «Яндекса» и антивируса «Касперский» попали в список богатейших людей России

- ↑ Школин Андрей. Все миллиардеры (неопр.). Журнал «CEO». ceo.ru (февраль, 2013). Дата обращения: 25 марта 2013. Архивировано 4 апреля 2013 года.

- ↑ PDF книги «Путевые заметки»

- ↑ PDF книги «Встретим Новый год на Юге!»

- ↑ PDF книги «Мачу-Пикчу»

- ↑ PDF книги «Топ-100 мест в мире»

- ↑ Мир Науки: Лауреаты Медали «Символ Науки» за 2006 г.

- ↑ 1 2 Китайские награды нашли героя антивирусного фронта

- ↑ Указ Президента Российской Федерации от 4 июня 2009 года № 624 «О присуждении Государственных премий Российской Федерации 2009 года» Архивная копия от 13 августа 2009 на Wayback Machine

- ↑ Eugene Kaspersky Wins Prestigious CEO of The Year Award

- ↑ Eugene Kaspersky Receives VB2010 Lifetime Achievement Award

- ↑ Eugene Kaspersky honored with Strategic Brand Leadership Award by World Brand Congress

- ↑ Most Powerful Voices in Security

- ↑ Eugene Kaspersky Named Business Person of the Year by the American Chamber of Commerce in Russia

- ↑ Eugene Kaspersky won the ‘Outstanding Contribution to Business’ award at the 2011 CEO Middle East Awards

- ↑ Eugene Kaspersky wins V3’s Technology Hero of 2012 award

- ↑ The FP Top 100 Global Thinkers Архивная копия от 15 ноября 2013 на Wayback Machine

- ↑ The Top 100 Executives Of 2012

- ↑ Серж Саргсян принял удостоившегося Премии Президента РА за вклад мирового значения в сферу ИТ за 2015 год Евгения Касперского — Пресс релизы — Новости — Президент Республики Армения

Ссылки

«Лаборатория Касперского» не смогла доказать уникальность своего названия в суде

Производитель антивирусного программного обеспечения «Лаборатория Касперского» не смог доказать в суде уникальность своего названия и бренда, сообщают «Ведомости». Арбитражный суд Москвы вынес вердикт, что «Лабораторий Касперского» может быть много, поэтому название компании не может являться уникальным брендом.

Арбитражный суд Москвы вынес вердикт, что «Лабораторий Касперского» может быть много, поэтому название компании не может являться уникальным брендом.

Разбирательство началось после того, как в сентябре 2016 года производитель ПО подал в суд иск против НПО «Лаборатория Касперского». В своем иске компания Евгения Касперского требовала от НПО перестать использовать это имя, так как оно ассоциируется с конкретным брендом и производителем, однако суд на сторону IT-компании не встал.

Решение суда основывалось на нескольких фактах. Первое: НПО работает в иной сфере, нежели «Лаборатория Касперского». Компания Евгения Касперского занимается защитой информации и IT-технологиями, когда как НПО «Лаборатория Касперского» — научными исследованиями в области естественных и технических наук.

Второе: название НПО дублирует лишь часть «Лаборатория Касперского», а не все название IT-компании целиком. При этом слово «лаборатория» является общеупотребимым. Так же фамилия Касперский достаточно популярна, и может ассоциироваться не только с Евгением Касперским, но и с шахматистом Антоном Касперским 1885 года рождения.

По мнению суда, для принятия положительного для IT-компании решения требуются доказательства ведения деятельности в одной сфере (в IT), которые отсутствуют.

НПО «Лаборатория Касперского» — новое предприятие, зарегистрированное только в июле 2016 года. С этого момента НПО не ведет никакой коммерческой деятельности или исследований. Юристы, опрошенные «Ведомостями», подчеркивают, что созвучное с крупной компанией название берется новыми фирмами для того, чтобы использовать бренд ради собственной выгоды. Зачастую такие организации заключают контракты на предоставление услуг, которые после не предоставляют, или манипулируют почтовой рассылкой, вводя потенциальных клиентов в заблуждение относительно своего происхождения. Часто созвучные бренды используются бывшими совладельцами крупных компаний, которые хотят получить дивиденды с имени когда-то принадлежавшего им бизнеса.

В любом случае, использование словосочетания «Лаборатория Касперского» в названии недавно созданного НПО вряд ли случайно. В будущем эта организация может выйти на рынок антивирусного программного обеспечения и паразитировать на имени компании Евгения Касперского.

Однако, исходя из постановления арбитражного суда Москвы, если это произойдет — НПО можно будет вынудить сменить название.

Значение имени Касперского, Семейная история, Фамильный герб и гербы

- Происхождение:

Польская фамилия Касперский имеет отчество, она образована от имени отца первоначального носителя имени.Христианское имя Каспар имеет древнегерманское происхождение, происходящее от персидского слова «казначей». Имя стало популярным, так как по народной традиции в Европе оно было приписано одному из трех волхвов.

Ранние истоки семьи Касперских

Фамилия Касперский впервые была найдена на Полесье, крупнейшем воеводстве Польши. Его населяют русины, называемые поляками, украинского происхождения. Основные города — Брест-Литовск, Пинск, Кобрин, Каменец, Литовск и Лунинец.Именно в этой провинции знаменитые Радзивиллы и Сапеги владели своими обширными владениями. Волчин был резиденцией семьи Чарторыйских. Самым ранним зарегистрированным экземпляром этой фамилии был Иоганн Каспар, внесенный в «Regesta Episcoporum Constantiensium» в 1441 году как капеллан в Шаффхаузене, Германия. Фамилия Касперский стала известна своими многочисленными ответвлениями в регионе, некоторые из них были возведены в дворянские звания по мере того, как их сила и влияние росли.

Ранняя история семейства Касперского

На этой веб-странице показан лишь небольшой фрагмент нашего исследования, проведенного Лабораторией Касперского.Еще 108 слов (8 строк текста), охватывающих 1571, 1772, 1856 и 1859 годы, включены в раздел «Ранняя история Касперского» во все наши продукты с расширенной историей в формате PDF и печатную продукцию, где это возможно.

Варианты правописания Касперского

Варианты написания этого имени семейства включают: Каспор, Каспарек, Каспар, Касспаир, Каспарик, Каспар, фон Каспар, Каспер, Каспергаард, Каспарский, Касперский и многие другие.

Ранние заметки семейства Касперского (до 1700 года)

Дополнительная информация включена в тему «Ранние заметки Касперского» во всех наших продуктах с расширенной историей в формате PDF и печатной продукции, где это возможно.

Миграция семьи Касперских

Одними из первых поселенцев этой фамилии или некоторых ее вариантов были: Джордж Каспер, эмигрировавший в Огайо в 1809 году; Йохан Каспер, отплывший в Нью-Йорк в 1852 году в возрасте 25 лет; Кристейн Каспер, приехавший в Айову в 1873 году.

Истории по теме +

КАСПЕРСКИЙ — значение касперского — еврейская генеалогия

Имя: Себастьян

Комментарии : В Аргентине есть еврейские семьи с фамилией КАСПЕРСКИЙ

Имя: Daniel

Комментарии : На еврейском кладбище Ла Таблада в Буэнос-Айресе похоронены люди с этой фамилией.

Свяжитесь с семьей Касперских в Аргентине

Мы, , определяем местонахождение и связываемся с вами филиалами вашей семьи, эмигрировавшими в Аргентину.

Мы также получаем свидетельств о рождении, браке и смерти для юридических процедур (легализованные, апостилированные и доставленные по всему миру) или просто для генеалогии.

Это платные услуги.

Варианты Священного Писания

Используйте эти варианты, чтобы узнать больше о значении фамилии и попытаться найти родственников, у которых есть вариации в написании вашей фамилии.

Kaspersky Burial Records

Ниже приведены еврейские захоронения Буэнос-Айреса с фамилией Касперский:

Имя

КАСПЕРСКИЙ ENRIQUE (1970)

Касперский в Буэнос-Айресе

Попробуйте выполнить поиск Касперского в еврейском каталоге Буэнос-Айреса, 1947 год.

Касперский в Буэнос-Айресе

Добавьте свой комментарий

Происхождение фамилии и значение

История

У нас нет никакой информации об истории имени Касперского.Есть информация, которой можно поделиться?

Имя Происхождение

У нас нет никакой информации о происхождении имени Kaspersky. Есть информация, которой можно поделиться?

Орфография и произношение

У нас нет информации об альтернативном написании или произношении имени Kaspersky. Есть информация, которой можно поделиться?

Есть информация, которой можно поделиться?

Национальность и этническая принадлежность

У нас нет информации о национальности / этнической принадлежности имени Касперского. Есть информация, которой можно поделиться?

Знаменитые люди назвали Касперский

Есть ли известные люди из семьи Касперских? Поделитесь своей историей.

Ранний Касперский

Это самые ранние записи о семье Касперских.

Био

22 ноября 2004 г. — 16 сентября 2005 г. 2004 — 2005 гг.

Био

21 марта 1910 г. — июль 1992 г.

1910 — 1992 гг.

— июль 1992 г.

1910 — 1992 гг.

Био

24 марта 1914 г. — 21 июля 2000 г. 1914 — 2000 гг.

Докс, украсть, раскрыть.Куда попадают ваши личные данные?

Технологический сдвиг, который мы переживаем за последние несколько десятилетий, поразителен, не в последнюю очередь из-за его социальных последствий. С каждым годом онлайн и офлайн сферы становятся все более и более взаимосвязанными и теперь полностью взаимосвязаны, что приводит к онлайн-действиям, имеющим реальные последствия в физическом мире — как хорошие, так и плохие.

Одна из наиболее затронутых сфер в этом отношении — это общение и обмен информацией, особенно личной.Публикация чего-либо в Интернете больше не похожа на разговор с избранным клубом единомышленников-энтузиастов технологий — это больше похоже на крик на людной площади. Это порождает множество уникальных угроз, от киберзапугивания и простого финансового мошенничества до целевых фишинговых атак и атак социальной инженерии на руководителей предприятий и правительственных чиновников. И хотя осведомленность о проблемах конфиденциальности растет, большая часть широкой общественности все еще имеет только базовое понимание того, почему конфиденциальность имеет значение.

К сожалению, даже если мы хорошо позаботимся о том, как и кому мы делимся своими личными данными, мы не защищены от доксирования..gif) Злоумышленники могут быть достаточно мотивированы, чтобы выйти за рамки сбора данных, доступных в открытом доступе, и обратиться к черному рынку в надежде найти личную информацию, которая нанесет реальный вред, например, получение доступа к учетным записям в социальных сетях. В этом отчете мы более подробно рассмотрим два основных последствия (желания и нежелания) публичного обмена личными данными — доксинг (публичная деанонимизация человека в сети) и продажа личных данных в темной сети — и попытаемся распутать связь между ними.Мы также рассмотрим, как эти явления влияют на нашу жизнь и какие проблемы создают эти условия для пользователей.

Злоумышленники могут быть достаточно мотивированы, чтобы выйти за рамки сбора данных, доступных в открытом доступе, и обратиться к черному рынку в надежде найти личную информацию, которая нанесет реальный вред, например, получение доступа к учетным записям в социальных сетях. В этом отчете мы более подробно рассмотрим два основных последствия (желания и нежелания) публичного обмена личными данными — доксинг (публичная деанонимизация человека в сети) и продажа личных данных в темной сети — и попытаемся распутать связь между ними.Мы также рассмотрим, как эти явления влияют на нашу жизнь и какие проблемы создают эти условия для пользователей.

Основные выводы

- Доксинг — это не то, от чего могут пострадать только уязвимые группы или люди определенных профессий, такие как журналисты или секс-работники. Любой, кто высказывает свое мнение в Интернете, потенциально может стать жертвой доксинга.

- Практически любые общедоступные данные могут быть использованы в целях доксинга или киберзапугивания неограниченным количеством способов, которыми пользователи могут пострадать с помощью их собственных данных.

- С ростом оцифровки большинства аспектов нашей повседневной жизни организациям передается еще больше данных, которые могут оказаться в руках преступников. Теперь сюда входят личные медицинские записи и селфи с документами, удостоверяющими личность.

- Доступ к личным данным может начинаться от 0,50 доллара США за идентификатор, в зависимости от глубины и объема предлагаемых данных.

- Некоторая личная информация пользуется таким же спросом, как и почти десять лет назад, в первую очередь данные кредитных карт и доступ к банковским и электронным платежным услугам.Стоимость этого типа данных не снизилась со временем, и вряд ли это изменится.

- Данные, продаваемые на веб-сайтах темного рынка, могут быть использованы для вымогательства, выполнения мошеннических и фишинговых схем и прямого хищения денег.

Определенные типы данных, такие как доступ к личным учетным записям или базам данных паролей, могут использоваться не только для получения финансовой выгоды, но также для нанесения вреда репутации и других видов социального ущерба, включая доксинг.

Определенные типы данных, такие как доступ к личным учетным записям или базам данных паролей, могут использоваться не только для получения финансовой выгоды, но также для нанесения вреда репутации и других видов социального ущерба, включая доксинг.

Нежелательный прожектор: доксинг

Растущее политическое и социальное разделение в последние годы в сочетании с предполагаемой анонимностью усугубляет некоторые соответствующие социальные опасности в Интернете, такие как троллинг и киберзапугивание.А на пересечении с угрозами конфиденциальности стоит проблема доксинга.

Что такое доксинг?

Исторически доксинг (также пишется доксинг) означал деанонимизацию человека в Интернете, особенно в ранней хакерской культуре, где люди предпочитали быть известными по своему нику (онлайн-дескриптору). Однако значение изменилось и приобрело более широкий смысл.

Doxing — это своего рода метод киберзапугивания. Это происходит, когда человек делится некоторой личной информацией о другом человеке без его согласия, чтобы смутить, причинить боль или иным образом подвергнуть цель опасности.Это может включать совместное использование:

- смущающих фото или видео;

- частей частной переписки, вероятно, вырванных из контекста;

- физический адрес человека, номер телефона, личный адрес электронной почты и другие личные контакты;

- сведения о профессии и должности;

- медицинские или финансовые данные, судимости.

ПРИМЕР. Примером угрозы доксинга в этом классическом смысле является история анонимного блоггера Slate Star Codex, который утверждал, что журналист New York Times настаивал на публикации своего настоящего имени в статье о нем.Это побудило блогера удалить свой блог. К счастью, газета, похоже, отказалась от этой идеи.

Doxing также включает случаи, когда данные о жертве уже общедоступны, но преступник собирает и компилирует их в «отчет», требующий принятия мер, особенно если он также побуждает других людей действовать в соответствии с ним. Например, если человек высказывает мнение по спорному вопросу в должности в социальной сети, выбрасывая в своем номере телефона в комментариях и предполагающие люди должны называть их по ночам с угрозами еще doxing, даже если номер телефона доступен онлайн в какой-либо базе данных или в другой социальной сети.

Например, если человек высказывает мнение по спорному вопросу в должности в социальной сети, выбрасывая в своем номере телефона в комментариях и предполагающие люди должны называть их по ночам с угрозами еще doxing, даже если номер телефона доступен онлайн в какой-либо базе данных или в другой социальной сети.

ПРИМЕР: Журналистка Pitchfork, американского музыкального издания, получила в Твиттере многочисленные угрозы, включая предложения «сжечь ее дом» после того, как ее номер телефона и домашний адрес были опубликованы фанатами Тейлор Свифт, которые были недовольны обзором последней публикации певицы. альбом, который не был достаточно позитивным.

Почему доксинг опасен?

По сравнению с физическим миром, информация в Интернете может распространяться очень быстро, и ее практически невозможно удалить после публикации в Интернете.Это делает доксинг еще более вредным.

Самая распространенная цель доксинга — вызвать чувство стресса, страха, смущения и беспомощности. Если вас застают в жестком споре в Твиттере, и кто-то публикует ваш домашний адрес и предлагает людям причинить вам боль, это, естественно, вызывает беспокойство. Угрозы могут быть направлены и вашим родственникам. Однако реальная опасность возникает, если кто-то решает на самом деле выполнить угрозы, а это означает, что доксинг также угрожает вашей физической безопасности — что происходит чаще, чем вы думаете.

Помимо публикации вашей информации в Интернете для всеобщего обозрения, злоумышленники могут целенаправленно делиться ею с вашими родственниками, друзьями или работодателем, особенно если это вызывает затруднения. Это может нанести ущерб отношениям жертвы с ее близкими, а также ее карьерным перспективам.

Пример: После того, как сервис для поиска людей, используя только фото завоевала популярность в ВК, популярной социальной сети в России, он был использован для де-Anonymize женщин, снимавшихся в порнофильмах или работали в секс-индустрии. Преступники специально предлагали поделиться этой информацией с родственниками. Одной из жертв была школьная учительница, которая в итоге потеряла работу.

Преступники специально предлагали поделиться этой информацией с родственниками. Одной из жертв была школьная учительница, которая в итоге потеряла работу.

Сценарии доксинга

Как можно докситься? Вот некоторые распространенные сценарии и то, как они могут навредить жертве:

- Идентификация пользователя и обмен информацией напрямую с его работодателем, что приводит к увольнению человека из-за социального давления;

- Течь интимных фото и видео контент пользователя, для общественности — деятельность, которая часто называется «порноместью» является распространенным методом нападения на частную жизнь своего с злонамеренно, что может иметь серьезные последствия для потерпевшего;

- Раскрытие личности анонимных блоггеров, пользователей Интернета, лидеров мнений и авторов, что может привести к реальной опасности, если жертва находится во враждебной среде, например, оппозиционные блоггеры в определенных странах или лицо, поддерживающее нетрадиционные взгляды;

- Предоставление информации о человеке и предоставление его личных данных в средствах массовой информации, когда эта информация не служит общественным интересам и может нанести непосредственный вред человеку;

- Сбор и обмен информацией об учетной записи конкретного человека (потенциальной жертвы), представленной в конфиденциальном или сомнительном контенте, с враждебными группами или учетными записями, которые могут участвовать в онлайн- или даже оффлайн-насилии в отношении этого человека.

Социальное воздействие

Доксинг — очень актуальный вопрос во времена усиления социального и политического разделения. Доксинг, как и угроза доксинга, ограничивает свободу слова и производит пугающий эффект. Это мешает людям высказывать свое мнение, что вредит демократии и здоровой социальной дискуссии.

Некоторые люди чаще становятся жертвами доксинга. Журналисты, блогеры, активисты, юристы, работники секс-индустрии, сотрудники правоохранительных органов — все они подвергаются более высокому риску доксинга. Для женщин доксинг идет рука об руку с сексуализированными словесными оскорблениями и угрозами. Для сотрудников правоохранительных органов это также означает прямую опасность для их физической безопасности, особенно для сотрудников под прикрытием. Это может привести к тому, что люди бросят работу.

Для женщин доксинг идет рука об руку с сексуализированными словесными оскорблениями и угрозами. Для сотрудников правоохранительных органов это также означает прямую опасность для их физической безопасности, особенно для сотрудников под прикрытием. Это может привести к тому, что люди бросят работу.

Известные интернет-персоны подвержены большему риску, чем обычные пользователи. Это не означает, что «обычные» люди застрахованы от доксинга. Сказав что-то в Интернете или сделав что-то на камеру, что «расстроит» большую группу людей, может случайным образом привлечь чрезмерное внимание онлайн-толпы и превратить вашу жизнь в кошмар — даже если вы на самом деле никогда этого не говорили и не делали.

ПРИМЕР: Тухина Сингх, генеральный директор сингапурской компании, подверглась доксификации: ее номер телефона и личный адрес электронной почты были опубликованы в Интернете, что привело к оскорблениям и угрозам. Причина? В вирусном видео ее ошибочно опознали как женщину, которая отказывалась надевать маску во время пандемии коронавируса.

База данных даркнета. Сколько ты стоишь?

Doxing — это результат злоупотребления информацией, которая является общедоступной и не используется для получения финансовой выгоды. Однако на этом угрозы персональным данным и, как следствие, личной безопасности не заканчиваются.Помимо общедоступных данных, которыми мы свободно делимся и которые могут быть собраны кем угодно и использованы в злонамеренных целях, организации, которым мы делимся нашими данными, не всегда обращаются с ними ответственно.

По определению, мы не ожидаем, что эта информация станет достоянием общественности, и даже если это произойдет, мы не ожидаем, что это может нанести нам вред. Согласно недавнему исследованию «Лаборатории Касперского», 37% миллениалов считают, что они слишком скучны, чтобы стать жертвой киберпреступности. Количество массовых утечек данных в этом году достигло нового максимума, и мы больше не удивляемся взлому еще одной компании и утечке данных их клиентов или их использованию для выкупа.

Усилия по лучшей защите личных данных предпринимаются во многих странах, а правительства вводят новые директивы для обеспечения защиты и наказания безответственного управления данными граждан. Новые директивы по защите личной информации, такие как Общий регламент по защите данных (GDPR) в ЕС и Общий закон Бразилии о защите данных (LGPD), а также усиление контроля клиентов за методами обработки данных вынудили организации повысить свою безопасность и использовать данные. угроза утечки более серьезна.

Однако это не означает, что данные в безопасности. В некоторых случаях украденные данные используются для практики выкупа, в других — публикуются в открытом доступе. Иногда это сочетание того и другого: злоумышленники, использовавшие программу-вымогатель Maze, публиковали украденные данные, если им не удавалось получить выкуп. Но большая часть из них попадает в даркнет как очень доступный товар. Форумы и рынки даркнета, по сути, торговые площадки для незаконных физических и цифровых товаров, используются киберпреступниками для продажи услуг и продуктов, от вредоносных программ до личных данных.

Наши эксперты, которые специализируются на понимании того, что происходит в темной сети, исследовали текущее состояние данных как товара на таких платформах, чтобы выяснить, какие персональные данные востребованы, для чего они используются и сколько это стоит. .

Методология

Для целей данного исследования мы проанализировали активные предложения на 10 международных форумах и торговых площадках даркнета, которые работают на английском или русском языках. В выборку вошли сообщения, которыми поделились в третьем квартале 2020 года и которые все еще актуальны.

Результаты исследования — сколько вы стоите?

Охват всех типов предложений персональных данных в темной сети превратит этот отчет в небольшую книгу, поэтому он фокусируется только на некоторых из самых популярных категорий, доступных на темных рынках. Однако важно отметить, что типы баз данных, в которые произошла утечка, а затем были проданы в даркнете, различаются, что неудивительно, учитывая, что они были украдены из разных учреждений и организаций. На просочившиеся базы данных можно делать перекрестные ссылки, что делает их еще более ценными, поскольку они представляют более полную картину личных данных субъекта.Имея это в виду, давайте разберемся, что находится в тени, которую киберпреступники могут накинуть на вас:

На просочившиеся базы данных можно делать перекрестные ссылки, что делает их еще более ценными, поскольку они представляют более полную картину личных данных субъекта.Имея это в виду, давайте разберемся, что находится в тени, которую киберпреступники могут накинуть на вас:

Данные удостоверения личности: 0,5 — 10 долларов США

Документы, удостоверяющие личность, или идентификационные карты являются основным средством идентификации в большинстве стран, включая США и всю Европу. Обычно они привязаны к наиболее важным службам, особенно государственным службам, и содержат конфиденциальную информацию, такую как номер социального страхования (SSN) в США. Хотя это важно, стоимость этих документов на черном рынке не так высока и зависит от того, насколько полна информация.Например, информация с полным именем и номером страховки будет стоить всего 0,50 доллара США на человека, в то время как цена «полного пакета», включая идентификационный номер, полное имя, SSN, дату рождения (DOB), электронную почту и мобильный телефон, может доходят до 10 долларов на человека. Цена также варьируется в зависимости от размера покупки — данные, продаваемые оптом, дешевле за единицу.

Приобретение 150 удостоверений личности будет стоить всего 50 центов за единицу

Данные из документов, удостоверяющих личность, могут использоваться для различных видов мошенничества, заполнения заявок на определенные услуги и получения доступа к другой конфиденциальной информации, которая впоследствии может быть использована в преступных целях.

Иногда просочившиеся базы данных содержат гораздо больше, чем просто идентификационную информацию

Сканирование паспортов: 6-15 долларов США

Паспорта — еще один вид удостоверяющих личность документов, популярных у киберпреступников. В некоторых странах, таких как Россия, Украина и другие бывшие советские страны, они используются вместо удостоверений личности и требуются для получения практически любых государственных или финансовых услуг — от подачи жалобы в магазине до получения кредита. В других странах паспорта также могут использоваться для идентификации на международных платформах, таких как биржи криптовалют, или для международного мошенничества.

В других странах паспорта также могут использоваться для идентификации на международных платформах, таких как биржи криптовалют, или для международного мошенничества.

Это причина того, что сканирование паспортов довольно часто выполняется в Интернете — подумайте о том, сколько раз вы загружали копию своего паспорта в какую-либо службу, отправляли ее в организацию или позволяли им сканировать ее самостоятельно.

Сканирование паспортов дороже, чем идентификационные данные, при этом цены варьируются от 6 до 15 долларов в зависимости от качества сканирования и страны происхождения.Обычно продаются сканы паспортов двух типов — сканирование первой страницы, что по понятным причинам дешевле, чем сканирование полного паспорта.

Копии паспортов для покупки при необходимости можно выбрать по полу

Сканирование водительских прав: 5–25 долларов

Водительское удостоверение — это еще один тип удостоверяющего личность документа, который пользуется теневым спросом, в первую очередь из-за растущего числа услуг, которые можно зарегистрировать с использованием идентификатора водителя.Обычно информация, продаваемая на форумах, включает сканирование лицензии с полной информацией. Их стоимость варьируется от 5 до 25 долларов, они могут использоваться злоумышленниками для аренды автомобилей, в качестве идентификатора для местных служб или страхового мошенничества.

Селфи с документами: 40 — 60 долларов

Вы когда-нибудь делали селфи со своим паспортом или удостоверением личности? В наши дни к идентификации пользователей относятся более серьезно, поскольку организации придерживаются так называемых программ «знай своего клиента» (KYC), которые требуют проверки личности для различных операций.Например, криптовалютные биржи используют эту практику для предотвращения отмывания денег, заставляя людей, извлекающих средства, подтверждать, что они те, кем они себя называют. Социальные сети требуют селфи с документами, когда пользователям нужно восстановить доступ к своей учетной записи, а сотрудники банка делают подобные снимки при доставке кредитных карт на дом клиентам.

Социальные сети требуют селфи с документами, когда пользователям нужно восстановить доступ к своей учетной записи, а сотрудники банка делают подобные снимки при доставке кредитных карт на дом клиентам.

Использование украденных паспортов или селфи с удостоверениями личности позволяет мошенникам обойти правила KYC и продолжить отмывание денег. Эти документы также можно использовать для целого ряда услуг — от аренды автомобилей до получения микрокредитов или манипулирования страховыми компаниями.Такие документы позволяют злоумышленникам проникать в тайник или выполнять свои схемы и даже шантажировать людей, указанных в этих документах. В результате эти данные очень ценны и варьируются от 40 до 60 долларов на человека.

Селфи с документами, удостоверяющими личность, можно использовать для обхода процедур безопасности службы

Медицинская документация — 1 доллар — 30 долларов

Мир становится все более оцифрованным вместе с некоторыми аспектами нашей жизни, о которых мы никогда не думали, что они перейдут в онлайн.Возьмем, к примеру, медицинские записи — киберпреступники тоже наложили свои руки. Оглядываясь назад на 2012 год, когда мы анализировали различные типы данных, доступные в даркнете, медицинские данные даже не рассматривались. Однако сейчас эти данные пользуются спросом, поскольку их можно использовать для целого ряда мошеннических действий, от получения услуг медицинского страхования до покупки регулируемых лекарств. Его также можно использовать для требования выкупа. Например, недавно была взломана финская психиатрическая организация Vastaamo, и данные ее пациентов, в том числе детей, были украдены и позже выставлены на темных веб-рынках, что затронуло как минимум две тысячи пациентов.Сначала хакеры потребовали выкуп за удаление информации, но затем переключили свое внимание непосредственно на пациентов.

Утечки медицинской информации могут стать очень неприятными, поскольку они ставят уже уязвимых жертв в еще более уязвимое положение. Тип данных, передаваемых в даркнете, варьируется от медицинской формы с полным именем, адресом электронной почты, номером страховки и названием медицинской организации до полной медицинской карты пациента — с его историей болезни, рецептами и т. Д.

Тип данных, передаваемых в даркнете, варьируется от медицинской формы с полным именем, адресом электронной почты, номером страховки и названием медицинской организации до полной медицинской карты пациента — с его историей болезни, рецептами и т. Д.

Медицинские записи, продаваемые на форумах в даркнете, могут варьироваться от полной информации о человеке до форм из медицинских учреждений

Данные кредитной карты: 6–20 долларов США

Данные кредитной карты относятся к категории основной информации, украденной и используемой киберпреступниками. Полная информация о кредитной карте, включая имя, номер и код CVV, может быть использована для вывода средств или покупки товаров в Интернете и оценивается от 6 до 20 долларов за единицу.Еще в 2012 году наша оценка оценивала цену в 10 долларов. В среднем стоимость примерно одинаковая. Цена на такие данные диктуется страной происхождения, банком и, что более важно, размером покупки, причем «лучшая» стоимость при больших объемах покупок. Конечно, новые банковские системы противодействия мошенничеству усложняют жизнь киберпреступникам, вынуждая их постоянно придумывать новые способы обналичивания денег. Тем не менее, поскольку данные кредитной карты являются отправной точкой для большинства этих схем, они отнюдь не устаревают.

Интернет-банкинг и счета PayPal: 50–500 долларов

Другой тип финансовых данных — это доступ к онлайн-банку и информация об аккаунте PayPal. Оба обеспечивают прямой доступ к средствам жертв, при этом PayPal является приятным местом для киберпреступников, которые хотят отмыть свои деньги и вывести их без каких-либо проверок безопасности. Доступ к онлайн-банкингу обычно оценивается от одного до 10 процентов средств, имеющихся на счете, в то время как счета PayPal стоят от 50 до 500 долларов в зависимости от доступного кредита и предыдущих операций пользователя.

Абонентское обслуживание: 0,50 — 8 долларов США

В мире развлечений по подписке большой спрос на популярные платформы потоковой передачи, игр или контента. Хотя передается мало личной информации, потеря доступа к своей учетной записи на Netflix, Twitch или PornHub никому не понравится. Украденные учетные данные службы подписки продаются не только в даркнете — их также можно найти на некоторых теневых обычных форумах. В даркнете обычно есть предложения о покупке данных доступа оптом, которые впоследствии могут быть проданы по отдельности нескольким клиентам.Стоимость доступа к таким услугам варьируется от 50 центов до 8 долларов.

Хотя передается мало личной информации, потеря доступа к своей учетной записи на Netflix, Twitch или PornHub никому не понравится. Украденные учетные данные службы подписки продаются не только в даркнете — их также можно найти на некоторых теневых обычных форумах. В даркнете обычно есть предложения о покупке данных доступа оптом, которые впоследствии могут быть проданы по отдельности нескольким клиентам.Стоимость доступа к таким услугам варьируется от 50 центов до 8 долларов.

| Сколько стоят ваши данные? | |

| Данные кредитной карты: | 6–20 долларов |

| Сканирование водительских прав: | 5–25 долларов |

| Сканы паспорта: | 6–15 долларов |

| Абонентское обслуживание: | 0,50–8 долл. США |

| ID (полное имя, SSN, дата рождения, электронная почта, мобильный): | 0 руб.50–10 долларов США |

| Селфи с документами (паспорт, водительские права): | 40–60 долл. США |

| Медицинская карта: | 1–30 долларов |

| Счет в интернет-банке: | 1-10% от стоимости |

| Счета PayPal: | 50–500 долл. США |

Базы паролей

Утечки баз паролей — одни из самых распространенных утечек данных.От розничных карт лояльности до логинов для банков, такие базы данных появляются в темной сети и даже в обычной сети в течение многих лет, и они имеют тенденцию попадать в общественное достояние, требуя очень небольших платежей для доступа к ним, а иногда и доступ к данным совершенно бесплатный. Хотя эти базы данных по большей части устарели, они все же представляют реальную опасность. Пользователи, как правило, используют одни и те же пароли на нескольких платформах и учетных записях, часто привязывая их все к одному и тому же адресу электронной почты.Подбор правильного пароля для конкретной учетной записи часто является вопросом времени и усилий, и в результате пользователи подвергаются риску компрометации большей части их данных — от учетных записей в социальных сетях до личной электронной почты или личных учетных записей на веб-сайтах для взрослых. . Доступ к другим учетным записям впоследствии может быть перепродан (как в случае услуг по подписке) или использован для шантажа или мошенничества.

Пользователи, как правило, используют одни и те же пароли на нескольких платформах и учетных записях, часто привязывая их все к одному и тому же адресу электронной почты.Подбор правильного пароля для конкретной учетной записи часто является вопросом времени и усилий, и в результате пользователи подвергаются риску компрометации большей части их данных — от учетных записей в социальных сетях до личной электронной почты или личных учетных записей на веб-сайтах для взрослых. . Доступ к другим учетным записям впоследствии может быть перепродан (как в случае услуг по подписке) или использован для шантажа или мошенничества.

Некоторые службы объединяют утечки паролей и предоставляют платный или одноразовый доступ к своим базам данных по подписке, как показано на снимке экрана.Сервис на скриншоте позволяет одну проверку базы данных на 30 монет

Несанкционированный доступ к электронной почте и социальным сетям: 400-800 долларов США

При таком большом количестве личных данных, доступных для продажи, можно задаться вопросом, является ли покупка доступа к чьей-либо электронной почте или учетной записи в социальной сети таким же простым делом, как получение идентификаторов. Операторы даркнета действительно предлагают взломать определенные учетные записи или электронные письма по цене от 400 долларов за учетную запись. Однако методы, используемые теми, кто предлагает такие услуги, довольно просты — они могут доходить только до попытки угадать пароль или проверки учетной записи по существующим утечкам баз данных или выполнения атак социальной инженерии, чтобы заставить пользователя раскрыть свой пароль.Повышенная безопасность социальных сетей и почтовых сервисов также сделала эти методы менее успешными с двойной аутентификацией и различными другими мерами безопасности, защищающими пользователей лучше, чем раньше. В результате, по иронии судьбы, большинство подобных предложений на темных рынках на самом деле являются мошенничеством против других киберпреступников.

Примеры объявлений на форумах, предлагающих взломать учетные записи в социальных сетях и электронную почту

Тем не менее, это не исключает возможности реального целевого взлома учетной записи — более скрытые, технически сложные методы используются опытными участниками, и эти услуги обычно стоят дорого.Например, субъект может идентифицировать конкретный адрес электронной почты потенциальной жертвы, отправить электронное письмо с целевым фишингом, предлагая цели загрузить вредоносное ПО, которое сможет собирать информацию о паролях и в конечном итоге получить доступ к целевым учетным записям. Однако эти услуги чрезвычайно дороги, отнимают много времени и обычно выполняются продвинутыми злоумышленниками против приоритетных целей.

Основные выводы

В ходе этого исследования мы стали свидетелями ряда тенденций, связанных с кражей и перепрофилированием личных данных.Некоторая личная информация остается столь же востребованной, как и почти десять лет назад — в первую очередь данные кредитных карт и доступ к банковским и электронным платежным услугам. Стоимость этого типа данных не снизилась со временем, и вряд ли это изменится.

Еще одно большое изменение — это тип данных, которые теперь доступны для продажи. С оцифровкой медицинских учреждений личные медицинские записи, традиционно относящиеся к очень конфиденциальной информации, стали доступны общественности и киберпреступникам для использования и злоупотребления с целью получения финансовой выгоды.Текущее развитие и распространение телемедицины в мире вряд ли уменьшат эту тенденцию, хотя мы надеемся, что после недавних случаев, таких как взлом Vastaamo, медицинские организации будут более ответственно подходить к сбору данных и обеспечению безопасности.

Рост количества фотографий людей с документами в руках и различных схем, использующих их, также отражает тенденцию в игре с киберпродуктами и указывает на то, что любые данные, которыми обмениваются, даже с организациями, потенциально могут попасть в руки киберпреступников и подвергнуться злоупотреблениям. в целях получения финансовой выгоды.Последствия такого злоупотребления данными очень реальны для жертв, поскольку им придется иметь дело с кредитами, взятыми на их имя, или услугами, используемыми на основе их личности.

в целях получения финансовой выгоды.Последствия такого злоупотребления данными очень реальны для жертв, поскольку им придется иметь дело с кредитами, взятыми на их имя, или услугами, используемыми на основе их личности.

В то же время есть и хорошие новости, когда речь идет о безопасности личных учетных записей и получении доступа к определенным электронным письмам и учетным записям в социальных сетях. Благодаря улучшенным мерам безопасности, применяемым на отраслевом уровне, нацеливание и взлом учетной записи конкретного человека обходятся очень дорого и в большинстве случаев неосуществимы.В этой сфере есть свидетельства интересной динамики киберпреступников, обманывающих друг друга, при этом большинство киберпреступников не могут предоставить то, что они рекламируют. Однако это не устраняет угрозу полностью: при условии, что у них есть средства и их заказ достаточно большой, преступники все еще могут покупать то, что они хотят.

Обзор типов данных, доступных на темных рынках, предполагает, что по крайней мере некоторые из предложений могут быть интересны особенно целеустремленным доксерам. Хотя мы считаем, что такие случаи маловероятны из-за их стоимости прямо сейчас, ситуация может измениться в значительной степени в зависимости от решимости злоумышленников доксировать человека.

Защита ваших данных и себя

С нашим постоянно растущим онлайн-присутствием и присутствием в сети практически невозможно оставаться полностью анонимным в сети. Решительный человек с некоторыми компьютерными навыками, особенно если у него есть доступ к конфиденциальной информации (например, частный детектив или сотрудник правоохранительных органов), найдет по крайней мере некоторые данные о вас, если у вас будет достаточно времени.

ПРИМЕР: Кевин Митник в своей книге «Искусство невидимости» рассказывает историю о том, как ему удалось узнать SSN, город рождения и девичью фамилию матери репортера, который считал, что ее присутствие в Интернете минимально (он сделал это с ее согласия). Для этого он использовал свой доступ к специализированному интернет-ресурсу для частных детективов. Людей, которые обычно предпочитают конфиденциальность, также можно отследить до их домов, если у вас есть конкретные данные: набор данных о геолокации от маркетинговой компании, полученный New York Times в 2019 году, показал местоположение GPS с течением времени старших должностных лиц правительства США, полицейских и даже знакомых Джонни Депп и Арнольд Шварценеггер.

Для этого он использовал свой доступ к специализированному интернет-ресурсу для частных детективов. Людей, которые обычно предпочитают конфиденциальность, также можно отследить до их домов, если у вас есть конкретные данные: набор данных о геолокации от маркетинговой компании, полученный New York Times в 2019 году, показал местоположение GPS с течением времени старших должностных лиц правительства США, полицейских и даже знакомых Джонни Депп и Арнольд Шварценеггер.

Это означает, что конфиденциальность в Интернете почти всегда связана с оценкой рисков, с которыми вы сталкиваетесь, и принятием соответствующих мер по их снижению.Если вы думаете, что можете рассердить несколько низкокалиберных онлайн-троллей своим твитом, достаточно скрыть свой адрес электронной почты из профиля в социальной сети. Если вы политический репортер, освещающий экстремистские движения, вам нужно больше контролировать свой цифровой след. Ниже мы опишем несколько основных шагов, которых будет достаточно против доксинга для обычного пользователя Интернета.

Знают, что знают

Первое, что нужно сделать, если вы хотите защитить себя от доксинга, — это изучить то, что Интернет знает о вас.Попробуйте поискать в Google свое имя, объедините его с другими данными о себе, такими как место жительства или год рождения, чтобы сузить результаты. Попробуйте также поискать свои онлайн-дескрипторы и электронные письма. Если ваше имя не очень популярно, вы даже можете подписаться на уведомления от Google на случай, если они появятся где-нибудь в сети.

Помимо Google, существуют так называемые поисковые системы людей, такие как BeenVerified, которые позволяют проводить проверку анкетных данных людей, использующих открытые веб-данные или правительственные записи.Публикация такого рода информации в Интернете может быть незаконной в зависимости от страны, поэтому доступность таких веб-сайтов различается в разных юрисдикциях.

Если у вас есть общедоступные профили в социальных сетях, просмотрите сообщения. Проверьте, содержат ли они геотеги с местами, которые вы часто посещаете, например, ваш дом или офис, или фотографии, которые могут показать их местоположение. Конечно, не все фотографии опасны, но чем они конкретнее, тем выше риск. Ищите в своих старых сообщениях более личные данные, например имена членов вашей семьи.Если у вас личный профиль, проверьте, действительно ли вы знаете всех людей в своем списке друзей.