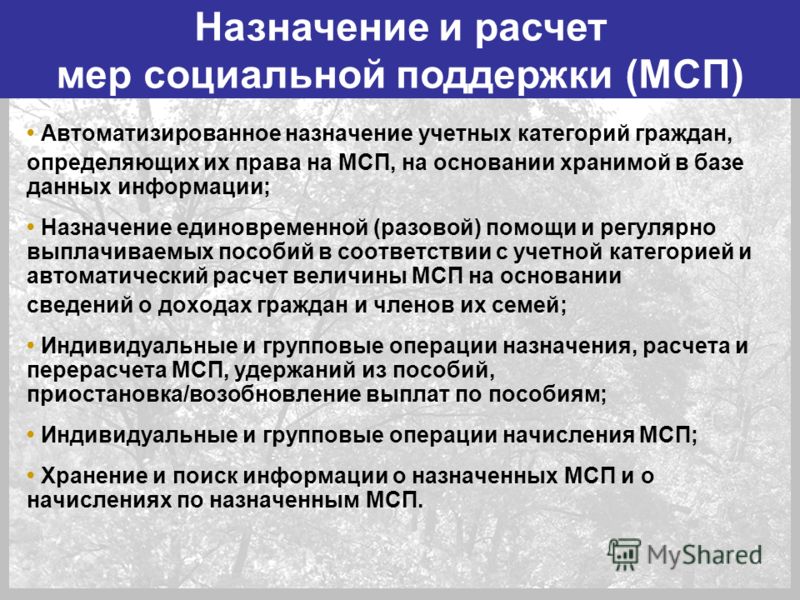

| № п/п | Категория граждан | Размер льгот |

| МСП, финансируемые из республиканского бюджета | ||

| 1 | Ветераны труда, военной службы и государственной службы, проживающие на территории РМ по достижении возраста, дающего право на пенсию по старости | 50%, в пределах нормативов потребления коммунальных услуг |

| 2 | Лица, подвергшиеся политическим репрессиям и признанные пострадавшими от политических репрессий (меры социальной поддержки распространяются на членов семьи лиц, подвергшихся политическим репрессиям при условии совместного с ними проживания). | 50%, в пределах нормативов потребления коммунальных услуг |

| 3 | Многодетные семьи | 30%, в пределах нормативов потребления коммунальных услуг |

| 4 |  Семьи, где проживают и воспитываются дети-сироты и дети, оставшиеся без попечения родителей, до их совершеннолетия или окончания учебы в образовательных учреждениях. Семьи, где проживают и воспитываются дети-сироты и дети, оставшиеся без попечения родителей, до их совершеннолетия или окончания учебы в образовательных учреждениях. | 100 % в пределах нормативов потребления коммунальных услуг 50%, в пределах нормативов потребления коммунальных услуг |

| МСП, финансируемые из федерального бюджета | ||

| 5 | Инвалиды ВОВ, участники ВОВ, нетрудоспособные члены семьи погибшего (умершего) инвалида войны, участника ВОВ, ветерана боевых действий, состоявшие на его иждивении и получающие пенсию по случаю потери кормильца | 50%, в пределах нормативов потребления коммунальных услуг |

| 6 | Лица, награжденные знаком «Жителю блокадного Ленинграда» | 50%, в пределах нормативов потребления коммунальных услуг |

| 7 | Бывшие несовершеннолетние узники фашизма | 50%, в пределах нормативов потребления коммунальных услуг |

| 8 | Инвалиды Семьи, имеющие детей-инвалидов (дети инвалиды до 18 лет) | 50%, в пределах нормативов потребления коммунальных услуг |

| 9 | Граждане, подвергшиеся воздействию радиации вследствие чернобыльской катастрофы Граждане из подразделений особого риска и семьи, потерявшим кормильца из числа лиц, из подразделений особого риска Граждане, получившие лучевую болезнь, другие заболевания, включенные в перечень заболеваний, возникновение или обострение которых обусловлены воздействием радиации вследствие аварии в 1957 году на производственном объединении «Маяк» и сбросов радиоактивных отходов в реку Теча Граждане, получившие в периоды радиационного воздействия суммарную дозу облучения, превышающую 25сЗв (бэр), вследствие ядерных испытаний на Семипалатинском полигоне. | 50%, оплаты за коммунальные услуги |

Главная страница

Главная страницаВаш браузер устарел!

Обновите ваш браузер для правильного отображения этого сайта. Обновить мой браузер

Российское Агентство по страхованию экспортных кредитов и инвестиций создано в 2011 году и является национальным экспортным кредитным агентством

Поддержка экспорта МСППоддержка экспортно ориентированного малого и среднего бизнеса — приоритетная задача Агентства

Выберите решение

Открываем рынки, закрываем риски: эффективные страховые решения для развития экспорта

Карта риска экспортных операций

Оцените риски экспорта в различные регионы мира. Рассчитайте ставку страховой премии для различных регионов.

Рассчитайте ставку страховой премии для различных регионов.

Развернуть карту

Тарифный калькулятор

Оцените затраты на страхование ваших экспортных операций.

Страхование кредита покупателю

Страхование подтвержденного аккредитива

Страхование экспортного контракта

Страхование краткосрочной дебиторской задолженности

Страхование экспортного факторинга

Страхование кредита покупателю

Страна покупателя

АвстралияАвстрияАзербайджанАлбанияАлжирАнголаАндорраАнтигуа и БарбудаАргентинаАрменияБагамыБангладешБарбадосБахрейнБеларусьБелизБельгияБенинБолгарияБоливияБосния и ГерцеговинаБотсванаБразилияБруней-ДаруссаламБуркина-ФасоБурундиБутанВануатуВеликобританияВенгрияВьетнамГабонГаитиГайанаГамбияГанаГватемалаГвинеяГвинея-БисауГерманияГондурасГонконгГренадаГрецияГрузияДанияДжибутиДоминикаДоминиканская РеспубликаЕгипетЗамбияЗимбабвеИзраильИндияИндонезияИорданияИранИрландияИсландияИспанияИталияКабо-ВердеКазахстанКамбоджаКамерунКанадаКатарКенияКипрКиргизияКирибатиКитайКолумбияКоморыКонгоКорея, РеспубликаКоста-РикаКубаКувейтЛаосЛатвияЛесотоЛитваЛихтенштейнЛюксембургМаврикийМавританияМадагаскарМакаоМакедонияМалавиМалайзияМалиМальдивыМальтаМароккоМаршалловы ОстроваМексикаМикронезияМозамбикМолдоваМонакоМонголияМьянмаНамибияНауруНепалНигерНигерияНидерландыНикарагуаНовая ЗеландияНорвегияОбъединенные Арабские ЭмиратыОманПакистанПалауПанамаПапуа – Новая ГвинеяПарагвайПеруПольшаПортугалияРуандаРумынияСамоаСан-МариноСан-Томе и ПринсипиСаудовская АравияСвазилендСейшелыСенегалСент-Винсент и ГренадиныСент-Китс и НевисСент-ЛюсияСербияСингапурСловакияСловенияСоединенные Штаты АмерикиСоломоновы ОстроваСуринамТаджикистанТаиландТайваньТанзанияТимор-ЛестеТогоТонгаТринидад и ТобагоТувалуТунисТуркменияТурцияУгандаУзбекистанУругвайФиджиФилиппиныФинляндияФранцияХорватияЦентрально-Африканская РеспубликаЧадЧерногорияЧехияЧилиШвейцарияШвецияШри-ЛанкаЭквадорЭкваториальная ГвинеяЭль-СальвадорЭстонияЭфиопияЮжно-Африканская РеспубликаЯмайкаЯпония

Сумма кредита (в валюте кредита)

Застрахованная доля

90%85%80%75%70%65%60%55%50%45%40%35%30%25%20%15%10%5%

Срок кредита1 год2 года3 года4 года5 лет6 лет7 лет8 лет9 лет10 лет

Страхование подтвержденного аккредитива

Страна покупателя

АвстралияАвстрияАзербайджанАлбанияАлжирАнголаАндорраАнтигуа и БарбудаАргентинаАрменияБагамыБангладешБарбадосБахрейнБеларусьБелизБельгияБенинБолгарияБоливияБосния и ГерцеговинаБотсванаБразилияБруней-ДаруссаламБуркина-ФасоБурундиБутанВануатуВеликобританияВенгрияВьетнамГабонГаитиГайанаГамбияГанаГватемалаГвинеяГвинея-БисауГерманияГондурасГонконгГренадаГрецияГрузияДанияДжибутиДоминикаДоминиканская РеспубликаЕгипетЗамбияЗимбабвеИзраильИндияИндонезияИорданияИранИрландияИсландияИспанияИталияКабо-ВердеКазахстанКамбоджаКамерунКанадаКатарКенияКипрКиргизияКирибатиКитайКолумбияКоморыКонгоКорея, РеспубликаКоста-РикаКубаКувейтЛаосЛатвияЛесотоЛитваЛихтенштейнЛюксембургМаврикийМавританияМадагаскарМакаоМакедонияМалавиМалайзияМалиМальдивыМальтаМароккоМаршалловы ОстроваМексикаМикронезияМозамбикМолдоваМонакоМонголияМьянмаНамибияНауруНепалНигерНигерияНидерландыНикарагуаНовая ЗеландияНорвегияОбъединенные Арабские ЭмиратыОманПакистанПалауПанамаПапуа – Новая ГвинеяПарагвайПеруПольшаПортугалияРуандаРумынияСамоаСан-МариноСан-Томе и ПринсипиСаудовская АравияСвазилендСейшелыСенегалСент-Винсент и ГренадиныСент-Китс и НевисСент-ЛюсияСербияСингапурСловакияСловенияСоединенные Штаты АмерикиСоломоновы ОстроваСуринамТаджикистанТаиландТайваньТанзанияТимор-ЛестеТогоТонгаТринидад и ТобагоТувалуТунисТуркменияТурцияУгандаУзбекистанУругвайФиджиФилиппиныФинляндияФранцияХорватияЦентрально-Африканская РеспубликаЧадЧерногорияЧехияЧилиШвейцарияШвецияШри-ЛанкаЭквадорЭкваториальная ГвинеяЭль-СальвадорЭстонияЭфиопияЮжно-Африканская РеспубликаЯмайкаЯпония

Сумма кредита (в валюте аккредитива)

Застрахованная доля

90%85%80%75%70%65%60%55%50%45%40%35%30%25%20%15%10%5%

Срок аккредитива с учетом пост-финансирования (если применимо)

1 мес. 2 мес.3 мес.4 мес.5 мес.6 мес.7 мес.8 мес.9 мес.10 мес.11 мес.12 мес.13 мес.14 мес.15 мес.16 мес.17 мес.18 мес.19 мес.20 мес.21 мес.22 мес.23 мес.24 мес.

2 мес.3 мес.4 мес.5 мес.6 мес.7 мес.8 мес.9 мес.10 мес.11 мес.12 мес.13 мес.14 мес.15 мес.16 мес.17 мес.18 мес.19 мес.20 мес.21 мес.22 мес.23 мес.24 мес.

Страхование экспортного контракта

Страна покупателя

АвстралияАвстрияАзербайджанАлбанияАлжирАнголаАндорраАнтигуа и БарбудаАргентинаАрменияБагамыБангладешБарбадосБахрейнБеларусьБелизБельгияБенинБолгарияБоливияБосния и ГерцеговинаБотсванаБразилияБруней-ДаруссаламБуркина-ФасоБурундиБутанВануатуВеликобританияВенгрияВьетнамГабонГаитиГайанаГамбияГанаГватемалаГвинеяГвинея-БисауГерманияГондурасГонконгГренадаГрецияГрузияДанияДжибутиДоминикаДоминиканская РеспубликаЕгипетЗамбияЗимбабвеИзраильИндияИндонезияИорданияИранИрландияИсландияИспанияИталияКабо-ВердеКазахстанКамбоджаКамерунКанадаКатарКенияКипрКиргизияКирибатиКитайКолумбияКоморыКонгоКорея, РеспубликаКоста-РикаКубаКувейтЛаосЛатвияЛесотоЛитваЛихтенштейнЛюксембургМаврикийМавританияМадагаскарМакаоМакедонияМалавиМалайзияМалиМальдивыМальтаМароккоМаршалловы ОстроваМексикаМикронезияМозамбикМолдоваМонакоМонголияМьянмаНамибияНауруНепалНигерНигерияНидерландыНикарагуаНовая ЗеландияНорвегияОбъединенные Арабские ЭмиратыОманПакистанПалауПанамаПапуа – Новая ГвинеяПарагвайПеруПольшаПортугалияРуандаРумынияСамоаСан-МариноСан-Томе и ПринсипиСаудовская АравияСвазилендСейшелыСенегалСент-Винсент и ГренадиныСент-Китс и НевисСент-ЛюсияСербияСингапурСловакияСловенияСоединенные Штаты АмерикиСоломоновы ОстроваСуринамТаджикистанТаиландТайваньТанзанияТимор-ЛестеТогоТонгаТринидад и ТобагоТувалуТунисТуркменияТурцияУгандаУзбекистанУругвайФиджиФилиппиныФинляндияФранцияХорватияЦентрально-Африканская РеспубликаЧадЧерногорияЧехияЧилиШвейцарияШвецияШри-ЛанкаЭквадорЭкваториальная ГвинеяЭль-СальвадорЭстонияЭфиопияЮжно-Африканская РеспубликаЯмайкаЯпония

Сумма экспортного контракта (в валюте контракта)

Застрахованная доля

90%85%80%75%70%65%60%55%50%45%40%35%30%25%20%15%10%5%

Период страхования (включает срок поставки и отсрочку)

1 мес. 2 мес.3 мес.4 мес.5 мес.6 мес.7 мес.8 мес.9 мес.10 мес.11 мес.12 мес.13 мес.14 мес.15 мес.16 мес.17 мес.18 мес.19 мес.20 мес.21 мес.22 мес.23 мес.24 мес.

2 мес.3 мес.4 мес.5 мес.6 мес.7 мес.8 мес.9 мес.10 мес.11 мес.12 мес.13 мес.14 мес.15 мес.16 мес.17 мес.18 мес.19 мес.20 мес.21 мес.22 мес.23 мес.24 мес.

Страхование краткосрочной дебиторской задолженности

Страна регистрации иностранного контрагента

АвстралияАвстрияАзербайджанАлбанияАлжирАнголаАндорраАнтигуа и БарбудаАргентинаАрменияБагамыБангладешБарбадосБахрейнБеларусьБелизБельгияБенинБолгарияБоливияБосния и ГерцеговинаБотсванаБразилияБруней-ДаруссаламБуркина-ФасоБурундиБутанВануатуВеликобританияВенгрияВьетнамГабонГаитиГайанаГамбияГанаГватемалаГвинеяГвинея-БисауГерманияГондурасГонконгГренадаГрецияГрузияДанияДжибутиДоминикаДоминиканская РеспубликаЕгипетЗамбияЗимбабвеИзраильИндияИндонезияИорданияИранИрландияИсландияИспанияИталияКабо-ВердеКазахстанКамбоджаКамерунКанадаКатарКенияКипрКиргизияКирибатиКитайКолумбияКоморыКонгоКорея, РеспубликаКоста-РикаКубаКувейтЛаосЛатвияЛесотоЛитваЛихтенштейнЛюксембургМаврикийМавританияМадагаскарМакаоМакедонияМалавиМалайзияМалиМальдивыМальтаМароккоМаршалловы ОстроваМексикаМикронезияМозамбикМолдоваМонакоМонголияМьянмаНамибияНауруНепалНигерНигерияНидерландыНикарагуаНовая ЗеландияНорвегияОбъединенные Арабские ЭмиратыОманПакистанПалауПанамаПапуа – Новая ГвинеяПарагвайПеруПольшаПортугалияРуандаРумынияСамоаСан-МариноСан-Томе и ПринсипиСаудовская АравияСвазилендСейшелыСенегалСент-Винсент и ГренадиныСент-Китс и НевисСент-ЛюсияСербияСингапурСловакияСловенияСоединенные Штаты АмерикиСоломоновы ОстроваСуринамТаджикистанТаиландТайваньТанзанияТимор-ЛестеТогоТонгаТринидад и ТобагоТувалуТунисТуркменияТурцияУгандаУзбекистанУругвайФиджиФилиппиныФинляндияФранцияХорватияЦентрально-Африканская РеспубликаЧадЧерногорияЧехияЧилиШвейцарияШвецияШри-ЛанкаЭквадорЭкваториальная ГвинеяЭль-СальвадорЭстонияЭфиопияЮжно-Африканская РеспубликаЯмайкаЯпония

Потенциальный (планируемый) торговый оборот с иностранным контрагентом на условиях отсрочки платежа в течение 12 месяцев

Отсрочка по оплате товара, предоставляемая иностранному контрагенту (в днях)

от 1 до 30 днейот 31 до 60 днейот 61 до 90 днейот 91 до 120 днейот 121 до 150 днейот 151 до 180 днейот 181 до 210 днейот 211 до 240 днейот 241 до 270 днейот 271 до 300 днейот 301 до 330 днейот 331 до 365 дней

Страна регистрации иностранного контрагента

АвстралияАвстрияАзербайджанАлбанияАлжирАнголаАндорраАнтигуа и БарбудаАргентинаАрменияБагамыБангладешБарбадосБахрейнБеларусьБелизБельгияБенинБолгарияБоливияБосния и ГерцеговинаБотсванаБразилияБруней-ДаруссаламБуркина-ФасоБурундиБутанВануатуВеликобританияВенгрияВьетнамГабонГаитиГайанаГамбияГанаГватемалаГвинеяГвинея-БисауГерманияГондурасГонконгГренадаГрецияГрузияДанияДжибутиДоминикаДоминиканская РеспубликаЕгипетЗамбияЗимбабвеИзраильИндияИндонезияИорданияИранИрландияИсландияИспанияИталияКабо-ВердеКазахстанКамбоджаКамерунКанадаКатарКенияКипрКиргизияКирибатиКитайКолумбияКоморыКонгоКорея, РеспубликаКоста-РикаКубаКувейтЛаосЛатвияЛесотоЛитваЛихтенштейнЛюксембургМаврикийМавританияМадагаскарМакаоМакедонияМалавиМалайзияМалиМальдивыМальтаМароккоМаршалловы ОстроваМексикаМикронезияМозамбикМолдоваМонакоМонголияМьянмаНамибияНауруНепалНигерНигерияНидерландыНикарагуаНовая ЗеландияНорвегияОбъединенные Арабские ЭмиратыОманПакистанПалауПанамаПапуа – Новая ГвинеяПарагвайПеруПольшаПортугалияРуандаРумынияСамоаСан-МариноСан-Томе и ПринсипиСаудовская АравияСвазилендСейшелыСенегалСент-Винсент и ГренадиныСент-Китс и НевисСент-ЛюсияСербияСингапурСловакияСловенияСоединенные Штаты АмерикиСоломоновы ОстроваСуринамТаджикистанТаиландТайваньТанзанияТимор-ЛестеТогоТонгаТринидад и ТобагоТувалуТунисТуркменияТурцияУгандаУзбекистанУругвайФиджиФилиппиныФинляндияФранцияХорватияЦентрально-Африканская РеспубликаЧадЧерногорияЧехияЧилиШвейцарияШвецияШри-ЛанкаЭквадорЭкваториальная ГвинеяЭль-СальвадорЭстонияЭфиопияЮжно-Африканская РеспубликаЯмайкаЯпония

Потенциальный (планируемый) торговый оборот с иностранным контрагентом на условиях отсрочки платежа в течение 12 месяцев

Отсрочка по оплате товара, предоставляемая иностранному контрагенту (в днях)

от 1 до 30 днейот 31 до 60 днейот 61 до 90 днейот 91 до 120 днейот 121 до 150 днейот 151 до 180 днейот 181 до 210 днейот 211 до 240 днейот 241 до 270 днейот 271 до 300 днейот 301 до 330 днейот 331 до 365 дней

Страна регистрации иностранного контрагента

АвстралияАвстрияАзербайджанАлбанияАлжирАнголаАндорраАнтигуа и БарбудаАргентинаАрменияБагамыБангладешБарбадосБахрейнБеларусьБелизБельгияБенинБолгарияБоливияБосния и ГерцеговинаБотсванаБразилияБруней-ДаруссаламБуркина-ФасоБурундиБутанВануатуВеликобританияВенгрияВьетнамГабонГаитиГайанаГамбияГанаГватемалаГвинеяГвинея-БисауГерманияГондурасГонконгГренадаГрецияГрузияДанияДжибутиДоминикаДоминиканская РеспубликаЕгипетЗамбияЗимбабвеИзраильИндияИндонезияИорданияИранИрландияИсландияИспанияИталияКабо-ВердеКазахстанКамбоджаКамерунКанадаКатарКенияКипрКиргизияКирибатиКитайКолумбияКоморыКонгоКорея, РеспубликаКоста-РикаКубаКувейтЛаосЛатвияЛесотоЛитваЛихтенштейнЛюксембургМаврикийМавританияМадагаскарМакаоМакедонияМалавиМалайзияМалиМальдивыМальтаМароккоМаршалловы ОстроваМексикаМикронезияМозамбикМолдоваМонакоМонголияМьянмаНамибияНауруНепалНигерНигерияНидерландыНикарагуаНовая ЗеландияНорвегияОбъединенные Арабские ЭмиратыОманПакистанПалауПанамаПапуа – Новая ГвинеяПарагвайПеруПольшаПортугалияРуандаРумынияСамоаСан-МариноСан-Томе и ПринсипиСаудовская АравияСвазилендСейшелыСенегалСент-Винсент и ГренадиныСент-Китс и НевисСент-ЛюсияСербияСингапурСловакияСловенияСоединенные Штаты АмерикиСоломоновы ОстроваСуринамТаджикистанТаиландТайваньТанзанияТимор-ЛестеТогоТонгаТринидад и ТобагоТувалуТунисТуркменияТурцияУгандаУзбекистанУругвайФиджиФилиппиныФинляндияФранцияХорватияЦентрально-Африканская РеспубликаЧадЧерногорияЧехияЧилиШвейцарияШвецияШри-ЛанкаЭквадорЭкваториальная ГвинеяЭль-СальвадорЭстонияЭфиопияЮжно-Африканская РеспубликаЯмайкаЯпония

Потенциальный (планируемый) торговый оборот с иностранным контрагентом на условиях отсрочки платежа в течение 12 месяцев

Отсрочка по оплате товара, предоставляемая иностранному контрагенту (в днях)

от 1 до 30 днейот 31 до 60 днейот 61 до 90 днейот 91 до 120 днейот 121 до 150 днейот 151 до 180 днейот 181 до 210 днейот 211 до 240 днейот 241 до 270 днейот 271 до 300 днейот 301 до 330 днейот 331 до 365 дней

Рассчитать

Страхование экспортного факторинга

Страна покупателя (контрагента)

АвстралияАвстрияАзербайджанАлбанияАлжирАнголаАндорраАнтигуа и БарбудаАргентинаАрменияБагамыБангладешБарбадосБахрейнБеларусьБелизБельгияБенинБолгарияБоливияБосния и ГерцеговинаБотсванаБразилияБруней-ДаруссаламБуркина-ФасоБурундиБутанВануатуВеликобританияВенгрияВьетнамГабонГаитиГайанаГамбияГанаГватемалаГвинеяГвинея-БисауГерманияГондурасГонконгГренадаГрецияГрузияДанияДжибутиДоминикаДоминиканская РеспубликаЕгипетЗамбияЗимбабвеИзраильИндияИндонезияИорданияИранИрландияИсландияИспанияИталияКабо-ВердеКазахстанКамбоджаКамерунКанадаКатарКенияКипрКиргизияКирибатиКитайКолумбияКоморыКонгоКорея, РеспубликаКоста-РикаКубаКувейтЛаосЛатвияЛесотоЛитваЛихтенштейнЛюксембургМаврикийМавританияМадагаскарМакаоМакедонияМалавиМалайзияМалиМальдивыМальтаМароккоМаршалловы ОстроваМексикаМикронезияМозамбикМолдоваМонакоМонголияМьянмаНамибияНауруНепалНигерНигерияНидерландыНикарагуаНовая ЗеландияНорвегияОбъединенные Арабские ЭмиратыОманПакистанПалауПанамаПапуа – Новая ГвинеяПарагвайПеруПольшаПортугалияРуандаРумынияСамоаСан-МариноСан-Томе и ПринсипиСаудовская АравияСвазилендСейшелыСенегалСент-Винсент и ГренадиныСент-Китс и НевисСент-ЛюсияСербияСингапурСловакияСловенияСоединенные Штаты АмерикиСоломоновы ОстроваСуринамТаджикистанТаиландТайваньТанзанияТимор-ЛестеТогоТонгаТринидад и ТобагоТувалуТунисТуркменияТурцияУгандаУзбекистанУругвайФиджиФилиппиныФинляндияФранцияХорватияЦентрально-Африканская РеспубликаЧадЧерногорияЧехияЧилиШвейцарияШвецияШри-ЛанкаЭквадорЭкваториальная ГвинеяЭль-СальвадорЭстонияЭфиопияЮжно-Африканская РеспубликаЯмайкаЯпония

Необходимый кредитный лимит на иностранного контрагента (максимальный размер уступленной дебиторской задолженности)

Застрахованная доля

90%85%80%75%70%65%60%55%50%45%40%35%30%25%20%15%10%5%

Отсрочка по оплате товара, предоставляемая иностранному контрагенту (в днях)

от 1 до 30 днейот 31 до 60 днейот 61 до 90 днейот 91 до 120 днейот 121 до 150 днейот 151 до 180 днейот 181 до 210 днейот 211 до 240 днейот 241 до 270 днейот 271 до 300 днейот 301 до 330 днейот 331 до 365 дней

В Узбекистане при поддержке Группы РЭЦ открылся первый в СНГ завод по глубокой переработке газа

25 декабря 2021 года в Узбекистане при поддержке Группы РЭЦ (входит в ВЭБ. РФ) открылся завод по глубокой переработке газа,

РФ) открылся завод по глубокой переработке газа,

который сможет производить до 1,5 млн тонн авиакеросина, высококачественного дизтоплива, нафты и сжиженного газа. Общая стоимость проекта составила $3,6 млрд.

ЭКСАР готов поддержать российско-армянские экспортные проекты

ЭКСАР готов поддержать российско-армянские экспортные проекты, а также крупные инфраструктурные проекты в Армении.

Об этом в ходе заседания Межправительственной комиссии по экономическому сотрудничеству между Россией и Арменией заявил генеральный директор ЭКСАР, старший вице-президент РЭЦ Никита Гусаков.

За пять лет АО «ЭКСАР» поддержало экспортные проекты АВТОВАЗа на $1 млрд

Объем экспорта АО «АВТОВАЗ», поддержанный АО «ЭКСАР», приблизился к отметке в $1 млрд. Стороны сотрудничают в рамках страхования краткосрочной дебиторской задолженности.

Сайт работает в тестовом режиме. Старая версия сайта доступна по адресу https://old.exiar.ru/.

Старая версия сайта доступна по адресу https://old.exiar.ru/.

Настройки конфиденциальности

Когда вы посещаете какой-либо веб-сайт, он может сохранять информацию в вашем браузере или получать из него данные, в основном в виде файлов cookie. Эта информация может относиться к вам, вашим предпочтениям, вашему устройству или будет использоваться для правильной работы веб-сайта с вашей точки зрения. Такие данные обычно не идентифицируют вас непосредственно, но могут предоставлять вам индивидуализированные возможности работы в интернете. Вы можете отказаться от использования некоторых типов файлов cookie. Однако вы должны понимать, что блокировка некоторых типов cookie может повлиять на использование вами веб-сайта и ограничить предлагаемые нами услуги.

Национальная палата предпринимателей Республики Казахстан «Атамекен»

Если компания заинтересована в привлечении финансовых средств на казахстанском организованном фондовом рынке, ей необходимо пройти процедуру листинга на KASE.

Листинг – процедура включения ценных бумаг компании в официальный список KASE. Листинг ценных бумаг считается завершенным с даты включения данных ценных бумаг в официальный список KASE.

В случае успешного прохождения процедуры листинга компания получает статус листинговой компании KASE.

После прохождения процедуры листинга компания получает возможность проводить не только частные, но и публичные размещения ценных бумаг в Казахстане, которые обеспечивают приток долгосрочного капитала для финансирования роста и развития компании. Таким образом, листинг на KASE предоставляет компании постоянный доступ к рынку капитала.

Инициатором допуска может выступать сама компания или член KASE. Инициатор допуска является плательщиком листинговых сборов и исполняет обязательства по раскрытию информации об эмитенте и его ценных бумагах на стадии листинга и в течение всего периода нахождения ценных бумаг.

ПРЕИМУЩЕСТВА ЛИСТИНГА

1 Новый уровень развития

При правильном финансовом планировании компания получает возможность увеличения темпов роста, формируя при этом прозрачную кредитную историю

2 Диверсификация источников финансирования

Увеличивая количество источников финансирования, компания может более эффективно регулировать свои денежные потоки

3 Беззалоговое финансирование

Компания имеет возможность привлечь необходимые объемы инвестиций без залога активов

4 Гибкость

Компания сама определяет более удобные для нее способы привлечения финансирования: размещение акций или выпуск облигаций. При этом при выпуске облигаций все условия также определяются компанией (срок, ставка вознаграждения, схема погашения и другие условия)

При этом при выпуске облигаций все условия также определяются компанией (срок, ставка вознаграждения, схема погашения и другие условия)

5 Доверие

Благодаря раскрытию на бирже информации о своей деятельности компания приобретает положительный имидж и повышает доверие к своей деятельности со стороны кредиторов, клиентов, поставщиков

6 Возможность расширения деловых связей

Наличие листинга на бирже является существенным достоинством компании при поиске новых партнеров и инвесторов

7 Корпоративное управление

Внедрение эффективной системы корпоративного управления в компании увеличивает доступность капитала и снижает стоимость его привлечения, что, в свою очередь, является существенным фактором для обеспечения роста компании, а значит, и для создания будущей экономической прибыли

Брошюра о Бирже

Брошюра для потенциальных эмитентов: Листинг на KASE

Каталог для розничного инвестора: Как торговать на Бирже

Investor Guide

Презентация для потенциальных эмитентов «KASE — платформа для привлечения финансирования»

Ознакомиться с более подробной информацией о размещении ценных бумаг на фондовой площадке вы можете на сайте АО «Казахстанская фондовая биржа» по ссылке.

Еженедельный аналитический обзор о фондовом рынке по ссылке.

По вопросам информационной поддержки эмитентов, обращайтесь:

Департамент по работе с эмитентами и инвесторами АО «Казахстанская фондовая биржа» тел:+7 (727) 237 53 20 e-mail: [email protected]

Республиканский Многофункциональный центр

Жалобы на всё

Не убран мусор, яма на дороге, не горит фонарь? Столкнулись с проблемой — сообщите о ней!

Подать жалобу

1. ГБУ «РМФЦ» — 8(8712) 29-41-78

2. Филиал по Шейх-Мансуровскому району г. Грозного — 8(8712) 29-61-52

3. Филиал по Ахматовскому району г. Грозного — 8(8712) 29-44-27

4. Филиал по Байсангуровскому району г. Грозного — 8(8712) 29-61-50

5. Филиал по Висаитовскому району г. Грозного — 8(8712) 29-61-54

Филиал по Висаитовскому району г. Грозного — 8(8712) 29-61-54

6. Филиал по г. Аргун — 8(965) 152-07-07; 8(938) 904-03-57

7. Филиал по Курчалоевскому району — 8(8712) 29-98-19

8. Филиал по Гудермесскому району — 8(8712) 29-27-62

9. Филиал по Шалинскому району — 8(8712) 29-87-29

10. Филиал по Урус-Мартановскому району — 8(8712) 29-61-44

11. Филиал по Ачхой-Мартановскому району — 8(8712) 29-61-00

12. Филиал по Веденскому району — 8(929) 897-87-96

13. Филиал по Шелковскому району — 8(938) 016-44-77

14. Филиал по Ножай-Юртовскому району — 8(938) 991-32-10

15. Филиал по Серноводскому району — 8(927) 599-95-95

16. Филиал по Наурскому району — 8(964) 070-25-83

17. Филиал по Надтеречному району – 8(963) 592-62-82

Филиал по Надтеречному району – 8(963) 592-62-82

Республиканский многофункциональный центр предоставления государственных и муниципальных услуг

Предметом деятельности Многофункционального центра является организация предоставления государственных и муниципальных услуг.

Республиканский многофункциональный центр предоставления государственных и муниципальных услуг создан в целях:

- снижения административных барьеров, при организации предоставления государственных и муниципальных услуг в Чеченской республике;

- повышения качества предоставления государственных и муниципальных услуг в Чеченской республике;

- упрощение процедур получения гражданами и юридическими лицами государственных и муниципальных услуг в Чеченской республике;

- повышение комфортности получения гражданами и юридическими лицами государственных и муниципальных услуг в Чеченской республике;

- противодействие коррупции, ликвидация рынка посреднических услуг при предоставлении государственных и муниципальных услуг в Чеченской республике;

- повышение информированности физических и юридических лиц, а также организаций о порядке, способах и условиях получения государственных и муниципальных услуг в Чеченской республике.

Многофункциональный центр решает следующие задачи:

- осуществляет межведомственное взаимодействие органов, предоставляющих государственные и муниципальные услуги на базе многофункциональных центров и привлекаемых организаций, расположенных на территории Чеченской республике, посредством заключения соглашений о взаимодействии;

- ведет реестр заключенных соглашений о взаимодействии с многофункциональными центрами, привлекаемыми организациями, а также реестр указанных многофункциональных центров, привлекаемых организаций, расположенных на территории Чеченской республике;

- обеспечивает соблюдение стандартов комфортности, требований к организации взаимодействия с заявителями, установленных Правилами, административными регламентами, при предоставлении государственных и муниципальных услуг многофункциональными центрами и привлекаемыми организациями, расположенными на территории Чеченской республике;

- координирует организацию обучения и повышения квалификации работников многофункциональных центров, расположенных на территории Чеченской республике;

- осуществляет методическое обеспечение деятельности многофункциональных центров, расположенных на территории Чеченской республике;

- готовит предложения по совершенствованию системы предоставления государственных и муниципальных услуг по принципу «одного окна» и в электронной форме в Чеченской республике;

- участвует в подготовке перечней государственных и муниципальных услуг, предоставляемых в многофункциональных центрах, расположенных на территории Чеченской республике;

- организует и проводит мониторинг качества предоставления государственных и муниципальных услуг по принципу «одного окна» в Чеченской республике.

Классификация судов и морских стационарных платформ — Российская газета

Зарегистрирован в Минюсте РФ 11 июля 2003 г.

Регистрационный N 4894

В целях реализации статьи 22 Федерального закона от 30 апреля 1999 г. N 81-ФЗ «Кодекс торгового мореплавания Российской Федерации» (Собрание законодательства Российской Федерации, 1999, N 18, ст. 2207) приказываю:

1. Утвердить Положение о классификации судов и морских стационарных платформ согласно приложению.

2. Контроль за исполнением настоящего приказа возложить на первого заместителя Министра В.В. Рукшу.

Министр

С. Франк

Положение о классификации судов и морских стационарных платформ

I. Общие положения

Общие положения

1.1. Положение о классификации судов и морских стационарных платформ (далее — Положение) определяет порядок осуществления классификации судов и морских стационарных платформ (далее — классификационная деятельность) федеральным государственным учреждением «Российский морской регистр судоходства» (далее — Регистр).

Под судном в настоящем Положении понимается самоходное или несамоходное плавучее сооружение, используемое в целях торгового мореплавания.

Под морской стационарной платформой (далее — МСП) в Положении понимается морское нефтегазопромысловое сооружение, состоящее из верхнего строения и опорного основания, зафиксированное на все время использования на грунте и являющееся объектом обустройства морских месторождений нефти и газа.

1.2. В своей классификационной деятельности Регистр руководствуется Положением, разрабатываемыми и издаваемыми им правилами и руководствами, содержащими требования к судам, МСП при их проектировании, постройке, переоборудовании, модернизации, ремонте и эксплуатации, а также к материалам и изделиям, предназначенным для установки на судах, МСП, и иными нормативно-техническими актами (далее — правила).

1.3. Целью классификационной деятельности Регистра является обеспечение безопасности мореплавания судов, МСП, охраны человеческой жизни на море, сохранности перевозимых грузов, экологической безопасности.

1.4. Для достижения цели, указанной в пункте 1.3 Положения, классификационная деятельность включает в себя разработку и издание правил, рассмотрение и согласование технической документации, проведение освидетельствований при изготовлении материалов и изделий, при постройке судов, МСП с присвоением им класса, а также подтверждение, возобновление и восстановление класса на основании результатов предписанных правилами освидетельствований за весь период эксплуатации каждого судна, МСП до их списания с оформлением и выдачей соответствующих документов.

1.5. Объектами классификационной деятельности Регистра являются:

самоходные суда с главными двигателями мощностью не менее чем 55 кВт, несамоходные суда вместимостью не менее чем 80, все пассажирские, грузопассажирские, нефтеналивные, буксирные суда, прогулочные суда пассажировместимостью более 12 человек независимо от мощности главных двигателей и валовой вместимости;

стальные, железобетонные и композитные морские стационарные платформы, в том числе ледостойкого типа, удерживаемые на грунте гравитационным способом, с помощью свай или комбинированным способом, предназначенные для добычи подземных ресурсов морского дна.

1.6. По заявкам организаций Регистр может осуществлять классификационную деятельность применительно к объектам, не перечисленным в пункте 1.5 настоящего Положения.

II. Порядок применения правил

2.1. Суда, МСП, материалы и изделия, техническая документация которых представляется на рассмотрение и согласование Регистру после вступления в силу правил или изменений, внесенных в правила, должны отвечать требованиям этих правил и изменений. К судам, МСП в постройке, материалам и изделиям, техническая документация на которые согласована Регистром до вступления в силу правил, применяется та редакция правил, которая действовала на момент согласования этой документации, если иное не указано в соответствующих частях или разделах правил.

2.2. На суда, МСП в эксплуатации распространяются требования той редакции правил, по которой они были построены, если в последующих изданиях правил и бюллетенях дополнений и изменений к правилам, выпущенных после издания правил, не указано иное.

На суда, МСП в эксплуатации, впервые классифицируемые Регистром, распространяются требования правил Регистра, действовавших на период постройки данного судна, МСП, с учетом требований последующих изданий правил, распространяющихся на суда, МСП в эксплуатации.

2.3. Степень применения вновь изданных правил к судам, МСП в эксплуатации при их восстановлении после аварий или в иных подобных случаях, а также при переоборудовании устанавливается Регистром с учетом целесообразности и технической обоснованности в каждом конкретном случае.

2.4. Регистр может дать согласие на применение материалов и изделий, конструкций судна, МСП или отдельных их устройств иных, чем это предусмотрено правилами, при условии, что они являются одинаково эффективными по отношению к определенным в правилах.

В указанных случаях Регистру должны быть представлены данные, позволяющие установить соответствие этих материалов, конструкций и изделий условиям, обеспечивающим безопасность судна, МСП, охрану человеческой жизни, надежную перевозку грузов и экологическую безопасность окружающей среды.

2.5. Если конструкция судна, МСП, отдельных механизмов, устройств, установок, оборудования и снабжения или примененные материалы не могут быть признаны достаточно проверенными в эксплуатации, Регистр может предложить проведение специальных испытаний во время постройки, а при эксплуатации может сократить сроки между периодическими освидетельствованиями или увеличить объем этих освидетельствований.

Если Регистр признает это необходимым, соответствующие записи об ограничениях могут быть внесены в классификационные или другие документы, выдаваемые Регистром, и в Регистровую книгу. Ограничения снимаются после получения удовлетворительных результатов в процессе эксплуатации.

2.6. Регистр имеет право при невыполнении требований, указанных в правилах, не выдавать или аннулировать ранее выданные им разрешающие эксплуатацию судов, МСП документы.

III. Рассмотрение и согласование технической документации

3. 1. Регистр рассматривает и согласовывает техническую документацию на постройку, переоборудование, модернизацию и ремонт судов, МСП, изготовление и ремонт изделий и изготовление материалов для установки на судах, МСП (технические и технорабочие проекты, рабочую документацию, технические условия, стандарты и другие нормативно-технические документы), а также согласовывает компьютерные программы, используемые для целей проектирования и при эксплуатации судов, МСП.

1. Регистр рассматривает и согласовывает техническую документацию на постройку, переоборудование, модернизацию и ремонт судов, МСП, изготовление и ремонт изделий и изготовление материалов для установки на судах, МСП (технические и технорабочие проекты, рабочую документацию, технические условия, стандарты и другие нормативно-технические документы), а также согласовывает компьютерные программы, используемые для целей проектирования и при эксплуатации судов, МСП.

Типовые перечни технической документации, представляемой на рассмотрение и согласование в Регистр, приводятся в правилах.

3.2. Техническая документация разрабатывается и представляется на рассмотрение до начала постройки (изготовления) объекта.

Документы представляются Регистру в виде подлинников, дубликатов или копий. Документы должны содержать все необходимые данные для проверки выполнения требований правил.

3.3. В случае применения принципиально новых решений Регистру могут быть представлены на рассмотрение техническое задание, техническое предложение, эскизный проект, а также опытно-конструкторские и научно-исследовательские проработки. Такие документы согласованию не подлежат. По результатам их рассмотрения составляется письмо-заключение (отзыв) Регистра.

Такие документы согласованию не подлежат. По результатам их рассмотрения составляется письмо-заключение (отзыв) Регистра.

3.4. Изменения, вносимые в ранее согласованную техническую документацию и затрагивающие требования, регламентируемые правилами, должны быть согласованы с Регистром.

3.5. Регистр не проверяет правильность выполнения вычислительных операций при расчетах, в том числе по согласованным Регистром программам, а рассматривает конечные результаты расчетов. Расчеты должны выполняться в соответствии с указаниями правил или по методикам, согласованным с Регистром.

В отдельных случаях Регистр может провести дополнительную экспертизу достоверности конечных результатов расчетов.

3.6. При наличии в технической документации решений, отличающихся от регламентируемых правилами (отступлений), проектная организация представляет перечень таких решений с изложением их существа и технических обоснований. В своем заключении по проекту Регистр сообщает о принятых решениях по представленному перечню. Отступления, не внесенные в перечень, согласованными не считаются, и Регистр может потребовать их устранения на любой последующей стадии проектирования, постройки или изготовления объектов.

В своем заключении по проекту Регистр сообщает о принятых решениях по представленному перечню. Отступления, не внесенные в перечень, согласованными не считаются, и Регистр может потребовать их устранения на любой последующей стадии проектирования, постройки или изготовления объектов.

3.7. Вся документация, представляемая в Регистр на рассмотрение, является конфиденциальной и может передаваться третьей стороне только с письменного согласия ее владельца.

IV. Освидетельствование

4.1. Освидетельствование является составной частью классификационной деятельности и включает в себя поэтапные проверки выполнения правил в процессе постройки, переоборудования, модернизации, ремонта судов, МСП и их объектов, изготовления и ремонта изделий и изготовления материалов для установки на судах, МСП.

4.2. Перечень объектов освидетельствования, объем и методы проверок, измерений и испытаний устанавливаются правилами и в каждом случае подлежат уточнению в предварительных заявках с учетом конкретных условий производства. К заявке прилагается перечень контрольных проверок объектов и технологических операций, обязательных для предъявления Регистру после контроля персоналом организации и оформления им соответствующих документов.

К заявке прилагается перечень контрольных проверок объектов и технологических операций, обязательных для предъявления Регистру после контроля персоналом организации и оформления им соответствующих документов.

4.3. Организация, выполняющая работы по постройке, переоборудованию или ремонту судов, МСП, изготовлению материалов и изделий, должна обеспечить необходимые условия для проведения Регистром освидетельствований, а именно:

1) предоставлять необходимую для работы техническую документацию, в том числе документы контроля качества продукции;

2) подготавливать объекты к проведению проверок в необходимом объеме;

3) обеспечивать безопасность проведения освидетельствований;

4) обеспечивать присутствие персонала, ответственного за предъявление объектов к освидетельствованиям.

При несоблюдении организацией перечисленных выше условий Регистр вправе отказаться от проведения освидетельствования, письменно мотивировав свой отказ.

4.4. Регистр может поручить техническому персоналу организации проведение контрольных испытаний или части их с целью проверки соответствия материалов и изделий правилам.

В этом случае права и обязанности организации и Регистра устанавливаются соглашением сторон.

4.5. Материалы и изделия допускаются к установке на судах, МСП только при наличии документов Регистра.

V. Освидетельствование судов, МСП в эксплуатации

5.1. Освидетельствование судов, МСП в эксплуатации является составной частью классификационной деятельности, заключается в проверке соответствия судна, МСП правилам и включает в себя как минимум:

1) проверку наличия согласованной технической документации, документов на материалы и комплектующие изделия, актов службы технического контроля организации, актов предыдущих освидетельствований;

2) наружный осмотр, измерения, проверку в действии и испытания;

3) оформление и выдачу документов Регистра.

5.2. Каждое судно, МСП, указанное в пункте 1.5 настоящего Положения, ставится на классификационный учет в Главном управлении Регистра:

1) после постройки судна, МСП;

2) при переходе в класс Регистра из класса другой классификационной организации;

3) если судно, МСП ранее были сняты с учета или не состояли на учете Регистра.

5.3. Снятие судна, МСП с классификационного учета Регистра производится:

1) при списании;

2) при переходе в класс другой классификационной организации;

3) в том случае, когда судно, МСП не предъявлялись к освидетельствованию более 6 месяцев.

5.4. Судовладелец (владелец МСП) предъявляет суда, МСП, состоящие на классификационном учете Регистра, к освидетельствованию в сроки, указанные в документах, выдаваемых Регистром.

5. 5. Все работы, связанные с подготовкой к освидетельствованию и испытаниям элементов судна, объектов МСП, производимые перед предъявлением судна, МСП к освидетельствованию, а также работы, необходимые для определения технического состояния элементов судна (объектов МСП), выполняются силами и/или за счет судовладельца, владельца МСП.

5. Все работы, связанные с подготовкой к освидетельствованию и испытаниям элементов судна, объектов МСП, производимые перед предъявлением судна, МСП к освидетельствованию, а также работы, необходимые для определения технического состояния элементов судна (объектов МСП), выполняются силами и/или за счет судовладельца, владельца МСП.

5.6. При освидетельствовании судовладелец (владелец МСП) обеспечивает присутствие представителя судовой администрации (администрации МСП), ответственного за состояние проверяемых элементов судна (объектов МСП).

5.7. При всех видах освидетельствований судовладелец (владелец МСП) и/или командный состав судна (администрация МСП) сообщают Регистру обо всех замеченных дефектах, случаях отказов элементов судна, объектов МСП в период между предыдущим и проводимым освидетельствованием, а также об изменениях в составе оборудования и снабжения, о ремонтах, проведенных в этот же период, предъявляют необходимые документы, акты предыдущих освидетельствований, техническую документацию и предписанные правилами акты проверок и испытаний объектов судна, МСП.

5.8. О повреждениях судна, МСП судовладелец (владелец МСП) незамедлительно уведомляет Регистр и предъявляет судно, МСП для освидетельствования независимо от того, привело повреждение к аварии или нет.

VI. Документы Регистра

6.1. При осуществлении классификационной деятельности Регистр выдает документы, предписанные законодательством Российской Федерации и правилами.

6.2. Документы Регистра выдаются на основании положительных результатов освидетельствования объекта.

6.3. При оформлении документов, выдаваемых Регистром, допускается использование только установленных Главным управлением Регистра образцов бланков, штампов и печатей.

VII. Принципы классификации судов, МСП

7.1. Присвоение судну, МСП класса Регистра означает соответствие конструкции судна, МСП применимым требованиям правил, а его технического состояния — условиям эксплуатации.

7.2. Присваиваемый Регистром судну класс состоит из основного символа и дополнительных знаков и словесных характеристик, определяющих конструкцию и назначение судна.

7.3. Основной символ класса Регистра состоит из знаков:

KM, KMH, (KM) H — для самоходных судов;

КЕ, КЕН, (КЕ) Н — для несамоходных судов с суммарной мощностью первичных двигателей 100 кВт и более;

К, КН, (К) Н — для прочих несамоходных судов.

7.4. В зависимости от того, по каким правилам и каким классификационным органом освидетельствовано судно при постройке, основной символ класса устанавливается следующим образом:

1) судам, построенным по правилам Регистра и освидетельствованным Регистром при постройке, присваивается класс с основным символом КМ, или КЕ, или К;

2) судам, которые полностью (либо их корпус, или механическая установка, механизмы, оборудование) построены и/или изготовлены по правилам другой признанной Регистром классификационной организации и освидетельствованы этой организацией при их постройке и изготовлении, при их классификации Регистром присваивается класс с основным символом KMH, или КЕН, или КН;

3) судам, которые полностью (либо их корпус, или механическая установка, или механизмы, или оборудование) построены и/или изготовлены без освидетельствования их признанной Регистром классификационной организацией или вообще без освидетельствования классификационной организации, при их классификации Регистром присваивается класс с основным символом (KM) H, или (КЕ) H,

или (К) H;

4) судам, которым в силу особенностей их конструкции при их классификации невозможно присвоить основной символ класса из числа вышеуказанных, может быть присвоен класс с основным символом в виде КМ H, или КЕ H, или К H.

Указанное относится к случаям перехода судов в класс Регистра из класса классификационной организации — члена Международной ассоциации классификационных обществ. Возможность такой классификации является в каждом случае предметом специального рассмотрения Главным управлением Регистра.

7.5. Присваиваемый Регистром МСП класс состоит из основного символа и дополнительных знаков и словесных характеристик, определяющих конструкцию и назначение.

7.6. Основной символ класса Регистра состоит из знаков: КЕ, КЕН, (КЕ) H.

7.7. В зависимости от того, по каким правилам и какой классификационной организацией освидетельствована МСП при постройке, основной символ класса устанавливается следующим образом:

1) МСП, построенным по правилам Регистра и освидетельствованным Регистром при постройке, присваивается класс с основным символом КЕ;

2) МСП, которые полностью (либо их корпус, или механическая установка, механизмы, оборудование) построены и/или изготовлены по правилам другой признанной Регистром классификационной организации и освидетельствованы этой организацией при их постройке и изготовлении, при их классификации Регистром присваивается класс с основным символом КЕН;

3) МСП, которые полностью (либо их корпус, или механическая установка, или механизмы, или оборудование) построены и/или изготовлены без освидетельствования их признанной Регистром классификационной организацией или вообще без освидетельствования классификационной организации, при их классификации Регистром присваивается класс с основным символом (КЕ) H.

7.8. Дополнительные знаки и словесные характеристики добавляются к основному символу класса судна, МСП, соответствующего определенному объему требований правил Регистра, учитывающих конструктивные особенности судна, МСП и условия их эксплуатации.

7.9. Выполнение определенных требований правил, обусловленных конструктивными особенностями либо эксплуатационными качествами судна, МСП, которые не отражаются знаками и словесной характеристикой в символе класса, удостоверяется записью в разделе «прочие характеристики» классификационного свидетельства.

7.10. Регистр может исключить или изменить в символе класса соответствующий знак при изменении или нарушении условий, послуживших основанием для введения данного знака в символ класса.

7.11. Регистр может присвоить класс судну, МСП по результатам освидетельствования при постройке, а также присвоить или возобновить класс судну, МСП, находящимся в эксплуатации.

Класс присваивается судну, МСП при первоначальном освидетельствовании, подтверждается, возобновляется или восстанавливается при других видах освидетельствований. Присвоение, возобновление или восстановление класса судну, МСП удостоверяется выдаваемым на судно, МСП классификационным свидетельством.

7.12. Возобновление класса судна, МСП означает соответствие конструкции судна, МСП и их технического состояния условиям, на которых был ранее присвоен класс, и продление действия документов Регистра на установленный правилами период.

7.13. Класс судну, МСП присваивается или возобновляется Регистром, как правило, на пятилетний период, однако в обоснованных случаях Регистр может присвоить или возобновить класс на меньший срок.

7.14. Наличие у судна, МСП действующего класса Регистра означает, что техническое состояние судна, МСП полностью или в степени, признанной Регистром за достаточную, удовлетворяет тем требованиям правил, которые на них распространяются в соответствии с назначением, условиями эксплуатации и символом класса судна, МСП.

Наличие у судна, МСП действующего класса Регистра удостоверяется наличием на судне, МСП действующего классификационного свидетельства.

7.15. Классификационное свидетельство теряет силу и действие класса судна, МСП приостанавливается в случаях:

1) непредъявления судна, МСП в целом или отдельных их объектов к назначенному периодическому или внеочередному освидетельствованию в предписанный срок;

2) после аварийного случая;

3) введения не согласованных Регистром конструктивных изменений и/или изменений в снабжении судна, МСП в сторону уменьшения от предписанных правилами;

4) выполнения ремонта элементов судна, МСП без согласования и/или без освидетельствования Регистром;

5) эксплуатации судна с осадкой, превышающей регламентированную Регистром для конкретных условий, а также эксплуатации судна в условиях, не соответствующих присвоенному классу судна или установленным при этом Регистром ограничениям;

6) несвоевременного выполнения предписанных конкретных требований, являющихся при предыдущем освидетельствовании судна, МСП условием присвоения или сохранения класса Регистра;

7) приостановления по инициативе или по вине судовладельца процесса проводимого Регистром освидетельствования судна, МСП.

7.16. Приостановленный класс судна, МСП восстанавливается при удовлетворительных результатах соответствующего периодического или внеочередного освидетельствования, выполненного Регистром при предъявлении судна, МСП.

На период от приостановления действия класса до его восстановления судно, МСП считаются утратившими класс Регистра.

Класс может быть приостановлен на срок не более шести месяцев.

7.17. Класс судна, МСП снимается Регистром в следующих случаях:

1) по окончании максимально установленного срока приостановления класса;

2) когда восстановление класса, приостановленного, как указано в пункте 7.16 настоящего Положения, представляется Регистру и/или судовладельцу (владельцу МСП) невозможным;

3) когда судовладелец (владелец МСП) переводит судно, МСП в класс другой классификационной организации;

4) по желанию судовладельца (владельца МСП). Снятие класса судна, МСП означает прекращение действия классификационного свидетельства.

Снятие класса судна, МСП означает прекращение действия классификационного свидетельства.

7.18. Класс судна, МСП аннулируется в связи с гибелью судна или его списанием.

7.19. С присвоением класса Регистр включает в Регистровую книгу судов морские самоходные суда валовой вместимостью 100 и более и исключает их при снятии или аннулировании класса. В случаях приостановления действия класса в Регистровой книге судов записывается, что действие класса приостановлено с указанного срока.

7.20. Регистр по заявке судовладельца производит переклассификацию судов, МСП в случае:,

1) перевода судна, МСП в класс Регистра из класса другой классификационной организации;

2) изменения у судна, МСП, имеющих класс Регистра, основного символа класса или изменения дополнительных знаков и/или словесной характеристики в символе класса.

Противодействие легализации преступных доходов для финансовых учреждений

Касательно мер, осуществляемых Банком ВТБ (ПАО) в сфере противодействия легализации доходов, полученных преступным путем, финансированию терроризма и финансированию распространения оружия массового уничтожения.

Настоящим выражаем Вам свое почтение и сообщаем, что во исполнение требований Федерального закона Российской Федерации от 07.08.2001 № 115-ФЗ «О противодействии легализации (отмыванию) доходов, полученных преступным путем, и финансированию терроризма» (далее – Федеральный закон от 07.08.2001 № 115-ФЗ) и нормативных актов Банка России в целях осуществления внутреннего контроля в области противодействия легализации (отмыванию) доходов, полученных преступным путем, финансированию терроризма и финансированию распространения оружия массового уничтожения в Банке ВТБ (ПАО) разработаны и утверждены «Консолидированная политика группы ВТБ по противодействию отмыванию преступных доходов и финансированию терроризма и обеспечению соблюдения режима международных санкций», «Концепция консолидированного управления в области внутреннего контроля в целях противодействия отмыванию доходов, полученных преступным путем, и финансированию терроризма в группе ВТБ», «Правила внутреннего контроля в целях противодействия легализации (отмыванию) доходов, полученных преступным путем, и финансированию терроризма и финансированию распространения оружия массового уничтожения в Банке ВТБ (ПАО)», «Инструкция о порядке подготовки и представления сведений, предусмотренных Федеральным законом «О противодействии легализации (отмыванию) доходов, полученных преступным путем, и финансированию терроризма».

Внутренний контроль в целях противодействия легализации преступных доходов, финансированию терроризма и финансированию распространения оружия массового уничтожения (далее – ПОД/ФТ и ФРОМУ) осуществляется на основании вышеуказанных документов.

В Банке ВТБ (ПАО) назначен ответственный сотрудник — специальное должностное лицо, ответственное за соблюдение правил внутреннего контроля в целях ПОД/ФТ и ФРОМУ в Банке ВТБ (ПАО). В настоящее время эти обязанности возложены на Руководителя Департамента комплаенс контроля и финансового мониторинга.

Запросы о мерах, предпринимаемых Банком ВТБ (ПАО) в рамках ПОД/ФТ и ФРОМУ, просим направлять на электронный адрес:[email protected].

Сообщаем, что Банк ВТБ (ПАО) не устанавливает и не поддерживает отношения с банками-нерезидентами, не имеющими на территориях государств, в которых они зарегистрированы, постоянно действующих органов управления.

Банк ВТБ (ПАО) не имеет счетов в банках, зарегистрированных в государствах (на территориях), о которых из международных источников могло бы быть известно, что они не соблюдают общепринятых стандартов противодействия легализации (отмыванию) доходов, полученных преступным путем, финансированию терроризма и финансированию распространения оружия массового уничтожения.

На Банк ВТБ (ПАО) в силу пункта 2 статьи 6.1 Федерального закона от 07.08.2001 № 115-ФЗ не распространяется обязанность располагать информацией о своих бенефициарных владельцах и принимать обоснованные и доступные в сложившихся обстоятельствах меры по установлению в отношении своих бенефициарных владельцев сведений: Банк ВТБ (ПАО) является организацией, в которой Российская Федерация имеет более 50% акций в капитале, и эмитентом ценных бумаг, допущенных к организованным торгам, который раскрывает информацию в соответствии с законодательством Российской Федерации о ценных бумагах.

Информация относительно структуры собственников Банка ВТБ (ПАО) размещена на официальном сайте Банка ВТБ (ПАО).

Дополнительно сообщаем, что Банк ВТБ (ПАО) зарегистрирован на портале Налоговой службы США в целях исполнения требований Закона США «О налогообложении иностранных счетов» (Foreign Account Tax Compliance Act, FATCA) в качестве участвующего финансового института.

Банк ВТБ (ПАО) присвоен идентификатор FATCA (Global Intermediary Identification Number, GIIN) 3FZXN5. 00000.LE.643.

00000.LE.643.

Надеемся на дальнейшее развитие взаимовыгодного сотрудничества.

(Заявление группы российских банков)

В целях борьбы с проникновением криминальных капиталов в экономику государств и с финансированием террористической деятельности многие страны мира уже создали или находятся в процессе создания государственных механизмов противодействия отмыванию преступных доходов и объединяют свои усилия в этой области под эгидой международных организаций

Российская Федерация также присоединилась к международной системе мер, направленных на борьбу с отмыванием преступных доходов и финансированием терроризма, и является активным членом Международной группы по разработке финансовых мер борьбы с отмыванием денег (ФАТФ) и группы <Эгмонт>. Российское законодательство по борьбе с отмыванием преступных доходов и финансированием терроризма учитывает основные рекомендации, разработанные международным сообществом.

Поскольку банковские продукты и услуги используются в качестве одного из каналов для отмывания доходов, полученных преступным путем, и финансирования терроризма, и исходя из необходимости надлежащего выполнения требований российского законодательства,

СБЕРБАНК РОССИИ,

БАНК ВТБ,

ВНЕШЭКОНОМБАНК,

АЛЬФАБАНК,

БАНК ЗЕНИТ,

МЕЖДУНАРОДНЫЙ МОСКОВСКИЙ БАНК,

РАЙФФАЙЗЕНБАНК (МОСКВА)

заявляют, что при осуществлении своей деятельности они будут опираться на следующие принципы:

- недопущение использования банка в целях отмывания денег и финансирования терроризма;

- идентификация всех клиентов банка;

- применение процедуры <знай своего клиента> к каждому клиенту банка;

- отказ от открытия счетов на предъявителя;

- установление договорных отношений только с кредитно-финансовыми учреждениями, которые осуществляют меры по противодействию отмыванию денег и финансированию терроризма;

- отказ от установления договорных отношений и совершения операций с участием банков, не имеющих физического присутствия по месту их регистрации;

- своевременное информирование федерального органа исполнительной власти, уполномоченного принимать меры по противодействию отмыванию доходов, полученных преступным путем, и финансированию терроризма (ФСФМ) об операциях и сделках, сведения о которых подлежат представлению.

Принимая во внимание многосложность стоящих перед российским банковским сообществом задач по противодействию отмыванию доходов, полученных преступным путем, и финансированию терроризма, указанные выше банки в процессе реализации требований российского законодательства и международных организаций, в которые входит Российская Федерация, будут осуществлять такие совместные действия, как:

- Обмен опытом организации внутреннего контроля в целях противодействия отмыванию доходов, полученных преступным путем, и финансированию терроризма.

- Выработка единых подходов к реализации процедуры <Знай своего клиента> и оценке риска клиента.

- Совместная разработка методологии выявления подозрительных операций, финансовых схем и типовых признаков отмывания доходов, полученных преступным путем, и финансирования терроризма.

- Проведение единой политики в отношении банков-респондентов.

- Выработка единых стандартов подготовки персонала в области противодействия отмыванию доходов, полученных преступным путем, и финансированию терроризма и организация совместных учебных семинаров, круглых столов и научно-практических конференций.

- Разработка и направление совместных предложений в Банк России, Федеральную службу по финансовым рынкам и Федеральную службу по финансовому мониторингу по вопросам совершенствования законодательной и нормативной базы в области противодействия отмыванию доходов, полученных преступным путем, и финансированию терроризма и оказание им практической помощи в разработке проектов нормативных правовых актов в этой области.

- Развитие взаимодействия между собой, исходя из принципа добровольности.

- Развитие сотрудничества с российскими и зарубежными банками, группами и объединениями, заинтересованными в укреплении и совершенствовании российской и международной системы противодействия отмыванию доходов, полученных преступным путем, и финансированию терроризма.

Настоящее Заявление открыто для присоединения к нему российских кредитных организаций, которые разделяют изложенные принципы и намерения.

Загрузить Приложение для расшифровки файлов SME 0.

8.2

8.2Приложение для расшифровки файлов SME — это небольшое программное приложение, цель которого — помочь вам получить доступ к файлам, зашифрованным с помощью службы SME. Важно отметить с самого начала обзора, что инструмент может выполнить этот шаг, только если вы знаете правильный ключ шифрования.

Его можно развернуть на Windows XP , Vista , 7 и 8 . Программа предлагает поддержку задач расшифровки на стороне клиента любых облачных элементов, зашифрованных в целевом облаке с помощью службы SME.Он предоставляет простой метод расшифровки таких типов файлов без прямого обращения к службе SME.

Простой внешний вид

После быстрого процесса установки, когда вам нужно только выполнить предустановленные шаги, чтобы завершить процесс, утилита показывает чистый и простой дизайн, который не оставляет места для двусмысленностей. Все параметры конфигурации интегрированы в единое окно, что упрощает их настройку.

Хотя вы не можете обратиться к справочному руководству, вы можете легко получить представление о том, как настроить специальные параметры, благодаря интуитивно понятному дизайну.

Возможности расшифровки

Приложение для расшифровки файловSME дает вам возможность импортировать файлы с помощью встроенной кнопки просмотра (поддержка перетаскивания не реализована). Вам необходимо ввести правильную фразу шифрования, чтобы получить доступ к зашифрованному файлу.

Более того, вы можете экспортировать расшифрованный элемент в предпочтительное место на диске и вручную ввести ключ шифрования или вставить его из буфера обмена. Никаких других настроек конфигурации не скрыто под капотом, поэтому весь процесс в основном сводится к нескольким простым действиям.

Заключительные замечания

Подводя итог, приложение SME File Decryption представляет собой простое программное решение для доступа к зашифрованным файлам, которое может быть настроено как новичками, так и профессионалами.

Случайный охранник | Тестирование безопасного шифрования памяти

Тестирование безопасного шифрования памяти

Ранее в этом году я представил на Саммите по безопасности Linux, как мы реализовали безопасное шифрование памяти на наших пограничных компьютерах AMD EPYC.Включение этой функции довольно легко сделать, но проверка ее работы была тем, что я кратко обсуждал во время презентации, но также и тем, что я хочу подробнее обсудить здесь. Прежде чем приступить к самому тесту, я дам краткий обзор того, что шифрование памяти делает в фоновом режиме.

Безопасное шифрование памяти

Безопасное шифрование памяти (SME) работает путем пометки отдельных страниц памяти как зашифрованных с использованием стандартных таблиц страниц x86.Страница, помеченная как зашифрованная, будет автоматически расшифрована при чтении из DRAM и зашифрована при записи в DRAM. С аппаратной точки зрения это достигается с помощью встроенного в кристалл 32-разрядного процессора ARM Cortex A5, который обеспечивает криптографические функции для безопасного создания ключей/управления ключами, а также встроенного механизма шифрования (контроллер памяти), который отвечает за шифрование/дешифрование.

Как это работает

SME требует включения специального регистра модели, который является управляющим регистром, отвечающим за выполнение наборов инструкций x86, MSR 0xC001_0010[SMEE] .Это позволяет установить бит шифрования записи таблицы страниц.

- 0 = функции шифрования памяти отключены

- 1 = функции шифрования памяти включены

Поддержка SME может быть определена с помощью функции CPUID 0x8000001f . Бит 0 указывает на поддержку SME.

Проверка

Вы можете подтвердить, что SME активен через вывод dmesg при загрузке:

randsec@amdtest:~$ sudo dmesg | grep МСП

[ 2.884688] AMD Secure Memory Encryption (SME) активен

Вы можете просмотреть содержимое регистра EAX с помощью утилиты cpuid , чтобы показать поддержку инструкции в процессоре:

randsec@amdtest:~$ sudo cpuid -r -1 -l 0x8000001f

ПРОЦЕССОР:

0x8000001f 0x00: eax=0x0001000f ebx=0x0000016f ecx=0x000001fd edx=0x00000001

И проверьте наличие бита 23 в MSR:

randsec@amdtest:~$ sudo modprobe msr

randsec@amdtest::~$ sudo rdmsr 0xC0010010

ф40000

Передача аргумента mem_encrypt=on через командную строку ядра при загрузке активирует SME. Чтобы включить SME прозрачно, незаметно для операционной системы, вы можете включить прозрачное безопасное шифрование памяти (TSME) в своем BIOS (при условии, что флаг включен):

Чтобы включить SME прозрачно, незаметно для операционной системы, вы можете включить прозрачное безопасное шифрование памяти (TSME) в своем BIOS (при условии, что флаг включен):

При включенном шифровании памяти мы тестируем…

Тестирование

В следующем тесте используется обычный SME и модуль ядра, который выполняет следующие действия:

- Выделяет страницу памяти

- Обнуляет выделенную память

- Вызывает вызов `set_memory_decrypted()« для выделенной памяти

- Проверяет, является ли выделенная память по-прежнему нулями:

- Если SME включен, в памяти все равно будут нули

- Если SME отключен, в памяти не будет нулей

`set_memory_decrypted()« вызывается для удаления бита шифрования, связанного с тестируемым буфером.Это фактически не расшифрует содержимое буфера памяти, а просто пометит его как незашифрованное. Затем это можно использовать для сравнения с эталонным буфером и определения состояния безопасного шифрования памяти.

root@amdtest:/home/randomsec/sme-test# insmod ./secure-mem-encrypt-test.ko

insmod: ОШИБКА: не удалось вставить модуль ./secure-mem-encrypt-test.ko: ресурс временно недоступен

Загрузка модуля ядра преднамеренно завершится ошибкой, чтобы модуль не нужно было выгружать перед повторным запуском теста.

root@amdtest:/home/randomsec/sme-test# dmesg

[16213.377907] Шифрование памяти: SME активен

[16213.390866] Шифрование памяти: Буфер (первые 64 байта — C-бит): 00000000: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ............... .

[16213.390867] Шифрование памяти: Буфер (первые 64 байта — C-бит): 00000010: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ............... .

[16213.390868] Шифрование памяти: Буфер (первые 64 байта — C-бит): 00000020: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................

[16213.390869] Шифрование памяти: Буфер (первые 64 байта — C-бит): 00000030: 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 . .............. .

[16213.390986] Шифрование памяти: Буфер (первые 64 байта — без C-бита): 00000000: 17 b7 88 17 04 00 b8 cc 16 fe 94 e4 8b 6a ce e1 .............j ..

[16213.390987] Шифрование памяти: Буфер (первые 64 байта - без C-бита): 00000010: ff 00 52 41 51 c9 01 82 cc 36 6e e1 94 69 5a ad ..RAQ....6n..iZ.

[16213.390987] Шифрование памяти: Буфер (первые 64 байта — без C-бита): 00000020: bc 1c fe 29 b0 11 ae 03 a4 e2 d0 2b 06 44 27 e6 ...).......+.D'.

[16213.390988] Шифрование памяти: Буфер (первые 64 байта - без C-бита): 00000030: e5 dc 17 9c bd 00 01 77 f4 b7 78 40 f1 11 71 3d .......w..x@.. д =

[16213.390988] Шифрование памяти: SME не активен

.............. .

[16213.390986] Шифрование памяти: Буфер (первые 64 байта — без C-бита): 00000000: 17 b7 88 17 04 00 b8 cc 16 fe 94 e4 8b 6a ce e1 .............j ..

[16213.390987] Шифрование памяти: Буфер (первые 64 байта - без C-бита): 00000010: ff 00 52 41 51 c9 01 82 cc 36 6e e1 94 69 5a ad ..RAQ....6n..iZ.

[16213.390987] Шифрование памяти: Буфер (первые 64 байта — без C-бита): 00000020: bc 1c fe 29 b0 11 ae 03 a4 e2 d0 2b 06 44 27 e6 ...).......+.D'.

[16213.390988] Шифрование памяти: Буфер (первые 64 байта - без C-бита): 00000030: e5 dc 17 9c bd 00 01 77 f4 b7 78 40 f1 11 71 3d .......w..x@.. д =

[16213.390988] Шифрование памяти: SME не активен

Даже при сбое модуля мы можем видеть содержимое буфера памяти. Мы можем просмотреть вывод модуля на консоль, где мы можем увидеть распечатку шестнадцатеричного дампа. Распечатка показывает начало буфера до вызова set_memory_decrypted() (который проверяет буфер, ссылку на буфер и размер страницы, все еще равные 0) и после (где буферы не совпадают).

Ссылки

https://www.kernel.org/doc/html/latest/x86/amd-memory-encryption.html

Код

Модуль ядра, используемый для тестирования, можно найти ниже:

https://github.com/therandomsecurityguy/secure-memory-encryption-test

Шифровать сообщения с помощью S/MIME в Outlook Web App

Хотите добавить замок к сообщениям электронной почты? Вы можете использовать S/MIME в Outlook Web App для повышения безопасности сообщений. Сообщение, зашифрованное цифровым способом, могут открыть только те получатели, у которых есть правильный ключ.Цифровая подпись гарантирует получателям, что сообщение не было подделано.

Примечание. S/MIME может быть недоступен для вашего аккаунта.

В этой статье

Настройка для использования шифрования S/MIME

Получить сертификат.

Первым шагом для использования S/MIME является получение сертификата, также называемого цифровым идентификатором, у администратора вашей организации.

Ваш сертификат может храниться на смарт-карте или в виде файла, хранящегося на вашем компьютере. Следуйте инструкциям администратора, чтобы использовать сертификат.

Ваш сертификат может храниться на смарт-карте или в виде файла, хранящегося на вашем компьютере. Следуйте инструкциям администратора, чтобы использовать сертификат.Установите элемент управления S/MIME.

Если у вас не установлен элемент управления S/MIME и вы получаете зашифрованное сообщение или сообщение с цифровой подписью, вам будет предложено установить элемент управления при открытии сообщения.В качестве альтернативы, если у вас не установлен элемент управления S/MIME, вы можете создать новое сообщение и выбрать дополнительные параметры > Параметры сообщения и выбрать Зашифровать это сообщение (S/MIME) . Затем вам будет предложено установить элемент управления S/MIME.

Когда вам будет предложено запустить или сохранить файл, выберите Выполнить .

Вам может быть снова предложено подтвердить, что вы хотите запустить программное обеспечение.

Выберите Выполнить , чтобы продолжить установку.

Выберите Выполнить , чтобы продолжить установку.

Примечание. Вам придется закрыть и снова открыть Outlook Web App, прежде чем вы сможете использовать элемент управления S/MIME.

Верх страницы

Шифрование и цифровая подпись исходящих сообщений

Как зашифровать или подписать все сообщения цифровой подписью?

После того, как вы установили элемент управления S/MIME, вы можете перейти в меню шестеренки > Настройки S/MIME , где вы найдете две опции, которые вы можете выбрать для цифрового шифрования или цифровой подписи каждого отправляемого вами сообщения.

Выберите Шифровать содержимое и вложения всех сообщений, которые я отправляю , чтобы автоматически шифровать все исходящие сообщения.

Выберите Добавить цифровую подпись ко всем отправляемым сообщениям для цифровой подписи всех исходящих сообщений.

Примечание. Все исходящие сообщения включают новые сообщения, ответы и переадресацию.

Как зашифровать отдельные сообщения?

Чтобы добавить или удалить цифровое шифрование для отдельного сообщения, которое вы создаете:

Перейдите к началу сообщения и выберите дополнительные параметры > Параметры сообщения .

Выберите или отмените выбор Зашифровать это сообщение (S/MIME) .

Если вы шифруете исходящее сообщение, а Outlook Web App не может проверить, могут ли все получатели расшифровать сообщение, вы увидите предупреждение о том, какие получатели не смогут прочитать зашифрованное сообщение. Затем вы все равно можете отправить сообщение, удалить этих получателей или повторить попытку проверки.

Затем вы все равно можете отправить сообщение, удалить этих получателей или повторить попытку проверки.

Как подписать отдельные сообщения цифровой подписью?

Чтобы добавить или удалить цифровую подпись из сообщения, которое вы создаете:

Перейдите к началу сообщения и выберите дополнительные параметры > Параметры сообщения .

Установить или отменить выбор Подписать это сообщение цифровой подписью (S/MIME) .

Если ваш сертификат хранится на смарт-карте, вам будет предложено вставить смарт-карту для цифровой подписи сообщения. Для смарт-карты также может потребоваться PIN-код для доступа к сертификату.

Верх страницы

Чтение зашифрованных сообщений с цифровой подписью

Как прочитать зашифрованное сообщение?

Значок ключа в списке сообщений или области чтения указывает на зашифрованное сообщение.

Если вы обычно используете представление «Беседа», вам придется открыть сообщение в новом окне, чтобы прочитать его. В сообщении будет ссылка, чтобы сделать это проще.

При получении зашифрованного сообщения Outlook Web App проверит, установлен ли элемент управления S/MIME и доступен ли сертификат на вашем компьютере. Если элемент управления S/MIME установлен и доступен сертификат, сообщение будет расшифровано при его открытии.Если ваш сертификат хранится на смарт-карте, вам будет предложено вставить смарт-карту, чтобы прочитать сообщение. Для смарт-карты также может потребоваться PIN-код для доступа к сертификату.

Как проверить подпись сообщения с цифровой подписью?

Значок ленты в списке сообщений или области чтения указывает на сообщение с цифровой подписью.

Если вы обычно используете представление «Беседа», вам придется открыть сообщение в новом окне, чтобы прочитать его. Информация о цифровой подписи будет находиться в верхней части сообщения вместе со ссылкой, которую вы можете выбрать, чтобы узнать больше о цифровой подписи.

Информация о цифровой подписи будет находиться в верхней части сообщения вместе со ссылкой, которую вы можете выбрать, чтобы узнать больше о цифровой подписи.

Верх страницы

Что еще мне нужно знать?

Для отправки и получения зашифрованных сообщений требуется Internet Explorer 9 или более поздняя версия.Также требуется цифровая подпись сообщений, которые вы отправляете, и проверка цифровых подписей в сообщениях, которые вы получаете.

- Шифрование сообщений

S/MIME поддерживается только для сообщений, отправляемых получателям и от получателей из списка адресов вашей организации. Если вы отправите зашифрованное сообщение кому-либо за пределами вашей организации, они не смогут расшифровать и прочитать сообщение.

- Цифровые подписи

S/MIME полностью поддерживаются только для получателей внутри вашей организации.

Получатели могут проверить цифровую подпись только в том случае, если они используют почтовый клиент, поддерживающий S/MIME, и установили элемент управления S/MIME.

Получатели могут проверить цифровую подпись только в том случае, если они используют почтовый клиент, поддерживающий S/MIME, и установили элемент управления S/MIME. Если вы отправите сообщение с цифровой подписью получателю за пределами вашей организации, он сможет прочитать это сообщение. В зависимости от почтового клиента, который они используют, они могут видеть или не видеть и иметь возможность проверить цифровую подпись.

Зашифрованные сообщения могут быть прочитаны только назначенными получателями, имеющими сертификат.Если вы попытаетесь отправить зашифрованное сообщение получателю, у которого нет сертификата, Outlook Web App предупредит вас о том, что получатель не может расшифровать зашифрованные сообщения S/MIME.

Если хотя бы у одного получателя зашифрованного сообщения есть сертификат, Outlook Web App отправит сообщение всем получателям.

Если ни у одного из предполагаемых получателей нет сертификата, Outlook Web App не позволит отправить сообщение в зашифрованном виде.

Если ни у одного из предполагаемых получателей нет сертификата, Outlook Web App не позволит отправить сообщение в зашифрованном виде.Сообщение с цифровой подписью убеждает получателя в том, что сообщение не было подделано, и подтверждает личность отправителя.Сообщения с цифровой подписью можно отправлять кому угодно. Однако получатель должен использовать приложение электронной почты, поддерживающее S/MIME, и установить элемент управления S/MIME для проверки цифровой подписи. Outlook и Outlook Web App поддерживают S/MIME.

Элемент управления S/MIME необходим для проверки подписей сообщений с цифровой подписью, а сертификат — нет. Если вы получили сообщение, которое было зашифровано или подписано цифровой подписью, и вы не установили элемент управления S/MIME, в заголовке сообщения вы увидите предупреждение о том, что элемент управления S/MIME недоступен.Сообщение направит вас на страницу параметров S/MIME, где вы сможете установить этот элемент управления.

Верх страницы

| Windows Cloud Apps Пакет Windows Cloud Desktop Apps Suite интегрирует облачное хранилище и файловые службы непосредственно в рабочий стол Windows. App Suite состоит из: Приложение облачного файлового менеджера; Интеграция с оболочкой Windows для загрузки и синхронизации; Центр синхронизации для синхронизации локальных файлов с облаком; Интеграция Microsoft Office и Open Office; Интеграция резервного копирования электронной почты; Виртуальный облачный диск, доступный в разделе «Мой компьютер». Дополнительную информацию о полной версии Windows Cloud Tooling см. здесь. Примечание. Если вы являетесь пользователем Personal Cloud или Business Cloud, войдите в свою учетную запись и перейдите к Cloud Apps на

правая боковая панель, чтобы загрузить приложение. Облачные приложения теперь включают в себя 64-битный совместимый диск, который является настоящим облачным сетевым диском. | |

| Приложение , оптимизированное для сенсорного управления Windows 10. Это альтернативное приложение для инструментов рабочего стола Windows, оптимизированное для сенсорных планшетов Windows 10, но оно также будет работать на настольных компьютерах Windows 10 без сенсорного управления. Видеообзор можно посмотреть здесь. | |

| Приложение для переноса рабочего стола в облако Это приложение обеспечивает миграцию файлов рабочего стола Windows в Amazon S3 (или совместимый с Amazon S3), RackSpace, OpenStack, Cloudian, Windows Azure и Google Storage Clouds. Это помогает массово перемещать файлы с рабочего стола Windows в различные решения Enterprise Cloud Storage. | |

| Инструменты расшифровки файлов Это приложение позволяет расшифровывать на стороне клиента любые файлы, которые были зашифрованы с помощью File Fabric SaaS или корпоративного программного обеспечения. | |

| Подключаемый модуль панели инструментов Microsoft Office Подключаемый модуль панели инструментов Microsoft Office обеспечивает доступ к документам, хранящимся в сопоставленных облачных провайдерах, непосредственно с панели инструментов Office (входит в состав полного пакета приложений Windows). | |

| Панель инструментов Open Office / Libre Office Cloud Панель инструментов Open Office / Libre Office Cloud обеспечивает прямой доступ к документам, хранящимся в сопоставленных облачных провайдерах. на панели инструментов Office (входит в состав полного набора приложений для Windows. | |

| Приложения для Mac В комплект приложений OSX входят встроенный в Finder облачный диск, синхронизация Finder с облачными папками, интеграция с панелью инструментов Mac Mail и плагин панели инструментов поиска для легкого доступа к облачным файлам. Примечание. Клиенты SaaS могут загрузить приложение для Mac после входа в веб-интерфейс по ссылке «Облачные приложения» на правой боковой панели. | |