МСП | это… Что такое МСП?

ТолкованиеПеревод

- МСП

- МСП

- СМП

малые и средние предприятия

малое и среднее предпринимательство

средние и малые предприятияорганизация

- МСП

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

МСП

монофазный силовой потенциал

электр.

техн.

МСП

Международная служба поздравлений

ООО

http://www.

организация

МСП

Межреспубликанский союз переводчиков

МСП

монокуляр светосильный портативный

Словарь: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с.

МСП

Морское снабжение и производство

ООО

http://www.ooomsp.spb.ru/

морск., организация, Санкт-Петербург

- МОССП

- МСП

Московский союз печати

Москва, организация

- МСП

Источник: газета «Коммерсантъ».

21.11.2003

21.11.2003МСП

микросхема специального применения

Словарь: С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

МСП

межрайонный сортировочный почтамт

МСП

морская стационарная платформа

морск.

Источник: http://www.geonews.com.ua/n160804-03.html

МСП

малый символьный планшет

Источник: http://www.npofizika.ru/ss/htm/Ruk_1.html

МСП

Министерство судостроительной промышленности, Минсудпром

гос.

МСП

минерально-сырьевой потенциал

МСП

малогабаритный специальный пистолет

Словарь: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с.

МСП

Международный секретариат профсоюзов

организация

МСП

мотострелковый полк

воен.

Словарь: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с.

МСП

мостостроительный поезд

ж.

-д.

-д. Словари: Словарь сокращений и аббревиатур армии и спецслужб. Сост. А. А. Щелоков. — М.: ООО «Издательство АСТ», ЗАО «Издательский дом Гелеос», 2003. — 318 с., С. Фадеев. Словарь сокращений современного русского языка. — С.-Пб.: Политехника, 1997. — 527 с.

МСП

Международный совет по пшенице

МСП

микроволновая система посадки

авиа

МСП

метод сетевого планирования

фин.

МСП

механосборочное производство

МСП

механическая скорость проходки

бурение

МСП

медико-санитарная помощь

мед.

МСП

Моссельпром

с 2000

группа компаний

http://mosselprom.ru/

организация, сельхоз.

МСП

муниципальное сельскохозяйственное предприятие

организация

МСП

модульная самоподъёмная площадка

в маркировке, морск.

Источник: http://www.setcorp.ru/main/pressrelease.phtml?news_id=38956&language=russian

МСП

меры социальной поддержки

Источник: http://szn24.ru/book/export/html/172

межсекторное социальное партнёрство

МСП

Мобильные системы позиционирования

ЗАО

организация, связь

Источник: http://www.

cnews.ru/news/line/index.shtml?2010/07/08/399827

cnews.ru/news/line/index.shtml?2010/07/08/399827МСП

малый сетеподъёмник

в маркировке

МСП

машина для смены стрелочных переводов

ж.-д.

Источник: http://www.parovoz.com/spravka/abbrev.html

МСП

международный срочный перевод

фин.

МСП

моносинаптический потенциал

Источник: http://www.medved.kiev.ua/arhiv_mg/stat_99/99_4_3.htm

МСП

международное судебное поручение

Источник: http://www.

globalaffairs.ru/numbers/14/4150.html

globalaffairs.ru/numbers/14/4150.htmlМСП

машинно-считываемый паспорт

спорт

Источник: http://usinfo.state.gov/xarchives/display.html?p=washfile-russian&y=2005&m=May&x=20050526073434XLrenneF0.3761713&t=livefeeds/russitem.html

Словарь сокращений и аббревиатур. Академик. 2015.

Игры ⚽ Нужен реферат?

- СВАД

- СМП

Полезное

Закупки среди субъектов МСП (малого и среднего предпринимательства) на площадке АО «ЕЭТП»

Общие секции

Корпоративные секции

Закупки малого объема

Сервисы заказа услуг

Заказчик/Продавец

Поставщик/Покупатель

Регистрация в ЕИС поставщиков по 44-ФЗ, 223-ФЗ с ограничением «только для субъектов МСП», 615 ПП РФ

Поставщик ГК «Росатом»

Этот тип регистрации позволяет принимать участие в процедурах ГК «Росатом», а также (при наличии соответствующей аккредитации) размещать заказы для нужд компании и подведомственных организаций (atom2. roseltorg.ru).

roseltorg.ru).

ГК «Ростех»

Данный тип регистрации позволяет принимать участие в процедурах ГК «Ростех».

Поставщик площадки «Росэлторг.Бизнес»

Данный тип регистрации позволяет принимать участие в торговой платформе для закупок частного бизнеса «Росэлторг.Бизнес».

Электронная подпись для любых задач

Автоматическая настройка и поддержка 24/7

Подробнее

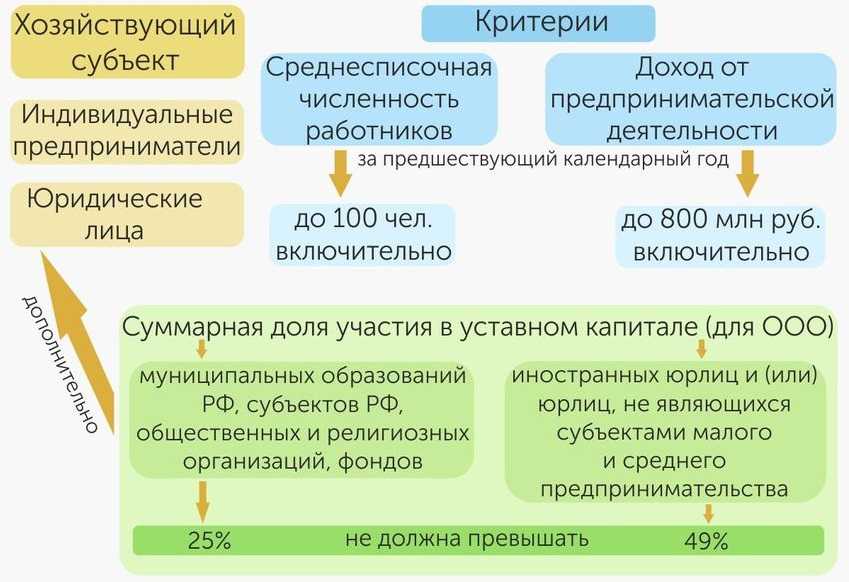

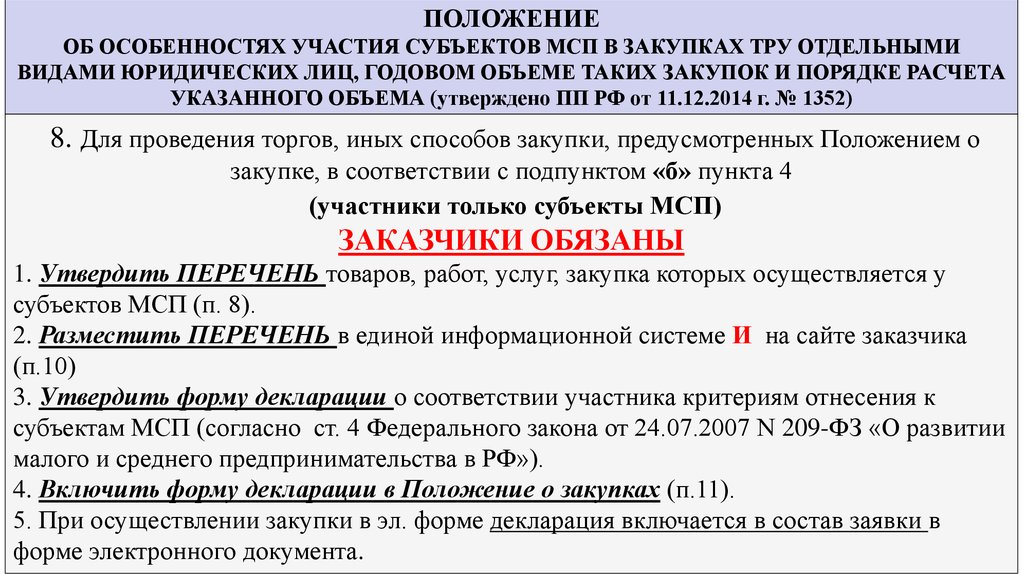

Правительством Российской Федерации установлен перечень операторов универсальных электронных торговых площадок, уполномоченных на проведение закупок в электронной форме в соответствии с Федеральным законом № 223-ФЗ «О закупках товаров, работ, услуг отдельными видами юридических лиц», участниками которых могут быть только субъекты малого и среднего предпринимательства (далее – субъекты МСП).

АО «Единая электронная торговая площадка» входит в указанный перечень.

Федеральным законом № 505-ФЗ «О внесении изменений в отдельные законодательные акты Российской Федерации» внесены изменения в положения Федерального закона №223-ФЗ, которые ограничивают Заказчиков в способах определения поставщика, а также устанавливают единые требования к проведению конкурентных закупок среди субъектов малого и среднего предпринимательства.

Ознакомьтесь с видеоинструкциями и узнайте подробную информацию о проведении закупок на торговой площадке, специально разработанной АО «ЕЭТП» для проведения конкурентных закупок, участниками которых могут быть только субъекты МСП.

Безопасное шифрование памяти (SME) — x86

x86

Архитектура набора инструкций

- История

- Семейства

- x86-16

- x86-32

- x86-64

- Инструкции

- Режимы адресации

- Регистры

- Регистр для конкретной модели

- Сборка

- Прерывания

- Микрооперации

- Таймер

- Соглашение о вызовах

- Микроархитектуры

- CPUID

- CPUID AMD

- CPUID Intel

- Реальный

- Защищенный

- Длинный

- 3DNow!

- АВМ

- АДС

- АЕС

- АМХ

- AVX

- AVX2

- AVX-512

- ИМТ1

- ИМТ2

- КЛМУЛ

- E3DСейчас!

- EMMX

- Ф16К

- ФМА3

- ФМА4

- ФПУ

- МКТМЭ

- ММХ

- MPX

- ПМЭМ

- ПРЕДВАРИТЕЛЬНАЯ ВЫБОРКА

- RdRAND

- СЭВ

- SGX

- ША

- МСП

- СММ

- SMX

- СШЭ

- SSE2

- SSE3

- SSE4.

1

1 - SSE4.2

- SSE4a

- SSE5

- SSSE3

- ТБМ

- ТМЕ

- ЦМЭ

- ТСХ

- XOP

v · d · e

Secure Memory Encryption ( SME ) представляет собой одногранное шифрование с использованием расширенного набора команд page-memory x86 с использованием расширенного набора инструкций для поддержки страниц. Подмножество SME, Transparent SME ( TSME ), представляет собой более ограниченную форму SME, используемую для прозрачного шифрования всей физической памяти. Безопасная зашифрованная виртуализация ( SEV ) расширяет SME до AMD-V, позволяя отдельным виртуальным машинам запускать SME с использованием собственных ключей безопасности.

На семействе процессоров Ryzen Pro AMD маркирует TSME как Memory Guard .

Содержание

- 1 Мотивация

- 2 Обзор

- 3 Безопасное шифрование памяти

- 4 Прозрачный SME

- 5 Безопасная зашифрованная виртуализация

- 6 Механизм

- 6.

1 Управление ключами

1 Управление ключами

- 6.

- 7 См. также

- 8 Внешние ссылки

Мотивация[править]

На серверах хранится большое количество данных, включая большие наборы личной информации о клиентах. При хранении в основной памяти в виде обычного текста эти данные могут подвергаться различным атакам доступа пользователей, таким как очистка памяти гостевых данных администраторами или ошибка гипервизора, позволяющая размещенному гостю красть данные с соседних гостевых виртуальных машин. Кроме того, данные, хранящиеся в DRAM в виде обычного текста, могут быть уязвимы для атак с физическим доступом, позволяющих украсть данные, особенно для таких устройств, как NVDIMM.

Расширение SME пытается защититься от этих атак, позволяя шифровать всю основную память, а также применяя полную изоляцию между со-резидентными виртуальными машинами. С добавлением SEV эта безопасность может быть распространена на пользователей облака, которые могут иметь полностью частную память, недоступную для гипервизора или программного обеспечения хоста.

Обзор[править]

SME был предложен AMD в официальном документе в апреле 2016 года. SME добавляет возможность помечать отдельные страницы памяти как зашифрованные с помощью таблиц страниц. Любая отмеченная страница будет автоматически зашифрована при записи и расшифрована обратно при чтении программным обеспечением.

Безопасное шифрование памяти Отмеченные страницы автоматически расшифровываются и шифруются при программном чтении и записи. Все страницы зашифрованы с помощью одного 128-битного эфемерного ключа AES, который создается случайным образом с помощью аппаратного генератора случайных чисел при каждой загрузке и недоступен программному обеспечению. Новый ключ генерируется процессором при каждой загрузке.

Прозрачный SME[править]

Прозрачный SME ( TSME ), как следует из названия, является более строгим подмножеством SME, не требующим вмешательства программного обеспечения. В TSME все страницы памяти шифруются независимо от значения C-бита. TSME предназначен для устаревших ОС и программного обеспечения гипервизора, которое нельзя модифицировать. Обратите внимание, что когда TSME включен, стандартные SME, а также SEV по-прежнему доступны. TSME и SME совместно используют ключ шифрования памяти.

TSME предназначен для устаревших ОС и программного обеспечения гипервизора, которое нельзя модифицировать. Обратите внимание, что когда TSME включен, стандартные SME, а также SEV по-прежнему доступны. TSME и SME совместно используют ключ шифрования памяти.

Безопасная зашифрованная виртуализация[править]

Secure Encrypted Virtualization ( SEV ) — это расширение SME, которое эффективно обеспечивает SME для каждой виртуальной машины. Другими словами, SEV позволяет запускать зашифрованные виртуальные машины, в которых код и данные виртуальной машины являются частными для виртуальной машины и могут быть расшифрованы только внутри самой виртуальной машины.

Механизм[править]

SME обычно включается BIOS или другим микропрограммным обеспечением во время загрузки. Это делается путем установки соответствующего бита MSR в 1. После активации программное обеспечение может просто установить C-бит шифрования (enCrypted) на нужной странице. Стоит отметить, что расположение C-бита на самом деле зависит от реализации и должно определяться путем выполнения соответствующего вызова CPUID. Страницы с C-битом, равным 1, проходят через механизм шифрования и хранятся в памяти в зашифрованном виде. Точно так же страницы с C-битом, установленным на 0, попадают непосредственно в память. Это означает, что незашифрованные страницы не вызывают дополнительных задержек из-за этой функции. Стоит отметить, что страницы ввода-вывода с шифрованием не допускаются и должны иметь C-бит, равный 0.

Страницы с C-битом, равным 1, проходят через механизм шифрования и хранятся в памяти в зашифрованном виде. Точно так же страницы с C-битом, установленным на 0, попадают непосредственно в память. Это означает, что незашифрованные страницы не вызывают дополнительных задержек из-за этой функции. Стоит отметить, что страницы ввода-вывода с шифрованием не допускаются и должны иметь C-бит, равный 0.

Если SEV поддерживается и включен, на каждой виртуальной машине с поддержкой SEV включается режим SME с ключом шифрования, указанным для этой виртуальной машины. В SEV поле ASID в таблице страниц используется в качестве индекса ключа, который определяет, какой ключ шифрования используется для шифрования и дешифрования трафика памяти, связанного с этой виртуальной машиной. Виртуальные машины с поддержкой SEV могут управлять собственным C-битом для страниц памяти, которые они хотят зашифровать. Это позволяет этим виртуальным машинам определять, какие страницы являются частными (C-бит = 1) или общими (C-бит = 0). Расположение этого C-бита такое же, как определено в SME. Стоит отметить, что этот элемент управления ограничен страницей данных. Другими словами, доступ к памяти, такой как таблицы гостевых страниц и выборка инструкций, всегда является частным, независимо от значения C-бита (т. Е. В этих случаях C-бит не имеет значения). Это было сделано для того, чтобы гарантировать, что не-гостевые объекты, такие как сам гипервизор, не смогут внедрить свой собственный код в гостевую виртуальную машину с поддержкой SEV. Если C-бит является битом адреса, этот бит маскируется от гостевого физического адреса, когда он транслируется через таблицы вложенных страниц. Самому гипервизору не нужно знать, какие страницы гостевая ВМ пометила как частные. Например, гость, обращающийся к определенному виртуальному адресу, будет переведен на определенный физический адрес с битом C, установленным на 1, что указывает на то, что страница должна быть зашифрована. Затем для преобразования используется определенный виртуальный адрес, а значение C-бита из гостевого физического адреса сохраняется и используется в окончательном физическом адресе после выполнения преобразования вложенной таблицы.

Расположение этого C-бита такое же, как определено в SME. Стоит отметить, что этот элемент управления ограничен страницей данных. Другими словами, доступ к памяти, такой как таблицы гостевых страниц и выборка инструкций, всегда является частным, независимо от значения C-бита (т. Е. В этих случаях C-бит не имеет значения). Это было сделано для того, чтобы гарантировать, что не-гостевые объекты, такие как сам гипервизор, не смогут внедрить свой собственный код в гостевую виртуальную машину с поддержкой SEV. Если C-бит является битом адреса, этот бит маскируется от гостевого физического адреса, когда он транслируется через таблицы вложенных страниц. Самому гипервизору не нужно знать, какие страницы гостевая ВМ пометила как частные. Например, гость, обращающийся к определенному виртуальному адресу, будет переведен на определенный физический адрес с битом C, установленным на 1, что указывает на то, что страница должна быть зашифрована. Затем для преобразования используется определенный виртуальный адрес, а значение C-бита из гостевого физического адреса сохраняется и используется в окончательном физическом адресе после выполнения преобразования вложенной таблицы.

SEV может использоваться вместе с SME. В этом сценарии каждая виртуальная машина с поддержкой SEV управляет собственным шифрованием с помощью C-бита, а таблицы хост-страниц управляют шифрованием для общей памяти.

| Управление шифрованием | ||||||

|---|---|---|---|---|---|---|

| Тип доступа | МСП | Гость | СЭВ | Зашифровано | Владелец ключа | Примечание |

| Все | ✘ | х | х | № | н/д | SME отключен |

| Все | ✔ | ✘ | х | Дополнительно | Хост-ключ | Определяется таблицами страниц C-bit |

| Все | ✔ | ✔ | ✘ | Дополнительно | Хост-ключ | Определяется вложенными таблицами страниц C-bit |

| Получение инструкций | ✔ | ✔ | ✔ | Да | Гостевой ключ | C-бит игнорируется |

| Доступ к таблице гостевой страницы | ✔ | ✔ | ✔ | Да | Гостевой ключ | C-бит игнорируется |

| Доступ к таблице вложенных страниц | ✔ | ✔ | ✔ | Дополнительно | Хост-ключ | Определяется вложенными таблицами страниц C-bit |

| Доступ к данным | ✔ | ✔ | ✔ | Дополнительно | Хост/гостевой ключ | Определяется таблицами гостевых страниц и таблицами вложенных страниц C-биты |

Управление ключами[править]

Обратите внимание, что управление ключами фактически осуществляется отдельным процессором. AMD называет AMD Secure Processor или AMD-SP для краткости, который присутствует на чипах с поддержкой SEV. Поэтому, хотя гипервизор может управлять ключами виртуальной машины через AMD-SP, реальное программное обеспечение не знает о значениях ключей и не может получить к ним доступ.

AMD называет AMD Secure Processor или AMD-SP для краткости, который присутствует на чипах с поддержкой SEV. Поэтому, хотя гипервизор может управлять ключами виртуальной машины через AMD-SP, реальное программное обеспечение не знает о значениях ключей и не может получить к ним доступ.

См. Также [EDIT]

- Общая шифрование памяти

Внешние ссылки [EDIT]

- Белая бумага: AMD Encryption, 21 апреля

Безопасная память (SME) — x86

Безопасная память.

Архитектура набора инструкций- История

- Семейства

- x86-16

- x86-32

- x86-64

- Инструкции

- Режимы адресации

- Регистры

- Регистр для конкретной модели

- Сборка

- Прерывания

- Микрооперации

- Таймер

- Соглашение о вызовах

- Микроархитектуры

- CPUID

- CPUID AMD

- CPUID Intel

- Реальный

- Защищенный

- Длинный

- 3DNow!

- АВМ

- АДС

- АЕС

- АМХ

- AVX

- AVX2

- AVX-512

- ИМТ1

- ИМТ2

- КЛМУЛ

- E3DСейчас!

- EMMX

- Ф16К

- ФМА3

- ФМА4

- ФПУ

- МКТМЭ

- ММХ

- MPX

- ПМЭМ

- ПРЕДВАРИТЕЛЬНАЯ ВЫБОРКА

- RdRAND

- СЭВ

- SGX

- ША

- МСП

- СММ

- SMX

- СШЭ

- SSE2

- SSE3

- SSE4.

1

1 - SSE4.2

- SSE4a

- SSE5

- SSSE3

- ТБМ

- ТМЕ

- ЦМЭ

- ТСХ

- XOP

v · d · e

Secure Memory Encryption ( SME ) представляет собой одногранное шифрование с использованием расширенного набора команд page-memory x86 с использованием расширенного набора инструкций для поддержки страниц. Подмножество МСП, Прозрачный SME ( TSME ) — это более ограниченная форма SME, используемая для прозрачного шифрования всей физической памяти. Secure Encrypted Virtualization ( SEV ) расширяет SME до AMD-V, позволяя отдельным виртуальным машинам запускать SME с использованием собственных ключей безопасности.

На семействе процессоров Ryzen Pro AMD маркирует TSME как Memory Guard .

Содержание

- 1 Мотивация

- 2 Обзор

- 3 Безопасное шифрование памяти

- 4 Прозрачный SME

- 5 Безопасная зашифрованная виртуализация

- 6 Механизм

- 6.

1 Управление ключами

1 Управление ключами

- 6.

- 7 См. также

- 8 Внешние ссылки

Мотивация[править]

На серверах хранится большое количество данных, включая большие наборы личной информации о клиентах. При хранении в основной памяти в виде обычного текста эти данные могут подвергаться различным атакам доступа пользователей, таким как очистка памяти гостевых данных администраторами или ошибка гипервизора, позволяющая размещенному гостю красть данные с соседних гостевых виртуальных машин. Кроме того, данные, хранящиеся в DRAM в виде обычного текста, могут быть уязвимы для атак с физическим доступом, позволяющих украсть данные, особенно для таких устройств, как NVDIMM.

Расширение SME пытается защититься от этих атак, позволяя шифровать всю основную память, а также применяя полную изоляцию между со-резидентными виртуальными машинами. С добавлением SEV эта безопасность может быть распространена на пользователей облака, которые могут иметь полностью частную память, недоступную для гипервизора или программного обеспечения хоста.

Обзор[править]

SME был предложен AMD в официальном документе в апреле 2016 года. SME добавляет возможность помечать отдельные страницы памяти как зашифрованные с помощью таблиц страниц. Любая отмеченная страница будет автоматически зашифрована при записи и расшифрована обратно при чтении программным обеспечением.

Безопасное шифрование памяти Отмеченные страницы автоматически расшифровываются и шифруются при программном чтении и записи. Все страницы зашифрованы с помощью одного 128-битного эфемерного ключа AES, который создается случайным образом с помощью аппаратного генератора случайных чисел при каждой загрузке и недоступен программному обеспечению. Новый ключ генерируется процессором при каждой загрузке.

Прозрачный SME[править]

Прозрачный SME ( TSME ), как следует из названия, является более строгим подмножеством SME, не требующим вмешательства программного обеспечения. В TSME все страницы памяти шифруются независимо от значения C-бита. TSME предназначен для устаревших ОС и программного обеспечения гипервизора, которое нельзя модифицировать. Обратите внимание, что когда TSME включен, стандартные SME, а также SEV по-прежнему доступны. TSME и SME совместно используют ключ шифрования памяти.

TSME предназначен для устаревших ОС и программного обеспечения гипервизора, которое нельзя модифицировать. Обратите внимание, что когда TSME включен, стандартные SME, а также SEV по-прежнему доступны. TSME и SME совместно используют ключ шифрования памяти.

Безопасная зашифрованная виртуализация[править]

Secure Encrypted Virtualization ( SEV ) — это расширение SME, которое эффективно обеспечивает SME для каждой виртуальной машины. Другими словами, SEV позволяет запускать зашифрованные виртуальные машины, в которых код и данные виртуальной машины являются частными для виртуальной машины и могут быть расшифрованы только внутри самой виртуальной машины.

Механизм[править]

SME обычно включается BIOS или другим микропрограммным обеспечением во время загрузки. Это делается путем установки соответствующего бита MSR в 1. После активации программное обеспечение может просто установить C-бит шифрования (enCrypted) на нужной странице. Стоит отметить, что расположение C-бита на самом деле зависит от реализации и должно определяться путем выполнения соответствующего вызова CPUID. Страницы с C-битом, равным 1, проходят через механизм шифрования и хранятся в памяти в зашифрованном виде. Точно так же страницы с C-битом, установленным на 0, попадают непосредственно в память. Это означает, что незашифрованные страницы не вызывают дополнительных задержек из-за этой функции. Стоит отметить, что страницы ввода-вывода с шифрованием не допускаются и должны иметь C-бит, равный 0.

Страницы с C-битом, равным 1, проходят через механизм шифрования и хранятся в памяти в зашифрованном виде. Точно так же страницы с C-битом, установленным на 0, попадают непосредственно в память. Это означает, что незашифрованные страницы не вызывают дополнительных задержек из-за этой функции. Стоит отметить, что страницы ввода-вывода с шифрованием не допускаются и должны иметь C-бит, равный 0.

Если SEV поддерживается и включен, на каждой виртуальной машине с поддержкой SEV включается режим SME с ключом шифрования, указанным для этой виртуальной машины. В SEV поле ASID в таблице страниц используется в качестве индекса ключа, который определяет, какой ключ шифрования используется для шифрования и дешифрования трафика памяти, связанного с этой виртуальной машиной. Виртуальные машины с поддержкой SEV могут управлять собственным C-битом для страниц памяти, которые они хотят зашифровать. Это позволяет этим виртуальным машинам определять, какие страницы являются частными (C-бит = 1) или общими (C-бит = 0). Расположение этого C-бита такое же, как определено в SME. Стоит отметить, что этот элемент управления ограничен страницей данных. Другими словами, доступ к памяти, такой как таблицы гостевых страниц и выборка инструкций, всегда является частным, независимо от значения C-бита (т. Е. В этих случаях C-бит не имеет значения). Это было сделано для того, чтобы гарантировать, что не-гостевые объекты, такие как сам гипервизор, не смогут внедрить свой собственный код в гостевую виртуальную машину с поддержкой SEV. Если C-бит является битом адреса, этот бит маскируется от гостевого физического адреса, когда он транслируется через таблицы вложенных страниц. Самому гипервизору не нужно знать, какие страницы гостевая ВМ пометила как частные. Например, гость, обращающийся к определенному виртуальному адресу, будет переведен на определенный физический адрес с битом C, установленным на 1, что указывает на то, что страница должна быть зашифрована. Затем для преобразования используется определенный виртуальный адрес, а значение C-бита из гостевого физического адреса сохраняется и используется в окончательном физическом адресе после выполнения преобразования вложенной таблицы.

Расположение этого C-бита такое же, как определено в SME. Стоит отметить, что этот элемент управления ограничен страницей данных. Другими словами, доступ к памяти, такой как таблицы гостевых страниц и выборка инструкций, всегда является частным, независимо от значения C-бита (т. Е. В этих случаях C-бит не имеет значения). Это было сделано для того, чтобы гарантировать, что не-гостевые объекты, такие как сам гипервизор, не смогут внедрить свой собственный код в гостевую виртуальную машину с поддержкой SEV. Если C-бит является битом адреса, этот бит маскируется от гостевого физического адреса, когда он транслируется через таблицы вложенных страниц. Самому гипервизору не нужно знать, какие страницы гостевая ВМ пометила как частные. Например, гость, обращающийся к определенному виртуальному адресу, будет переведен на определенный физический адрес с битом C, установленным на 1, что указывает на то, что страница должна быть зашифрована. Затем для преобразования используется определенный виртуальный адрес, а значение C-бита из гостевого физического адреса сохраняется и используется в окончательном физическом адресе после выполнения преобразования вложенной таблицы.

SEV может использоваться вместе с SME. В этом сценарии каждая виртуальная машина с поддержкой SEV управляет собственным шифрованием с помощью C-бита, а таблицы хост-страниц управляют шифрованием для общей памяти.

| Управление шифрованием | ||||||

|---|---|---|---|---|---|---|

| Тип доступа | МСП | Гость | СЭВ | Зашифровано | Владелец ключа | Примечание |

| Все | ✘ | х | х | № | н/д | SME отключен |

| Все | ✔ | ✘ | х | Дополнительно | Хост-ключ | Определяется таблицами страниц C-bit |

| Все | ✔ | ✔ | ✘ | Дополнительно | Хост-ключ | Определяется вложенными таблицами страниц C-bit |

| Получение инструкций | ✔ | ✔ | ✔ | Да | Гостевой ключ | C-бит игнорируется |

| Доступ к таблице гостевой страницы | ✔ | ✔ | ✔ | Да | Гостевой ключ | C-бит игнорируется |

| Доступ к таблице вложенных страниц | ✔ | ✔ | ✔ | Дополнительно | Хост-ключ | Определяется вложенными таблицами страниц C-bit |

| Доступ к данным | ✔ | ✔ | ✔ | Дополнительно | Хост/гостевой ключ | Определяется таблицами гостевых страниц и таблицами вложенных страниц C-биты |

Управление ключами[править]

Обратите внимание, что управление ключами фактически осуществляется отдельным процессором.

21.11.2003

21.11.2003

-д.

-д.

cnews.ru/news/line/index.shtml?2010/07/08/399827

cnews.ru/news/line/index.shtml?2010/07/08/399827 globalaffairs.ru/numbers/14/4150.html

globalaffairs.ru/numbers/14/4150.html 1

1 1 Управление ключами

1 Управление ключами 1

1 1 Управление ключами

1 Управление ключами