ИП закрывается: что можно и нужно делать

Индивидуальный предприниматель, решивший прекратить деятельность, может закрыть ИП самостоятельно. Требуемый алгоритм действий приведен в отдельном материале. Но бизнесмен также вправе обратиться для выполнения услуги по закрытию ИП в компанию «Такском». Специалисты проведут процедуру ликвидации компетентно и быстро. А сейчас отвечаем на часто задаваемые вопросы, возникающие при закрытии ИП.

Можно ли закрыть ИП с долгами перед государством?

Индивидуальный предприниматель может закрыть ИП с задолженностью Пенсионному фонду. В этом случае он будет выплачивать этому госоргану долг после прекращения предпринимательской деятельности.

А вот непогашенные обязательства перед ФНС не позволят ликвидировать ИП. Сначала нужно выплатить задолженность, причем, вместе со штрафами и пенями, а потом закрывать ИП. Перед тем, как начать процедуру ликвидации, необходимо подготовить отчеты за весь период деятельности предпринимателя даже в том случае, если ее как таковой не было.

Как оплачивать долги перед госорганами после закрытия ИП?

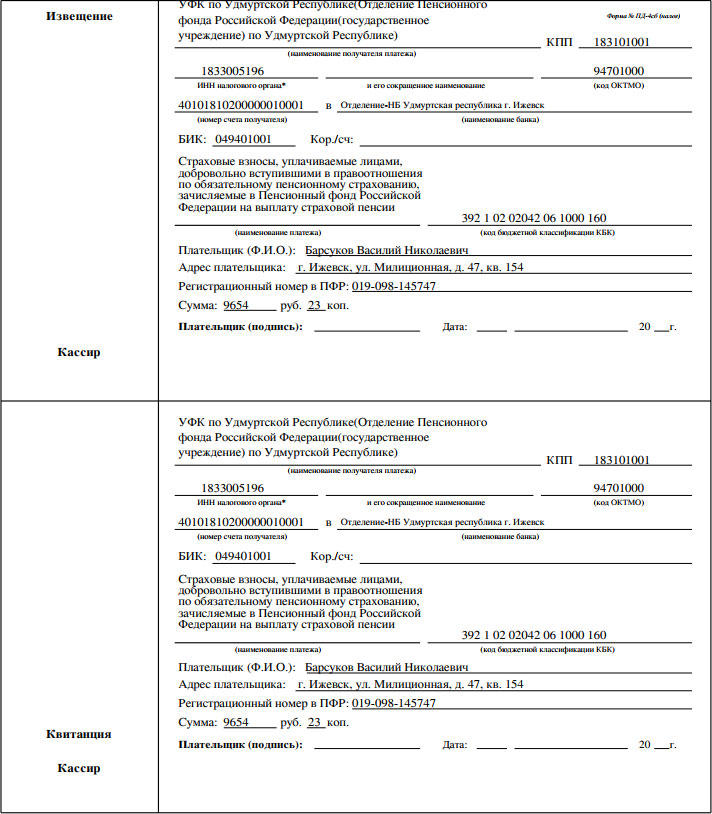

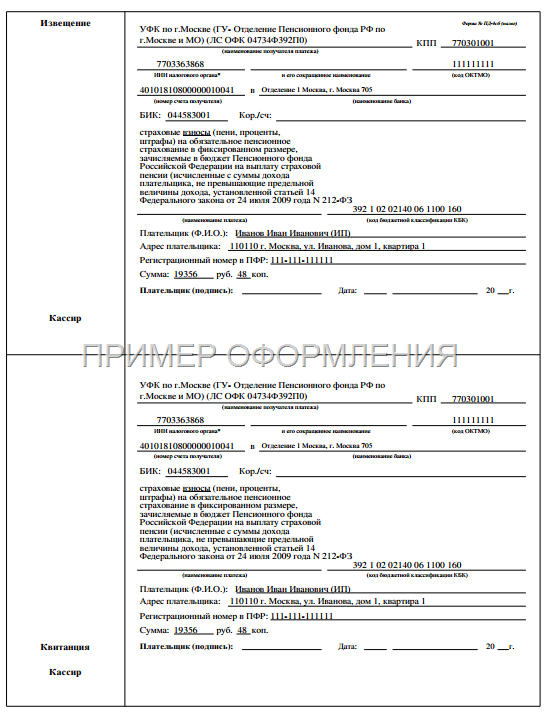

Пенсионный фонд должен быть автоматически оповещен о снятии предпринимателя с учета в налоговой инспекции. Но это по какой-либо технической причине может не произойти. Поэтому ИП лучше подстраховаться и самому оповестить ПФР сразу после ликвидационной процедуры и затем оплатить требуемые страховые взносы, как можно быстрее, желательно не позднее 15 календарных дней с момента получения документов о закрытии бизнеса. Сотрудник ПФР предоставит все необходимые для этого квитанции.

Можно ли после закрытия ИП его открыть снова?

Можно, но имеет значение, как был закрыт ИП. В том случае, если ИП был признан решением арбитражного суда банкротом, он не вправе заниматься предпринимательской деятельностью в течение срока, установленного статьей 216 Федерального закона от 26. 10.2002 № 127-ФЗ в редакции от 31.07.2020. Срок зависит от конкретной ситуации и составляет от одного года до пяти лет.

10.2002 № 127-ФЗ в редакции от 31.07.2020. Срок зависит от конкретной ситуации и составляет от одного года до пяти лет.

Кроме того, 1 сентября 2020 года вступила в силу еще одна интересная норма, зафиксированная в Федеральном законе от 08.08.2001 № 129-ФЗ. Она позволяет ФНС самостоятельно закрыть ИП, исключив его из ЕГРИП, если он:

— в течение 15 месяцев не подавал налоговые отчёты, расчёты и не продлевал патент;

— имеет недоимку и задолженность, в которую могут входить неуплаченные штрафы и пени, по налогам и сборам.

После исключения из ЕГРИП по решению регистрирующего органа согласно новой редакции пункта 4 статьи 22.1 Федерального закона № 129-ФЗ физическое лицо не вправе вновь зарегистрировать ИП в течение трех лет.

Налогоплательщик, прекративший деятельность в качестве ИП добровольно и не имеющий долгов перед государством, может открыть ИП в любой момент.

Как правильно уволить сотрудников при ликвидации ИП?

После принятия решения о закрытии собственного бизнеса предприниматель – работодатель должен уведомить сотрудников о предстоящем увольнении под роспись не менее чем за два месяца до начала ликвидации.

Кроме того, он обязан не позже чем за две недели до старта процедуры и не позднее, чем за три месяца при массовом увольнении персонала в письменной форме уведомить об этом службу занятости.

Далее до исключения ИП из ЕГРИП издается на каждого из наемных работников приказ об увольнении на основании пункта 1 статьи 81 ТК РФ в связи прекращением деятельности. Компенсации и выходные пособия выплачиваются только, если это условие отражено в трудовом договоре. В день увольнения выдается трудовая книжка и справка о заработке для расчета пособий за текущий и два предыдущих года, а также форма 2-НДФЛ за текущий год.

По уволенным сотрудникам предприниматель должен представить следующую отчетность:

— Расчет по страховым взносам и 6-НДФЛ – в налоговую инспекцию;

— СЗВ-М, СЗВ-СТАЖ и СЗВ-ТД – в Пенсионный фонд;

— 4-ФСС – в Фонд социального страхования.

Взносы, исчисленные в расчете по страховым взносам и отчете 4-ФСС ИП должен уплатить в течение 15 календарных дней с момента подачи расчета.

Нужно ли снимать кассу с учёта при закрытии ИП?

При прекращении деятельности, в которой ИП использовал контрольно-кассовую технику, логично возникает вопрос о снятии ее с учета. И если ИП намеревается это сделать сам, ему следует подать заявление в налоговую инспекцию и приложить отчет о закрытии фискального накопителя. Заявление он может направить как в бумажном, так и электронном виде. И в том и другом случае касса будет снята с учета в течение 10 рабочих дней с даты подачи заявления.

Однако поправки, внесенные в Федеральный закон № 54-ФЗ, значительно упростили процедуру «закрытия» кассы. Согласно им у налоговых органов появилось право снимать ККТ с учета, если в ЕГРИП, а также и в ЕГРЮЛ внесена запись о ликвидации ИП или компании. Таким образом, получается, что как только в ЕГРИП попадет информация о том, что предпринимательская деятельность прекращена, ИФНС самостоятельно снимет кассу с учета. В этой ситуации единственное, что нужно ИП сделать, — убедиться, что на момент выключения ККТ все фискальные документы переданы ИФНС.

Каким образом закрыть расчётный счёт при ликвидации ИП?

Счет в банке закрывается после ликвидации ИП. Перечень документов, требуемый для этого, есть в договоре на обслуживание. Обычно — это заявление на закрытие, паспорт, выписка из ЕГРИП. После того, как ИП собрал все необходимые документы, он должен получить выписку о состоянии счета, погасить все долги, штрафы, пени и вывести оставшиеся средства. Он может перевести их на карту или получить в кассе. И уже после этого он должен подать заявление на закрытие по утвержденной в конкретном банке форме.

Кредитная организация после получения заявления проверяет физическое лицо на предмет долговых обязательств. И если задолженности не выявляет, направляет бывшему клиенту уведомление о расторжении договора с банком. Далее выдается справка о закрытии расчетного счета.

Далее выдается справка о закрытии расчетного счета.

В течение какого времени надо хранить документы после закрытия ИП?

Минимальные сроки хранения отдельных категорий документов ИП после его закрытия:

— первичные документы и бухгалтерские бумаги, необходимые для исчисления и оплаты налогов, — четыре года;

— книга учета доходов и расходов (КУДИР) и другие документы, подтверждающие доходы и расходы, — четыре года;

— иная бухгалтерская отчётность — пять лет;

—

— документация, подтверждающая исчисление и оплату страховых взносов в ФСС, ФФОМС и ПФР, — шесть лет.

Закрыть ИП – без нервов и суеты

✔ от 1 до 5 рабочих дней;

✔ без посещения налоговой и офиса «Такскома»;

✔ конфиденциально, абсолютно законно

Заказать услугу

Отправить

Запинить

Твитнуть

Поделиться

Поделиться

Ликвидация ИП с долгами перед ПФР

Причины закрытия ИП могут быть различными. Переход на ООО, низкая окупаемость бизнеса. Многие устают от того объёма нагрузки и ответственности, который предполагает ведение предпринимательской деятельности, и находят работу по найму на удобных условиях. Также большое значение может сыграть все растущая задолженность перед Пенсионным фондом. В большинстве случаев ИП закрываются потому, что попросту прогорают. Прибыль отсутствует, убытки растут, долги — тоже. А что же делать, если бизнес не удался, а задолженности отдавать нечем? Возможно ли закрыть ИП с долгами, чтобы не копить задолженность пенсионному фонду? Да, это возможно. И сейчас мы расскажем, как.

А что же делать, если бизнес не удался, а задолженности отдавать нечем? Возможно ли закрыть ИП с долгами, чтобы не копить задолженность пенсионному фонду? Да, это возможно. И сейчас мы расскажем, как.

Ранее ИП обязан был сам предоставить в ИФНС документы из Пенсионного фонда. Сейчас же любые сведения могут быть получены ИФНС с помощью межведомственных каналов. Де-юре выходит, что налоговая инспекция не правомочна отказать ИП в закрытии даже при наличии задолженностей перед ПФР. Но на практике все гораздо сложнее и такая ситуация встречается редко.

Закрытие ИП с долгами перед ПФР

В целом процедура закрытая ИП с задолженностью почти ничем не отличается от обычного закрытия ИП без нее.

Когда предприниматель решает осуществить закрытие ИП с долгами, пенсионный фонд, по требованию налоговых органов, должен выдать справку об отсутствии задолженности. Такое требование не влияет на процесс прекращения предпринимательской деятельности, так как закрыть ИП с долгами по налогам и пенсионному фонду в 2017 году собственник может как до их оплаты, так и после.

Наиболее простым способом будет подача заявления в регистрирующий орган (в данном случае это ИФНС). Для такого заявления предусмотрена специальная форма Р26001. Бланк по этой форме и необходимые реквизиты доступны для скачивания на сайте федеральной налоговой службы. Здесь необходимо учитывать, что, согласно закону 129-ФЗ от 08.08.2001 «О государственной регистрации юридических лиц и индивидуальных предпринимателей», при предоставлении заявления лично или по почте, необходимо нотариальное заверение подписи. Роспись в заявлении должна ставиться исключительно в присутствии нотариуса.

Также заявление можно подать во Многофункциональном центре (МФЦ). В этом случае подпись будет заверяться работников центра при предъявлении паспорта.

Закрывая ИП с долгами, необходимо позаботиться о принятии некоторых мер предосторожности, которые не позволят ФНС отказать в закрытии. Так, во-первых, по почте документы должны отправляться в форме ценного письма с описью вложения. На почте опись заверяется, один экземпляр остаётся у отправителя, другой — отправляется получателю. Пакет документов включает:

На почте опись заверяется, один экземпляр остаётся у отправителя, другой — отправляется получателю. Пакет документов включает:

- Нотариально заверенное заявление по установленной форме;

- Оригинал документа, подтверждающий уплату госпошлины.

После прохождения процедуры ликвидации будет внесена соответствующая запись в ЕГРИП, и эти данные будут переданы в пенсионный фонд.

Сроки

Срок, в который в владелец ИП должен подать заявление в соответствующий орган, чётко не регламентирован. Однако в случае со сроком рассмотрения предоставленных документов органом дело обстоит иначе. Здесь сроки установлены конкретно: 5 рабочих дней с момента поступления документов в орган. Ограничения по срокам касаются и периода, в который должна быть погашена задолженность. При наличии долга перед пенсионным фондом у ликвидируемого ИП срок произведения необходимых выплат не может быть больше двух недель со дня закрытия предприятия. Что же касается сроков проставления налоговой декларации, то они зависят от режима налогообложения, в котором функционировало предприятие.

- Упрощённая система налогообложения (на этом режиме ИП не обязан выплачивать налог на прибыль и имущество, налог на добавочную стоимость (кроме импортного) и налог на доходы физических лиц. Предусмотрен лишь один вид налога) — до 25 числа месяца, последующего закрытию ИП;

- Единый налог на вменённый доход (на таком режиме налог взимается не с фактически полученного, а с венённого дохода — того, который предполагается за вас чиновниками. С 2013 года является добровольным. Применяется к отдельным видам предпринимательской деятельности ) — до ликвидации статуса индивидуального предпринимателя.

Закрытие ИП с задолженностью по налогам

В ситуации, когда у предпринимателя имеются не только долги перед пенсионным фондом, но и налоговые задолженности, закрытие организации будет более сложным. В этом случае не получится закрыть ИП, а выплаты произвести только постфактум. Заявление сможет быть одобрено только после погашения. К тому же, вполне возможны немалые дополнительные расходы. Необходимо обязательное предоставление налоговой декларации за весь период предпринимательской деятельности.

Заявление сможет быть одобрено только после погашения. К тому же, вполне возможны немалые дополнительные расходы. Необходимо обязательное предоставление налоговой декларации за весь период предпринимательской деятельности.

Причем даже если владелец по факту не вел предпринимательскую деятельность. В таком случае в ней не будут указаны доходы и расходы компании. Если ранее такие бумаги предоставлялись вовремя, то отчет предоставляется только за последний налоговый период. Если предоставить декларацию в установленный срок не удалось, можно сделать это в течение 5 дней после ликвидации ИП. За несвоевременное предоставление документов предполагается штраф.

Далее определяется общая сумма всех задолженностей. В первую очередь погашаются государственные долги, затем — обязательства другим организациям или лицам. Если у ИП недостаточно средств для оплаты долга, взыскание обращается на его имущество.

Должен ли ИП вставать на учет в ПФР и ФСС России? — Право на vc.ru

{«id»:59561,»url»:»https:\/\/vc.ru\/legal\/59561-dolzhen-li-ip-vstavat-na-uchet-v-pfr-i-fss-rossii»,»title»:»\u0414\u043e\u043b\u0436\u0435\u043d \u043b\u0438 \u0418\u041f \u0432\u0441\u0442\u0430\u0432\u0430\u0442\u044c \u043d\u0430 \u0443\u0447\u0435\u0442 \u0432 \u041f\u0424\u0420 \u0438 \u0424\u0421\u0421 \u0420\u043e\u0441\u0441\u0438\u0438?»,»services»:{«facebook»:{«url»:»https:\/\/www.facebook.com\/sharer\/sharer.php?u=https:\/\/vc.ru\/legal\/59561-dolzhen-li-ip-vstavat-na-uchet-v-pfr-i-fss-rossii»,»short_name»:»FB»,»title»:»Facebook»,»width»:600,»height»:450},»vkontakte»:{«url»:»https:\/\/vk.com\/share.php?url=https:\/\/vc.ru\/legal\/59561-dolzhen-li-ip-vstavat-na-uchet-v-pfr-i-fss-rossii&title=\u0414\u043e\u043b\u0436\u0435\u043d \u043b\u0438 \u0418\u041f \u0432\u0441\u0442\u0430\u0432\u0430\u0442\u044c \u043d\u0430 \u0443\u0447\u0435\u0442 \u0432 \u041f\u0424\u0420 \u0438 \u0424\u0421\u0421 \u0420\u043e\u0441\u0441\u0438\u0438?»,»short_name»:»VK»,»title»:»\u0412\u041a\u043e\u043d\u0442\u0430\u043a\u0442\u0435″,»width»:600,»height»:450},»twitter»:{«url»:»https:\/\/twitter.

2254 просмотров

Справка ПФР для ИП |

Справка ПФР для ИП

Зачем нужна такая справка, что нужно, чтобы ее получить?

Справка Пенсионного фонда России (ПФР) может быть нужна индивидуальным предпринимателям довольно часто.

Справка ПФР для юридических лиц. Справки ИФНС, ФССП. Справка о резидентстве. И ещё много полезных справок.

Чтобы ее получить, предпринимателю нужно собрать небольшой пакет документов, среди которых – выписка из ЕГРЮЛ, а также копия свидетельств о регистрации и о присвоении налогового номера. Документы обязательно должны быть составлены по всей форме, заверены подписью самого предпринимателя, а также печатью, если она зарегистрирована. Как правило, получение такой справки не требует много времени, важно только отнестись к этому со всей серьезностью и обратить особое внимание на то, чтобы в отчетностях были правильно указаны все данные. В этом случае можно не сомневаться, что получение справки не станет для индивидуального предпринимателя слишком сложным делом. К тому же, наша компания SK Finance может оказать помощь в том, чтобы такой документ был получен как можно быстрее.

Для получения справки об отсутствии задолженности в Пенсионном Фонде РФ по гор. Москве для ИП необходимы следующие документы:

- Выписка ЕГРИП

- Св-во ИНН

- СНИЛС

- Копия паспорта

- Копия отчетности в ПФР

Срок 1 рабочий день

Для получения справки с долгами (для ликвидации ИП с долгами) в Пенсионном Фонде РФ по гор. Москве для ИП необходимы следующие документы:

- Выписка ЕГРИП

- Св-во ИНН

- СНИЛС

- Копия паспорта

Срок 1 рабочий день

Специалисты компании SK Finance получат для Вас любую справку из ПФР в кратчайшие сроки.

| Район обслуживания: | Северо-Восточный административный округ г. Москвы, г. Мытищи, Мытищинский район Московской области | ||||

| Адрес: | 141008, Московская область, г. Мытищи, ул. Мира, д.18 129344, г . Москва, ул. Енисейская, д. 2, стр. 2 | ||||

| Код города: | 495, 499, 498 | ||||

| Факс: | 586-10-67, 470-60-10 | ||||

| Режим работы: | Пн-чтв.: 9.00 – 18.00 | ||||

| Должность | ФИО | Городской телефон | Внутренний номер | ||

| Начальник Главного управления | Зорин Владимир Юрьевич | 8-495-586-10-67 8-499-186-78-65 | 3000 1101 | ||

| Приемная | Ошуркова Оксана Андреевна Смирнова Наталья Вениаминовна | 8-495-586-10-67 8-499-186-78-65 | 1200 3141 | ||

| Заместитель начальника Главного управления (пенсионные вопросы) | Новикова Юлия Андреевна | 8-499-186-23-59 | 3030 | ||

Заместитель начальника Главного управления (вопросы перс. учета) учета) | Заграничная Ольга Андреевна | 8-499-186-55-39 | 3020 | ||

| Заместитель начальника Главного управления (общие вопросы) | Федорова Марина Марковна | 8-498-610-24-00 | |||

| Заместитель начальника Главного управления (вопросы админ.стр.взн) | Трушкина Маргарита Петровна | 8-499-186-55-39 | 3010 | ||

| Заместитель начальника Главного управления (вопросы автоматизации) | Поляков Андрей Алексеевич | 8-499-186-78-65 | 3040 | ||

| Главный бухгалтер – начальник отдела учета поступления и расходования средств | Безлепкина Вера Викторовна | 8-498-610-16-00 | |||

| Экономический отдел | Гроу Ирина Никитична | 8-498-610-16-02 | |||

| Отдел администрирования страховых взносов и взыскания задолженности | Морина Галина Евгеньевна | 8-499-189-17-30 | 3157 | ||

| Отдел по работе с обращениями граждан, застрахованных лиц, организаций и страхователей | Шуляков Андрей Сергеевич | 8-499-186-23-59 | 3246 | ||

| Отдел автоматизации | Петренко Алла Алексеевна | 8-499-186-55-92 | 3210 | ||

| Отдел организации социальных выплат | Саломатина Ольга Владимировна | 8-499-186-23-59 | 3203 | ||

| Отдел организации персонифицированного учета | Ильичева Юлия Вадимовна | 8-499-186-55-92 | 3050 | ||

| Отдел организации назначения и перерасчета пенсий | Николаева Надежда Григорьевна | 8-499-186-23-59 | 3192 | ||

| Отдел выплаты пенсий | Киселева Галина Владимировна | 8-499-189-17-30 | 3156 | ||

| Юридический отдел | Белякова Юлия Александровна | 8-499-189-21-05 | 3274 | ||

| Отдел кадров | Бабинцева Екатерина Владимировна | 8-498-610-16-05 | |||

| Общий отдел | Туркина Ирина Юрьевна | 8-499-186-39-06 | 3161 | ||

| АХО | Кузьменков Вадим Алексеевич | 8-499-186-39-06 | 3312 | ||

Группа по приему материнского (семейного) капитала | |||||

| Район обслуживания: | СВАО г. | ||||

| Адрес: | 127427, г . Москва, ул. Королева, д.32 | ||||

| Код города: | 8-495 | ||||

| Должность | ФИО | Городской телефон | Внутренний номер | ||

| Зам. начальника отдела | Махонина Ида Александровна | 639-49-15 639-22-81 | |||

| Район обслуживания: | г. Мытищи и Мытищинский р-н | ||||

| Адрес: | 141008, г . Мытищи, ул. Мира д. 18 | ||||

| Код города: | 8-495 | ||||

| Должность | ФИО | Городской телефон | Внутренний номер | ||

| Главный специалист-эксперт | Подкауро Людмила Васильевна | 586-42-98 | |||

Управление № 1 | |||||

| Район обслуживания: | Кировский (Отрадное, Бутырский, Марфино, Марьина роща, Шереметьево, Южное Медведково, Северное Медведково, Алтуфьево) | ||||

| Адрес: | 129344, г . Москва, ул. Енисейская, д.2, стр. 2 Москва, ул. Енисейская, д.2, стр. 2 | ||||

| Код города: | 8-499 | ||||

| Факс: | 470-60-10 | ||||

| Должность | ФИО | Городской телефон | Внутренний номер | ||

| Начальник Управления | Савилова Ольга Генриховна | 189-17-15 | 3300 | ||

| Зам. начальника Управления | Шепелева Татьяна Николаевна | 189-17-15 | 3290 | ||

| Зам. начальника Управления (по пенс.вопросам) | — | ||||

| Отдел оценки пенсионных прав застрахованных лиц | Гусева Светлана Николаевна | 189-17-15 | 3307 | ||

| Отдел автоматизации | Богачев Денис Сергеевич | 189-17-30 | 3159 | ||

| Отдел администрирования страховых взносов и взыскания задолженности | Леонова Ольга Михайловна | 189-15-96 | 3179 | ||

| Отдел персонифицированного учета | Даценко Вера Вадимовна | 189-17-15 | 3310 | ||

Пенсионный отдел «Отрадное» | |||||

| Район обслуживания: | Отрадное | ||||

| Адрес: | 127566, г . Москва, ул. Римского-Корсакова, д.1 Москва, ул. Римского-Корсакова, д.1 | ||||

| Код города: | 8-499 | ||||

| Начальник отдела | Асафова Марина Федоровна | 904-11-36 | 1109 | ||

| Зам. начальника отдела | Шаповалова Татьяна Валерьевна | 904-11-36 | 1109 | ||

Пенсионный отдел «Бутырский» | |||||

| Район обслуживания: | Бутырский, Марфино | ||||

| Адрес: | 127322, Москва, ул. Милашенкова, д.12 Д | ||||

| Код города: | 8-495 | ||||

| Должность | ФИО | Городской телефон | Внутренний номер | ||

| Начальник отдела | Шакерова Эльмира Алиевна | 610-41-72 | 3204 | ||

| Зам. начальника отдела | Сорокина Елена Дмитриевна | 610-01-40 | 3212 | ||

Пенсионный отдел «Марьина роща» | |||||

| Район обслуживания: | Марьина Роща | ||||

| Адрес: | 127521, Москва, Шереметьевская ул. , д. 37/1 , д. 37/1 | ||||

| Код города: | 8-495 | ||||

| Должность | ФИО | Городской телефон | Внутренний номер | ||

| Начальник отдела | Юрасова Лариса Михайловна | 618-01-03 | 2205 | ||

| Зам. начальника отдела | Хомягина Татьяна Александровна | 618-02-22 | 2203 | ||

Пенсионный отдел «Южное Медведково» | |||||

| Район обслуживания: | Южное Медведково | ||||

| Адрес: | 127224, Москва, проезд Шокальского, д. 3, корп. 2 | ||||

| Код города: | 8-495 | ||||

| Должность | ФИО | Городской телефон | Внутренний номер | ||

| Начальник отдела | Пахомова Екатерина Борисовна | 798-18-93 | |||

Зам. начальника отдела начальника отдела | Шеина Раиса Васильевна | 798-18-93 | 4211 | ||

Пенсионный отдел «Северное Медведково» | |||||

| Район обслуживания: | Северное Медведково | ||||

| Адрес: | 127224, Москва, ул. Грекова, д. 7 | ||||

| Код города: | 8-495 | ||||

| Должность | ФИО | Городской телефон | Внутренний номер | ||

| Начальник отдела | Арестова Валентина Владимировна | 8-499-472-94-70 656-95-91 | 4204 | ||

| Зам. начальника отдела | Стыценко Людмила Николаевна | 656-96-15 | 4206 | ||

Пенсионный отдел «Алтуфьево» | |||||

| Район обслуживания: | Алтуфьево | ||||

| Адрес: | 127410, Москва, ул. Стандартная д. 15 | ||||

| Код города: | 8-499 | ||||

| Должность | ФИО | Городской телефон | |||

| Начальник отдела | Черняева Ирина Николаевна | 901-08-97 | |||

Зам. начальника отдела начальника отдела | Горланова Марина Юльевна | 901-08-97 | |||

Управление № 2 | |||||

| Район обслуживания: | Останкинский, Ростокино, Алексеевский, Лианозово, Бибирево, пос. Северный | ||||

| Адрес: | 129344, г . Москва, ул. Енисейская, д.2, стр. 2 | ||||

| Код города: | 8-499 | ||||

| Факс: | (495) 470-60-10 | ||||

| Должность | ФИО | Городской телефон | Внутренний номер | ||

| Начальник Управления | Фадеева Софья Владимировна | 189-16-12 | 3272 | ||

| Зам. начальника Управления | Сизова Татьяна Васильевна | 189-41-67 | 3311 | ||

| Зам. начальника Управления (по пенс.вопросам) | Садовникова Анна Викторовна | 186-23-59 | 3162 | ||

| Отдел оценки пенсионных прав застрахованных лиц | Блинова Надежда Сергеевна | 189-21-25 | 3197 | ||

| Отдел автоматизации | Макарова Елена Александровна | 189-17-30 | 3158 | ||

| Отдел администрирования страховых взносов и взыскания задолженности | Боровик Наталия Анатольевна | 189-41-67 | 3267 | ||

| Отдел персонифицированного учета | Кузнецовва Ирина Владимировна | 189-20-26 | 3256 | ||

Пенсионный отдел «Ростокино» | |||||

| Район обслуживания: | Ростокино | ||||

| Адрес: | 129226, г . Москва, ул. Селькохозяйственная, д. 16, кор. 1 Москва, ул. Селькохозяйственная, д. 16, кор. 1 | ||||

| Код города: | 8-495 | ||||

| Должность | ФИО | Городской телефон | |||

| Начальник отдела | Мамонов Сергей Викторович | 225-67-13 | |||

| Заместитель начальника отдела | Птицина Лидия Борисовна | 225-67-13 | |||

Пенсионный отдел «Алексеевский» | |||||

| Район обслуживания: | Алексеевский | ||||

| Адрес: | г. Москва, ул. Маломосковская, д.21, к. 4 | ||||

| Код города: | 8-495 | ||||

| Должность | ФИО | Городской телефон | |||

| Начальник отдела | Зверева Светлана Юрьевна | 500-33-95 | |||

| Заместитель начальника отдела | Дорошенко Екатерина Валерьевна | (499) 504-14-02 | |||

Пенсионный отдел «Лианозово» | |||||

| Район обслуживания: | Лианозово | ||||

| Адрес: | г. Москва, ул. Новгородская, д. 38 Москва, ул. Новгородская, д. 38 | ||||

| Код города: | 8-499 | ||||

| Должность | ФИО | Городской телефон | |||

| Начальник отдела | Петракова Екатерина Алексеевна | 908-00-31 | |||

| Зам. начальника отдела | Леонова Татьяна Михайловна | 908-00-34; 908-00-92 | |||

Пенсионный отдел «Бибирево» | |||||

| Район обслуживания: | Бибирево | ||||

| Адрес: | г. Москва, Шенкурский проезд, д. 11 | ||||

| Код города: | 8-499 | ||||

| Должность | ФИО | Городской телефон | |||

| Начальник отдела | Ткаченко Елена Владимировна | 747-88-24 | |||

| Зам. начальника отдела | Демченко Анна Юрьевна | 747-87-23 | |||

Пенсионный отдел «Северный» | |||||

| Район обслуживания: | поселок Северный | ||||

| Адрес: | г. Москва, Дмитровское шоссе, д. 165Д, корпус 1 Москва, Дмитровское шоссе, д. 165Д, корпус 1 | ||||

| Код города: | 499 | ||||

| Должность | ФИО | Городской телефон | |||

| Начальник отдела | Летуновская Ольга Юрьевна | 661-13-65 | |||

| Пенсионный отдел «Останкинский» | |||||

| Район обслуживания: | Останкинский Адрес: г. Москва, Звездный бульвар, д. 32 | ||||

| Код города: | 495 | ||||

| Начальник отдела | Лаврова Антонина Васильевна | 616-35-36 | |||

| Заместитель начальника отдела | — | 616-35-36 | |||

Управление № 3 | |||||

| Район обслуживания: | Бабушкинский, Свиблово, Лосиноостровский, Ярославский | ||||

| Адрес: | 129344, г . Москва, ул. Енисейская, д.2, стр. 2 Енисейская, д.2, стр. 2 | ||||

| Код города: | 8-499 | ||||

| Факс: | 470-60-10 | ||||

| Должность | ФИО | Городской телефон | Внутренний номер | ||

| Начальник Управления | Казиева Галина Ивановна | 189-42-72 | 3242 | ||

| Зам. начальника Управления | Попова Светлана Васильевна | 189-42-72 | 3218 | ||

| Зам. начальника Управления (по пенс.вопросам) | Федорова Людмила Сергеевна | 186-23-59 | 3162 | ||

| Отдел оценки пенсионных прав застрахованных лиц | Коновалова Валентина Юрьевна | 186-26-74 | 3195 | ||

| Отдел автоматизации | Макарова Татьяна Павловна | 189-17-30 | 3366 | ||

| Отдел администрирования страховых взносов и взыскания задолженности | Желтова Ирина Владимировна | 186-35-83 | 3217 | ||

| Отдел персонифицированного учета | Фомина Валентина Владимировна | 186-26-74 | 3207 | ||

Пенсионный отдел «Лосиноостровский» | |||||

| Район обслуживания: | Лосиноостровский | ||||

| Адрес: | г. Москва, ул. Челюскинская, д. 9 Москва, ул. Челюскинская, д. 9 | ||||

| Код города: | 8-499 | ||||

| Должность | ФИО | Городской телефон | |||

| Начальник отдела | Алексеева Тамара Ильинична | (499) 760-46-59 | |||

| Зам. начальника отдела | Корнюшкина Елена Генокентьевна | (495) 475-25-20 | |||

Пенсионный отдел «Ярославский» | |||||

| Район обслуживания: | Ярославский | ||||

| Адрес: | г. Москва, ул. Палехская, д.21 | ||||

| Код города: | 8-499 | ||||

| Должность | ФИО | Городской телефон | Внутренний номер | ||

| Начальник отдела | Савина Елена Евгеньевна | 182-93-27 | 1007 | ||

Зам. начальника отдела начальника отдела | Раппопорт Татьяна Петровна | 182-93-27 188-46-35 | 1008 | ||

Пенсионный отдел «Бабушкинский» | |||||

| Район обслуживания: | Бабушкинский | ||||

| Адрес: | 129344, г . Москва, ул. Енисейская, д.2, стр. 2 | ||||

| Код города: | 8-499 | ||||

| Должность | ФИО | Городской телефон | Внутренний номер | ||

| Начальник отдела | Кувардина Ирина Дмитриевна | 180-52-46 | 3325 | ||

| Зам. начальника отдела | Кузнецова Инна Владимировна | 180-52-46 | 3284 | ||

Пенсионный отдел «Свиблово» | |||||

| Район обслуживания: | Свиблово | ||||

| Адрес: | г. Москва, ул. Снежная, д. 17, корп. 2 | ||||

| Код города: | 8-495 | ||||

| Должность | ФИО | Городской телефон | |||

| Начальник отдела | Матусова Лариса Николаевна | 656-60-48 | |||

Зам. начальника отдела начальника отдела | Горбунова Марина Алексеевна | 656-60-13 | |||

Управление № 4 | |||||

| Район обслуживания: | Мытищинский район Московской области | ||||

| Адрес: | 141008 Московская область, г. Мытищи, у л. Мира, д.18 | ||||

| Код города: | 8-495 | ||||

| Факс: | 586-10-67 | ||||

| Должность | ФИО | Городской телефон | Внутренний номер | ||

| Зам. начальника Управления | Тихонова Светлана Анатольевна | 586-14-44 | 1104 | ||

| Отдел социальных выплат | Бавина Галина Юрьевна | 586-93-26 | |||

| Отдел автоматизации | Кучеренко Марина Геннадьевна | 586-93-26 | 1145 | ||

| Отдел выплаты пенсий | Мартыненко Аксана Михайловна | 586-12-63 | 1148 | ||

| Отдел назначения и перерасчета пенсий | Денисова Елена Всеволодовна | 586-10-65 | 1108 | ||

| Адрес: | 141021, Московская область, г. Мытищи, ул. Летная, д. 36 Мытищи, ул. Летная, д. 36 | ||||

| Факс | (498) 610-24-00 | ||||

| Должность | ФИО | Городской телефон | |||

| Начальник Управления | Федорова Марина Марковна | (498) 610-24-00 | |||

| Отдел администрирования страховых взносов и взыскания задолженности | Астраханцева Ирина Ивановна | (498) 610-24-01 | |||

| Отдел персонифицированного учета | Бакулина Лариса Юрьевна | (498) 610-24-02 | |||

| Отдел автоматизации Главного управления | Крылов Александр Александрович | (498) 610-24-13 | |||

| Отдел оценки пенсионных прав застрахованных лиц | Игнат Наталья Михайловна | (498) 610-24-03 | |||

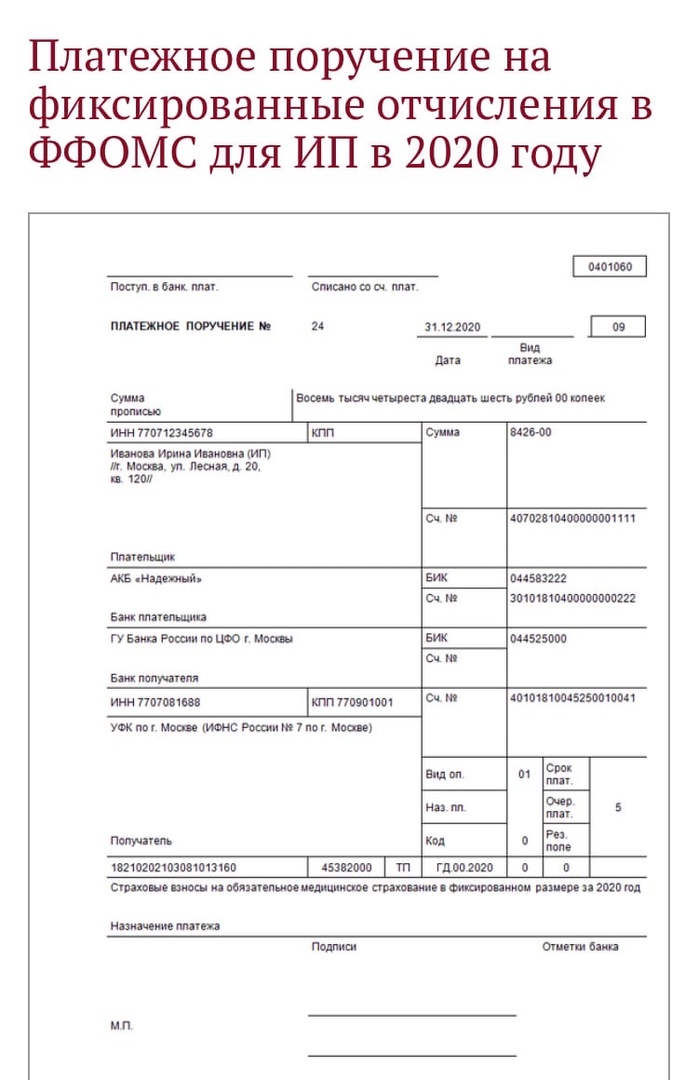

Платежное поручение в ПФР по страховым взносам в 2021 году для ИП: статус плательщика, образец заполнения

2021 – год сюрпризов для ИП. Очередное новшество коснулось страховых взносов. Теперь их принимает ИФНС, а не ПФР, что повлекло за собой и изменение самих платежек. Форма осталась прежней, но некоторые поля впору заполнять по усовершенствованным правилам. Так, статус плательщика ИП в платежном поручении в ПФР в 2021 году устарел, поменялись и КБК. Поля, в которых прописывались нули, теперь заполняются. Обо всем этом и многом другом читайте далее.

Так, статус плательщика ИП в платежном поручении в ПФР в 2021 году устарел, поменялись и КБК. Поля, в которых прописывались нули, теперь заполняются. Обо всем этом и многом другом читайте далее.

Новый получатель фиксированных страховых взносов – ИФНС

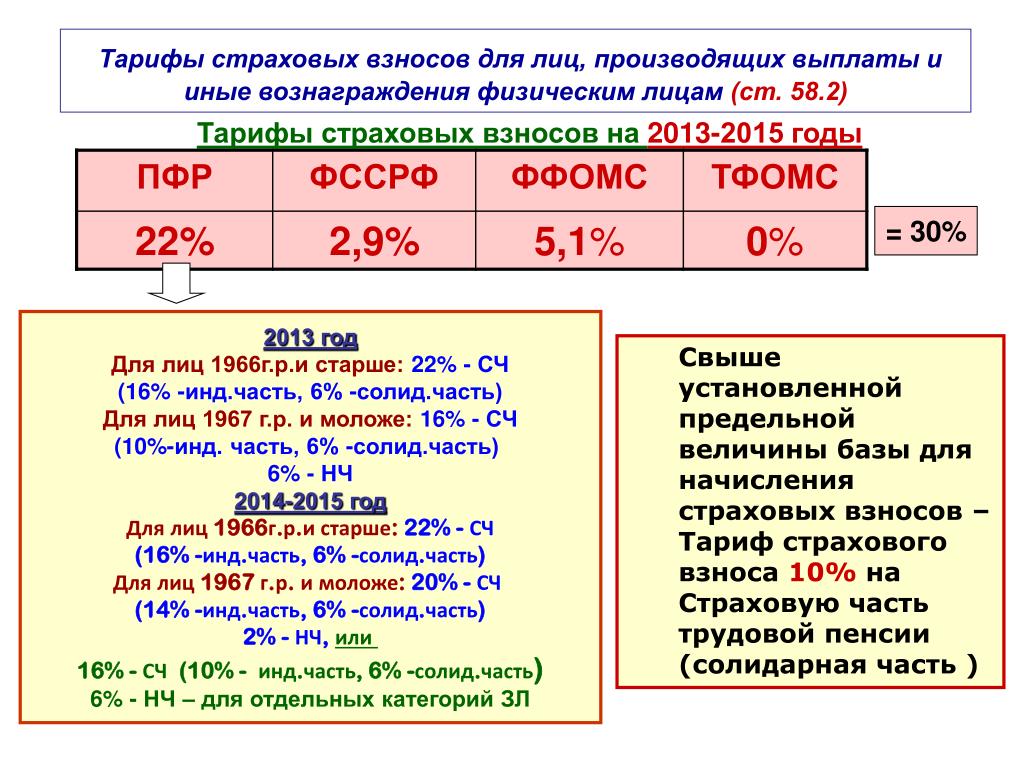

Передача администрирования сборов в федеральную налоговую инспекцию неудивительна. Еще до внедрения страховых взносов именно этот орган принимал платежи по единому социальному налогу, который ИП и организации платили за свое страхование и страхование сотрудников.

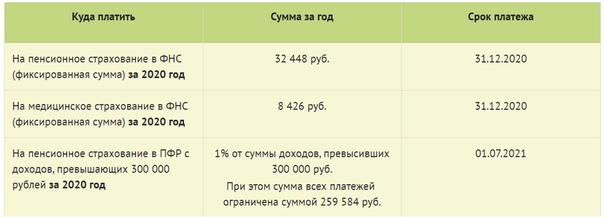

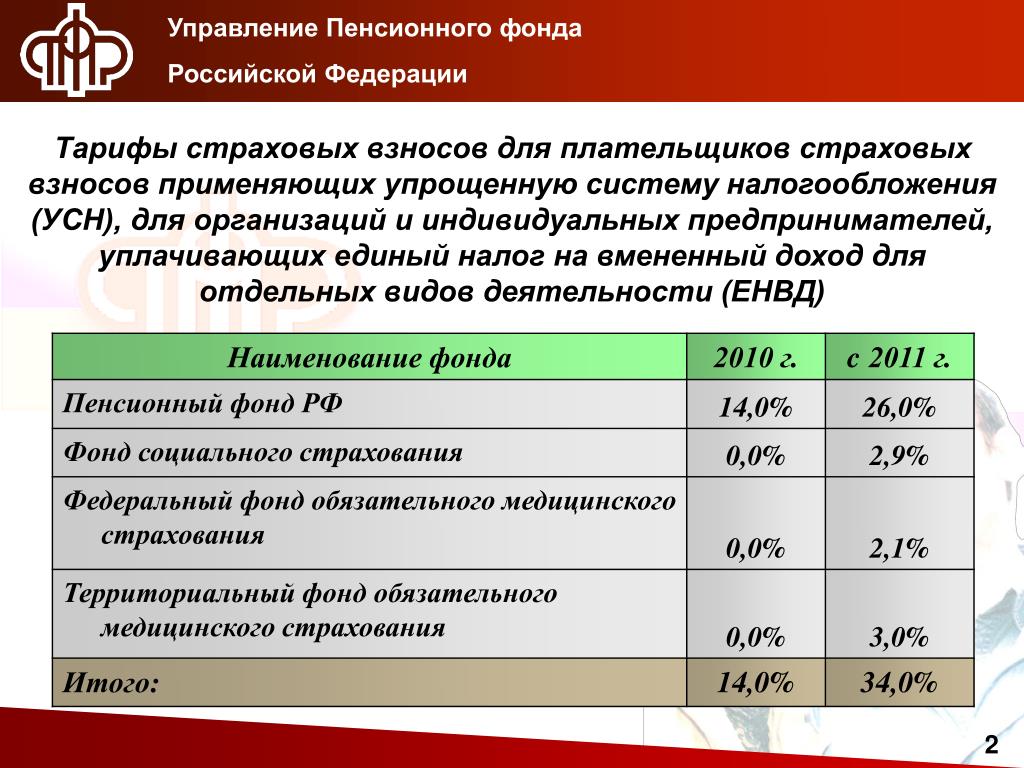

Когда же вместо ЕСН стали применять страховые взносы, было принято решение о формировании внебюджетных фондов, которые и занялись их сбором. Это всем знакомые ПФР, ФФОМС, ФСС. Они не справились со своей задачей, что подтверждается статистикой – с 2011 г. задолженность по пенсионным отчислениям превысила 200 млрд. Так что, идея вернуть сбор взносов под контроль налоговой напрашивалась сама собой.

Теперь по постановлению правительства РФ платежное поручение по страховым взносам в ПФР в 2021 году для ИП за себя составлять не нужно. Теперь сбор фиксированных выплат – удел налоговой службы.

ИФНС будет принимать следующие фиксированные страховые взносы:

- Пенсионные;

- Медицинские;

- Социальные (необязательные для предпринимателя).

В НК российской федерации добавлена глава номер 34, в которой закреплены как размеры взносов, так и порядок их оплаты. Поэтому кроме заполнения п/п с учетом изменений ни с какими неприятными новшествами ИП не столкнутся.

Что же касается платежки, то теперь в поле «Получатель» следует писать краткое название федерального казначейства и краткое наименование своей налоговой инспекции. Второе заключается в скобки. К примеру, УФК по г. Москве (ИФНС России №56 по г. Москве). Выбирать нужно инспекцию по месту жительства либо регистрации, а не ту, которая работает где-то поблизости.

youtube.com/embed/-Fn3zhPxbjY?feature=oembed» allowfullscreen=»»/>

Как узнать реквизиты своей ИФНС

Узнать платежные реквизиты своего казначейства можно на сайте ФНС на странице https://service.nalog.ru/addrno.do. Чтобы найти ее самостоятельно, нажмите на оранжевую кнопку с надписью «Сервисы» и выберите в выпадающем списке «Адрес, платежные реквизиты инспекции».

Поставьте галочку на ИП и введите адрес регистрации своего бизнеса. Если знаете номер своей инспекции, укажите его. Затем нажмите «Далее» и в окне отобразятся все реквизиты вашей ИФНС, актуальные на данный момент.

Через этот же сервис можно узнать ОКТМО.

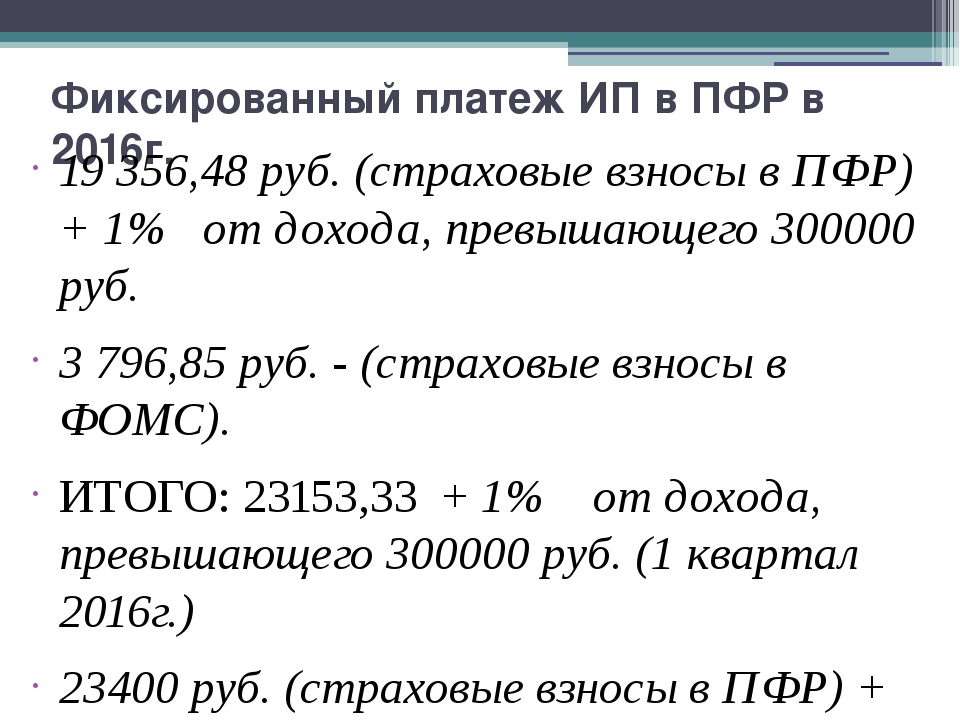

Новые КБК для фиксированных взносов

Здесь речь идет о фиксированных годовых сборах. То есть тех, которые предприниматели должны уплачивать всего 1 раз в год. Правда лучше перечислять такие платежи ежеквартально, чтобы уменьшить на них сумму авансовых перечислений.

Пенсия, медицинские и, если предприниматель решил оплатить их по собственной воле, социальные сборы за 2021 следует вносить по новым КБК. За предыдущий – по старым. Наглядно сравнить КБК можно в таблице:

Новые КБК для дополнительных страховых сборов

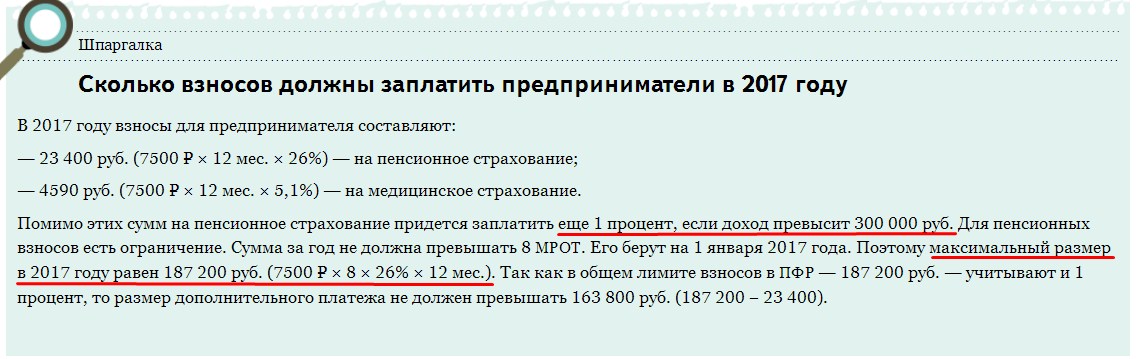

Когда доходы индивидуального предпринимателя превышают фиксированные 300 тыс., он должен доплатить в ИФНС средства в размере одного процента с превышения. Не со всей суммы, а с образовавшейся разницы между фактическим доходом и 300000. Так было всегда, только раньше этот налог уплачивался в ПФР.

КБК для взносов с превышения изменились. Также, как и в вышеописанном случае, если сбор вносится за прошлый год, КБК в бланк платежки пишутся старые, за новый – измененные. Посмотреть их можно в таблице:

Есть еще один нюанс по КБК для страховых взносов:

- Если сборы оплачиваются за 2020, то КБК для простых взносов и с превышения пишутся разные.

- Если за 2021 – одинаковые.

Новый статус ИП в платежке на страховые взносы в 2021 году

Неважно какой взнос вы оплачиваете, обязательный страховой или дополнительный со сверхдохода, указывайте статус плательщика 09. В приказе Минфина от ноября 2013 он значится как статус плательщика взносов с доходов предпринимателя.

В приказе Минфина от ноября 2013 он значится как статус плательщика взносов с доходов предпринимателя.

Поля под названиями «Основание выплаты», «Налоговый период» теперь заполняются. Вместо привычных нулей в первом укажите «ТП» для взносов за 2021 год или «ЗД» для сборов за прошлый. А во втором – «ГД.00.2021» если вносите платежи за период этого года или «ГД.00.2020» если вносите пошлину за период прошлого.

Образец п/п в ПФР в 2021 году для ИП без работников

Чтобы наглядно убедиться, что практически ничего в п/п не поменялось, рассмотрим образец заполнения платежки в ПФР по фиксированному платежу для ИП за себя в 2021 году. А точнее уже не в пенсионный фонд, а в ИФНС.

Инструкция по заполнению п/п для уплаты страховых сборов:

- Поля «Поступило» и «Списано» – здесь отметки ставит сам банк, плательщики их не заполняют.

- «Платежное поручение №» – поставьте номер, который вы присвоили своему п/п.

- «Дата» – день, месяц и год, когда вы закончили формировать п/п. Строго в таком порядке.

- «Вид платежа» – здесь укажите способ оплаты: «Электронно», «Срочно», «Почтой» или ничего не пишите, если решили посетить банк лично.

- В квадрате в правом углу указываем статус 09.

- «Сумма» и «сумма прописью» – укажите сумму платежа и прописью, и цифрами.

- «ИНН» – для предпринимателей это 12 цифр.

- «КПП» – предприниматели данное поле не заполняют.

- «Плательщик» – укажите такое же наименование, как в регистрации ИП.

- «Сч. №» – здесь напишите номер своего счета, с которого будете платить страховой взнос.

- «Банк плательщика» – название банка, где зарегистрирован ваш счет.

- «БИК» – БИК этого банка.

- «Сч. №» – его корреспондентский счет.

- «Банк получателя» – впишите туда наименование банка, в открыт счет вашей инспекции.

- БИК этого банка.

- «Сч. №» – не заполняем.

- «Получатель» – название вашего налогового органа.

- «Сч. №» – номер его счета.

- «Вид операции» – впишите 01. Этот номер означает налоговое поручение.

- «Очередность платежа» – всегда ставится цифра 5.

- «Код» — 0.

Внизу имеется еще 7 полей. Внесите в них сведения в следующем порядке:

- КБК;

- ОКТМО;

- Основание для платежа: ТП – если это текущий платеж, ЗД – доплата за прошедшие периоды по проверенным расчетам, АП – по акту проверки налоговой, ТР – по требованию федеральной налоговой службы.

- Период оплаты: МС.01.2021 – ежемесячная плата страховых взносов, КВ.01.2021 – добавка по уточненным цифрам, ГД.01.2021 – пошлина по решению проверки из налоговой.

- Номер п/п – 0. Или иной, который обозначен на решении проверки.

- Дата – 0. И снова, если страховой взнос вносится как доплата или по решению ИФНС, укажите ту дату, когда это решение было принято.

- Следующее поле пропускаем.

- А в конце, в большой ячейке, пишем назначение платежа.

- В завершение ставится печать ИП, если она есть.

Скачать образец заполнения платежного поручения по страховым взносам в ПФР (пенсионный фонд) в 2021 году для ИП за себя можно здесь

Где сформировать платежку – онлайн заполнение

Если раньше сформировать платежку в ПФР для ИП можно было в специальном сервисе на сайте самого ПФР, то теперь такой функции там нет. За ненадобностью, ведь вся ответственность за взносы легла на налоговую. А вот на сайте ИФНС такая рабочая опция появилась.

Рассмотрим пример, как составляется бывшая некогда платежка в пенсионный фонд в 2021 году для ИП без работников на сайте ФНС https://service.nalog.ru/payment/payment.html:

- Заходим в сервис «Заполнение платежного документа».

- Вводим код ИФНС, жмем далее.

- Выбираем наименование своего муниципального учреждения, переходим далее.

- В выпадающей сроке нажимаем на «Платежное поручение».

- Затем тип платежа «Уплата налога, сбора, взноса».

- Вписываем КБК, жмем далее.

- Нажимаем на статус плательщика 01. Там тоже будет выпадающая строка.

- Выбираем основание платежа, к примеру, ТП.

- Нужный налоговый период и снова далее.

- Появится строка «Дата подписи декларации». Набираем, если знаем. Если нет, пусть пустует.

- Сейчас перед нами «Очередность платежа», проставляем 5.

- Затем следует заполнить строки для ИНН, реквизиты, ИПП, сумму страхового взноса.

- Вот и вся инструкция. Теперь все время жмем далее, и готовое п/п загрузится на компьютер.

В заполнении платежки на страховые взносы, как и прежде, нет ничего сложного, однако в 2021 году нужно быть чуточку внимательнее, чтобы не внести устаревшие данные.

Узнать регистрационный номер в ПФР онлайн

Каждое вновь зарегистрированное юридическое лицо автоматически ставить на учет в Пенсионном фонде РФ. При этом ему присваивается свой индивидуальный регистрационный номер в ПФР. Этот номер необходимо указывать при составлении и предоставлении отчетности, а также при уплате взносов. Регистрационный номер ПФР помогает сотрудникам пенсионного фонда распознать юридическое лицо.

В настоящее время при регистрации юридического лица ФНС автоматически направляет информацию о нем в ПФР и сотрудники фонда ставят юридическое лицо на учет. После постановки на учет ПФР по юридическому адресу организации направляет письмо-уведомление о постановке на учет. В среднем такие письма приходят через 3-4 недели. Но, по различным причинам, вовремя (иногда и вовсе) многие письма не доходят по получателя, что не позволяет им корректно составить и отправить необходимую отчетность.

Как узнать свой регистрационный номер в ПФР?

Узнать свой регистрационный номер в ПФР можно несколькими способами:

Первые два способа наиболее продолжительны по времени, поскольку не всегда возможно дозвониться в пенсионный фонд, особенно в отчетный период, когда «горят» сроки сдачи отчетности. Чтобы самостоятельно посетить свое отделение пенсионного фонда тоже понадобиться немало времени. Огромные очереди в этих инстанциях никто не отменял.

Чтобы самостоятельно посетить свое отделение пенсионного фонда тоже понадобиться немало времени. Огромные очереди в этих инстанциях никто не отменял.

Третий способ наиболее быстрый и займет у Вас от 10 до 30 минут. Запросив электронную выписку из ЕГРЮЛ или ЕГРИП можно очень быстро и легко узнать свой регистрационный номер в ПФР, а также, к какому территориальному отделению относиться ваша организация.

Сведения о регистрационном номере вашей организации в ПФР появляются в Федеральной базе ЕГРЮЛ или ЕГРИП в среднем через 2-4 недели после государственной регистрации юридического лица. Т.е., заказав электронную выписку из ЕГРЮЛ / ЕГРИП, Вы уже через 10 – 30 минут будете знать свой номер в ПФР, а также, в каком отделении Фонда вы стоите на учете.

Регистрационный номер ПФР – расшифровка

Регистрационный номер ПФР состоит из 12 цифр, разделенных на три блока:

Пример регистрационного номера юридического лица в ПФР:

- ХХХ-ХХХ-ХХХХХХ

- 087-801-123456

Первые три цифры указывают на принадлежность организации к определенному региону РФ (в примере, 087 означает принадлежность к Москве).

Вторые три цифры указывают на принадлежность к определенному району региона.

Последние шесть цифр – регистрационный номер организации в конкретном Управлении Пенсионного фонда (на учете в котором она состоит).

| Команда или действие | Назначение | |||

|---|---|---|---|---|

| Шаг 1 | включить Пример: Маршрутизатор> включить | Включает привилегированный режим EXEC.

| ||

| Шаг 2 | настроить терминал Пример: Маршрутизатор # настроить терминал | Переход в режим глобальной конфигурации. | ||

| Шаг 3 | ip sla монитор ответчик Пример: Маршрутизатор (конфигурация) # ip sla monitor ответчик | Включает ответчик IP SLA. | ||

| Шаг 4 | выход Пример: Маршрутизатор (конфигурация) # выход | Выход из режима глобальной конфигурации и возврат в привилегированный режим EXEC. | ||

| Шаг 5 | Перейдите к сетевому устройству, которое является главным контроллером PfR. | – | ||

| Шаг 6 | включить Пример: Маршрутизатор> включить | Включает привилегированный режим EXEC.

| ||

| Шаг 7 | настроить терминал Пример: Маршрутизатор # настроить терминал | Переход в режим глобальной конфигурации. | ||

| Шаг 8 | pfr-map имя-карты порядковый-номер Пример: Маршрутизатор (конфигурация) # pfr-map TARGET_MAP 10 | Переходит в режим конфигурации карты PfR, чтобы настроить карту PfR для применения политик к выбранным IP-префиксам.

| ||

| Шаг 9 | соответствует IP-адресу {список доступа имя-списка доступа | список-префиксов имя-списка-префиксов} Пример: Маршрутизатор (config-pfr-map) # соответствует списку доступа IP-адресов VOICE_ACCESS_LIST | Ссылается на расширенный список доступа IP или префикс IP в качестве критерия соответствия в карте PfR.

| ||

| Шаг 10 | установить IP-адрес типа активного зонда [номер целевого порта] [имя-кодека-кодека] Пример: Router (config-pfr-map) # установить джиттер активного зонда 10. | Создает запись пункта набора для назначения целевого префикса для активного зонда.

| ||

| Шаг 11 | установить частоту датчика в секундах Пример: Маршрутизатор (config-pfr-map) # установить частоту зонда 10 | Создает запись раздела set для установки частоты активного зонда PfR.

| ||

| Шаг 12 | установить максимум порога джиттера Пример: Маршрутизатор (config-pfr-map) # установить порог джиттера 20 | Создает запись раздела set для настройки порогового значения дрожания.

| ||

| Шаг 13 | set mos {порог минимального процента в процентах} Пример: Маршрутизатор (config-pfr-map) # установить порог mos 4.0 процентов 30 | Создает запись раздела set для настройки пороговых значений MOS и процентных значений, используемых для принятия решения о выборе альтернативного выхода.

| ||

| Шаг 14 | установить разрешение {значение приоритета стоимости | процент отклонения значения приоритета задержки | процент отклонения значения приоритета джиттера | процент отклонения значения приоритета потери | процент отклонения значения приоритета mos | значение приоритета диапазона | процент отклонения значения приоритета использования} Пример: Маршрутизатор (config-pfr-map) # set resolve jitter priority 1 variance 10 | Создает запись раздела set для настройки приоритета политики или разрешения конфликтов политик.

| ||

| Шаг 15 | установить разрешение в процентах отклонения значения приоритета Пример: Маршрутизатор (config-pfr-map) # set resolve mos priority 2 variance 15 | Создает запись раздела set для настройки приоритета политики или разрешения конфликтов политик.

| ||

| Шаг 16 | установить задержку {относительный процент | максимальное пороговое значение} Пример: Маршрутизатор (config-pfr-map) # установить порог задержки 100 | Создает запись раздела set для настройки порога задержки.

| ||

| Шаг 17 | выход Пример: Маршрутизатор (config-pfr-map) # exit | Выход из режима конфигурации карты PfR и возврат в режим глобальной конфигурации. | ||

| Шаг 18 | pfr master Пример: Маршрутизатор (конфигурация) # pfr master | Переходит в режим настройки главного контроллера PfR для настройки маршрутизатора в качестве главного контроллера.

| ||

| Шаг 19 | policy-rules имя-карты Пример: Маршрутизатор (config-pfr-mc) # правила-политики TARGET_MAP | Применяет конфигурацию из карты PfR к конфигурации главного контроллера в режиме конфигурации главного контроллера PfR.

| ||

| Шаг 20 | конец Пример: Маршрутизатор (config-pfr-mc) # end | Выход из режима конфигурации главного контроллера PfR и вход в привилегированный режим EXEC. | ||

| Шаг 21 | показать основные активные зонды pfr [приложение | принудительно] Пример: Router # show pfr master active-probes принудительно | Отображает информацию о подключении и состоянии активных датчиков на главном контроллере PfR.

| ||

| Шаг 22 | показать главную политику pfr {порядковый-номер | имя-политики | default} Пример: Маршрутизатор # показать главную политику pfr TARGET_MAP | Отображает параметры политики на главном контроллере PfR.

|

Performance Routing (PfR) — Cisco

Маршрутизация трафика приложений более эффективно

Performance Routing (PfR) обеспечивает интеллектуальное управление маршрутом для маршрутизации с учетом приложений через глобальную сеть.PfR предоставляет:

- Динамический выбор оптимального пути для бизнес-политик на основе приложений

- Балансировка нагрузки на основе приложений по путям для полного использования полосы пропускания с улучшенной доступностью сети

PfRv3 отслеживает производительность приложений для каждого потока и применяет полученные знания для выбора наилучшего пути для этого приложения. С помощью интеллектуального интеллектуального зонда потоки контролируются пассивно; зонды отправляются только тогда, когда это особенно необходимо для дальнейшего повышения эффективности.PfRv3 эффективно распределяет нагрузку между путями, обеспечивая лучшее SLA на уровне приложений.

PfRv3 представляет третье поколение усовершенствований возможностей интеллектуального управления трактом Cisco. Он отличается простой централизованной конфигурацией; улучшенный мониторинг приложений; более высокая шкала; и более быстрое схождение.

ИнновацииPfRv3 включают введение корпоративных доменов, возможность оркестрации сервисов в сети, которая обеспечивает централизованную настройку, автоматическое обнаружение и выделение ресурсов одним касанием.Просто определите домен, настройте узловой сайт, а остальное сделает PfRv3.

Преимущества:

- Снижение операционных расходов WAN

- Полное использование всей полосы пропускания WAN за счет эффективного распределения трафика в зависимости от нагрузки, стоимости канала и предпочтения пути

- Повышенная производительность приложений благодаря выбору наилучшего пути для каждого приложения на основе измерений задержки, потерь и джиттера

- Повышенная доступность приложения

- Простая установка

PfR — это технология интеллектуального управления маршрутом для Cisco Intelligent WAN, основанная на четырех компонентах:

- Транспортно-независимая конструкция

- Интеллектуальное управление траекторией

- Оптимизация приложений

- Высоконадежное соединение

Cisco Performance Routing (PfR), пример

Performance Routing (PfR) дополняет традиционные технологии маршрутизации за счет использования интеллекта инфраструктуры Cisco IOS для повышения производительности и доступности приложений.PfR может выбрать лучший путь для каждого приложения на основе расширенных критериев, таких как достижимость, задержка, потери, джиттер и средняя оценка мнения (MOS).

PfR также может улучшить доступность приложений за счет динамической маршрутизации сетевых проблем, таких как черные дыры и отключения, которые традиционная IP-маршрутизация может не обнаружить. Кроме того, интеллектуальная возможность балансировки нагрузки PfR может оптимизировать выбор пути на основе использования канала или цены на канал.

Некоторые из сценариев, которые вы можете создать, описаны по ссылкам ниже

Корпоративные решения для интрасети :

Интернет-решения :

В этом примере мы продемонстрируем перенаправление трафика IP-телефона Cisco Video на основе критериев дрожания.

Настройка выглядит следующим образом:

Мы используем функции ip sla маршрутизатора для проверки поведения джиттера канала WAN между маршрутизаторами 3925 и 2921-1.

Как только Джиттер превысит пороговое значение, голосовой / видеотрафик будет перенаправлен на альтернативный канал.

(Примечание: вы можете разрешить весь другой трафик по ухудшенному каналу)

На следующем видео показано влияние джиттера на телефон и реакцию на Pfr (время, конечно, можно настроить).

.

.

Как упоминалось в видео, вы увидите изменение в поведении маршрутизации, например, мы возьмем выходной сигнал с маршрутизатора 2921-1:

-Sep 3 17: 16: 19.358:% PFR_MC-5-ROUTE_EVENT: 50% классов трафика, контролируемых с помощью политики VIDEO_VOICE 10, НЕ НЕПОЛИЧНЫ (процент регистрации триггеров равен 30%)

-Sep 3 17: 17: 19.382:% PFR_MC-5-ROUTE_EVENT: 100% классов трафика, контролируемых политикой VIDEO_VOICE 10, НЕПОЛИЧНЫ (процент регистрации триггеров равен 30%)

— 3 сен 17:17:49.302:% PFR_MC-6-OOP_ACTIVE_MODE: измерение относительной краткосрочной задержки не соответствует политике. Префикс приложения 10.0.63.11/32 N 17 [16384, 65535] [16384, 65535], задержка 13, BR 10.0.62.34, i / f Gi0 / 1, относительное изменение 225, предыдущее BR Неизвестно i / f Неизвестно

-Sep 3 17: 17: 49.502:% PFR_MC-6-ROUTE_EVENT_INFO: Префикс приложения 10.0.63.11/32 N 17 [16384, 65535] [16384, 65535]: маршрут изменен на BR 10.0.62.34, i / f Gi0 / 2, из-за критерия джиттера. Вне политической причины: критерии отсрочки

<- Маршрут внедрен в маршрутизатор 2921-1 для IP-телефона.11 (PBR)

Ниже вы можете найти ключевые команды для настройки вышеупомянутой установки и некоторые команды show для иллюстрации.

.

Дополнительные примеры см. На:

Cisco 3925 ISRG2:!

брелок key1

<- Для безопасной связи между мастером и границей

ключ 1

брелок cisco

!

мастер pfr

правила-политики VIDEO_VOICE

<- Определены конкретные правила для конкретного приложения

лесозаготовка

!

граница 10.0.62.13 брелок key1

интерфейс GigabitEthernet0 / 0 внешний

первичная группа ссылок

<- Определение группы ссылок, может быть любое имя, связанное с картами pfr

интерфейс GigabitEthernet0 / 1,63 внутренний

!

граница 10.0.62.17 брелок key1

интерфейс GigabitEthernet0 / 0 внешний

вторичная группа звеньев

интерфейс GigabitEthernet0 / 1.63 внутренний

!

нет обучения

<- Обучение отключено

!

!

бордюр

локальный Loopback1

главный 10.0.62.13 брелок key1

интерфейс источника адреса активного датчика Loopback1

!

!

!

интерфейс Loopback1

IP-адрес 10.0.62.13 255.255.255.252

!

интерфейс GigabitEthernet0/0

IP-адрес 10.0.61.2 255.255.255.240

дуплекс авто

скорость авто

!

интерфейс GigabitEthernet0/1

без IP-адреса

дуплекс авто

скорость авто

!

интерфейс GigabitEthernet0 / 1,63

инкапсуляция dot1Q 63

IP-адрес 10.0.63.3 255.255.255.0

в режиме ожидания 1 ip 10.0,63,1

режим ожидания 1, приоритет 150

режим ожидания 1 приоритет

!

!

интерфейс GigabitEthernet1 / 0

IP-адрес 10.0.62.45 255.255.255.252

!

!

роутер eigrp 1

сеть 10.0.61.0 0.0.0.15

….

!

маршрутизатор bgp 65002

bgp журнал изменений соседа

сосед 192.168.0.2 удаленный как 65001

!

Семейство адресовipv4

Сеть10.0.63.0 маска 255.255.255.0

сосед 192.168.0.2 активировать

семейство адресов выхода

!

!

IP-список доступа расширенный VOICE_VIDEO_ACCESS_LIST

разрешить udp любой диапазон 16384 65535 хост 10.0.6.155 диапазон 16384 65535

разрешить udp любой диапазон 16384 65535 хост 10.0.6.158 диапазон 16384 65535

!

ip sla автоматическое обнаружение

IP-ответчик sla

<- также ответчик IP SLA, чтобы отвечать на зонды 2921-1

ip sla включить оповещения о реакции

!

!

!

пфр-карта VIDEO_VOICE 10

соответствует списку доступа класса трафика VOICE_VIDEO_ACCESS_LIST

<- Соответствие голосового и видео трафика

установить режим монитора быстро

<- Выбрано быстрое переключение при отказе

установить разрешение отклонения приоритета 1 джиттера 5

установить отклонение приоритета 2 задержки разрешения 50

установить отклонение приоритета 3 потери разрешения 50

установить порог джиттера 100

установить джиттер активного датчика 10.0.62.34 целевой порт 3050

<- Активный пробник джиттера

установить частоту датчика 5

установить вторичный резервный первичный блок связи

<- резервная группа ссылок (имя первичной и вторичной может быть любым)

!

Плоскость управления

!

.

Граничный маршрутизатор 2921-2.

….

брелок key1

ключ 1

брелок cisco

!

!

!

бордюр

локальный шлейф 1

мастер 10.0.62.13 брелок key1

интерфейс источника адреса активного датчика Loopback1

<- Используется шлейф в качестве источника для пакетов пробника джиттера

!

интерфейс Loopback1

IP-адрес 10.0.62.17 255.255.255.252

!

!

интерфейс GigabitEthernet0/0

описание интерфейса WAN

IP-адрес 10.0.62.6 255.255.255.252

дуплекс авто

скорость авто

!

интерфейс GigabitEthernet0/1

без IP-адреса

дуплекс авто

скорость авто

!

интерфейс GigabitEthernet0 / 1.63

инкапсуляция dot1Q 63

IP-адрес 10.0.63.2 255.255.255.0

в режиме ожидания 1 IP 10.0.63.1

режим ожидания 1 приоритет

!

роутер eigrp 1

сеть 10.0.62.4 0.0.0.3

…

Перед изменением джиттера выполняем команду show с главного контроллера:

3925 # магазин pfr master

Состояние OER: ВКЛЮЧЕНО и АКТИВНО

Статус соединения: УСПЕШНО, ПОРТ: 3949

Версия: 3.3

Количество пограничных маршрутизаторов: 2

<- Главный контролирует 2 пограничных маршрутизатора

Количество выходов: 2

Количество контролируемых префиксов: 4 (макс. 5000)

Максимальное количество префиксов: всего 5000 выучить 2500

Количество префиксов: всего 4, узнать 0, cfg 4

Соответствие требованиям PBR

Nbar Статус: неактивен

Статус границы ВВЕРХ / ВНИЗ AuthFail Версия ВНИЗ Причина <- Оба пограничных маршрутизатора активны

10.0,62,17 АКТИВНЫЙ ВВЕРХ 1w5d 0 3,3

10.0.62.13 АКТИВНОЕ ВВЕРХ 1w5d 0 3,3

….

Параметры политики по умолчанию:

отсрочка 90

задержка относительно 50

прижим 90

периодический 90

частота зонда 56

количество пакетов пробников джиттера 100

режим управления маршрутом

режим монитора как

убыток родственник 10

порог джиттера 1000

Порогмос 3. — префикс запрещен

DstPrefix Appl_ID Dscp Prot SrcPort DstPort SrcPrefix

Флаги Состояние Время CurrBR CurrI / F Протокол

РАЗРЕШЕННЫЙ ПАСПОРТ ПАСПОРТ ПАСПОРТ EBw IBw

ActSDly ActLDly ActSUn ActLUn ActSJit ActPMOS ActSLos ActLLos

——————————————————————————–

10.0.6.155 / 32 N N udp 16384-65535 16384-65535 0.0.0.0/0

НЕПОЛИТИКА @ 6 10.0.62.13 Gi0 / 0 PBR

У У 0 0 0 0 0 0

2 2 0 0 0 0 0 0

10.0.6.158/32 N N udp 16384-65535 16384-65535 0.0.0.0/0

INPOLICY @ 37 1 0.0,62,13 Gi0 / 0 PBR

<- Обнаружено приложение в политике, выходящей из GE 0/0

У У 0 0 0 0 178 178

2 2 0 0 0 0 0 0

Активный зонд:

sho pfr master active-probes принудительный:

Главный контроллер OER активные датчики

Border = Граничный маршрутизатор, на котором запущен этот зонд

Политика = Принудительная цель настроена в соответствии с этой политикой

Тип = Тип зонда

Target = Целевой адрес

TPort = целевой порт

N — Не применимо

Следующие принудительные датчики работают:

Тип политики пограничного состояния Целевой TPort Dscp

10.0.62.17 ACTIVE 10 джиттер 10.0.62.34 3050 по умолчанию

10.0.62.13 ACTIVE 10 джиттер 10.0.62.34 3050 по умолчанию

После перенаправления движения. Используйте другую команду sho, чтобы проиллюстрировать на 3925:

sho pfr master traffic-class производительность

================================================= ============

… ..

Трафик-класс:

Префикс назначения: 10.0.6.158 / 32 Исходный префикс: 0.0.0.0/0

Порт назначения: 16384-65535 Порт источника: 16384-65535

DSCP: N Протокол: UDP

Название приложения: N / A

Общий:

Состояние управления: контролируется с помощью PBR

Статус класса трафика: НЕПОЛИТИКА

Токовый выход: BR 10.0.62.17 интерфейс Gi0 / 0, выключатель связи отсутствовал

Время на текущем выходе: 0d 0: 8: 2

Время, оставшееся в текущем состоянии: @ 59 секунд

Тип класса трафика: Настроенный

Неправильная конфигурация: Нет

Последнее событие вне политики:

Нет события, выходящего за рамки политики

Средняя пассивная производительность Текущий выход: (Среднее значение за последние 5 минут)

Недоступен: 0% — Порог: 50%

Задержка: 0% — Порог: 50%

Потеря: 0% — Порог: 10%

Egress BW: 1033 кбит / с

Ingress BW: 1030 kbps

Время с момента последнего обновления: 0d 0: 0: 28

Средняя активная производительность Текущий выход: (Среднее значение за последние 5 минут)

Недоступен: 0% — Порог: 50%

Джиттер: 0 мс — Порог: 10000 мс

Задержка: 80% — Порог: 50%

Потеря: 0% — Порог: 10%

Последнее решение решателя:

BR Порог производительности Причина состояния интерфейса

————— ———————————————–———

10.0.62.13 Gi0 / 0 Устранение джиттера Н / Д Н / Д

10.0.62.17 Gi0 / 0 Джиттер на лучшем выходе Н / Д Н / Д

.

Центральный маршрутизатор 2921-1.

(с включенным pfr)

!

!

брелок key2

ключ 1

брелок cisco

!

!

мастер pfr

правила-политики VIDEO_VOICE

лесозаготовка

!

граница 10.0.62.34 брелок key2

<- На этот раз только 1 пограничный маршрутизатор с 2 внешними интерфейсами

интерфейс GigabitEthernet0 / 2 внешних

вторичная группа ссылок

интерфейс GigabitEthernet0 / 1 внешний

Процент использования max-xmit 100

первичная группа ссылок

интерфейс GigabitEthernet0 / 0 внутренний

!

нет обучения

…

!

бордюр

локальный GigabitEthernet0/0

мастер 10.0.62.34 брелок для ключей 2

!

!

интерфейс Loopback0

IP-адрес 10.0.62.37 255.255.255.252

!

интерфейс GigabitEthernet0/0

IP-адрес 10.0.62.34 255.255.255.252

дуплекс полный

скорость 1000

!

интерфейс GigabitEthernet0/1

IP-адрес 10.0.61.1 255.255.255.240

дуплекс авто

скорость авто

!

интерфейс GigabitEthernet0 / 2

IP-адрес 10.0,62,5 255,255,255,252

задержка 20

дуплекс авто

скорость авто

!

!

роутер eigrp 1

сеть 10.0.61.0 0.0.0.15

….

!

!

IP-список доступа расширенный VOICE_VIDEO_ACCESS_LIST

разрешить udp любой диапазон 16384 65535 хост 10.0.63.11 диапазон 16384 65535

!

ip sla автоматическое обнаружение

IP-ответчик sla

ip sla включить оповещения о реакции

!

!

!

пфр-карта VIDEO_VOICE 10

соответствует списку доступа класса трафика VOICE_VIDEO_ACCESS_LIST

<- На этот раз ip-телефон.11

установить режим управления маршрутом

установить режим монитора быстро

установить разрешение отклонения приоритета 1 джиттера 5

установить отклонение приоритета 2 задержки разрешения 50

установить отклонение приоритета 3 потери разрешения 50

установить порог джиттера 120

установить джиттер активного зонда 10.0.63.1 целевой порт 3050

установить частоту датчика 5

установить вторичный резервный первичный блок связи

!

…

Удачи!

Йохан Де Риддер

Нравится:

Нравится Загрузка…

СвязанныеВ рубрике: Сети без границ |

Cisco Performance Routing (PfR) / Optimized Edge Routing (OER)

Это сообщение в блоге является первым в серии, посвященной Performance Routing (PfR), ранее известной как Optimized Edge Routing (OER), которую я опубликую в ближайшие недели. Я решил осветить PfR в серии сообщений в блоге, а не в одном сообщении, поскольку PfR — очень мощная и полезная функция, которая использует возможности Cisco IOS, но в то же время PfR потенциально очень сложная и часто сбивающая с толку функция для настройки и устранения неполадок. .Попытка осветить PfR в одном сообщении в блоге была бы эквивалентом попытки осветить OSPF в одном сообщении в блоге. Фактически, если вы сравните Руководство по настройке OSPF IOS 12.4T с Руководством по настройке оптимизированной пограничной маршрутизации (OER), вы заметите, что документация OER почти на 35% больше.

ПРИМЕЧАНИЕ

В этом сообщении в блоге термин PfR будет использоваться вместо OER везде, где это возможно, поскольку Cisco начала ограничивать терминологию и команды OER с IOS 15.0.

Основное внимание в этих сообщениях в блоге будет уделяться тому, как PfR соотносится с лабораторным экзаменом CCIE по маршрутизации и коммутации (PfR v2.2). Первые несколько сообщений будут охватывать базовые сценарии (статическая маршрутизация и BGP) с PfR, а также знакомить читателя с терминологией и функциями PfR, которые мы используем и / или сталкиваемся с ними. После того, как мы рассмотрим базовые сценарии, я перейду к более сложным сценариям с использованием PfR для оптимизации маршрутизации на основе значений DSCP, оптимизации входящей маршрутизации с использованием BGP, маршрутизации на основе времени отклика приложения и качества голосового вызова.Последний пост будет посвящен PfR в IOS 15.1 (PfR v3.0) и будет посвящен некоторым новым функциям PfR. Я постараюсь убрать детали и сложности PfR в первых двух сообщениях в блоге, чтобы читатель мог получить твердое представление о PfR, прежде чем двигаться дальше. Я провожу примерно полдня в своем новом 10-дневном учебном курсе CCIE по маршрутизации и коммутации, охватывающему PfR, поскольку это важно, чтобы кандидат R&S CCIE имел твердое понимание, прежде чем пытаться сдать экзамен CCIE Lab. Кроме того, я лично считаю, что в будущем концепция централизованного управления маршрутом и / или управления маршрутом, как в случае с PfR, может стать более распространенной, подобно концепции OpenFlow.С учетом сказанного давайте начнем.

Performance Routing (PfR), ранее называвшаяся оптимизированной пограничной маршрутизацией (OER), представляет новую концепцию IP-маршрутизации. При традиционной маршрутизации решения о выборе пути не учитывают характеристики трафика конкретного пути, будь то пропускная способность, фактическая задержка, потеря пакетов, оценка среднего мнения о голосе (MOS), денежная стоимость данного пути или джиттер. PfR расширяет классическую концепцию маршрутизации на основе пункта назначения, основанную на кратчайшем пути (метрика с наименьшими затратами), добавляя в процесс выбора маршрутизации интеллектуальную информацию о производительности сети и / или производительности приложений.В прошлом, когда протоколы маршрутизации были реализованы в крупномасштабных сетях, у маршрутизаторов не было ресурсов для вычисления наилучшего пути на основе чего-либо, кроме простой метрики. Кроме того, многие из этих сетей можно было бы считать упрощенными в отношении количества первичных и резервных каналов по сравнению с сегодняшними сетями. С увеличением мощности ЦП и памяти, доступной сегодня в маршрутизаторах, маршрутизация, основанная исключительно на простой метрике (количество переходов, стоимость, длина пути и т. Д.), Не является лучшим использованием этих доступных ресурсов.PfR будет использовать эти доступные ресурсы, чтобы принимать решения о маршрутизации на основе дополнительных факторов, а именно производительности сети и / или производительности приложений в сети. Получение максимальной отдачи от доступной пропускной способности вашей сети и / или максимально возможной производительности для ваших приложений в сети должно быть одной из основных целей любой реализации сети. Давайте посмотрим на пример того, как мы можем сделать это с помощью PfR.

Сайт, состоящий из одного маршрутизатора, имеет два подключения к Интернету.Один от поставщика услуг A, а другой от поставщика услуг B. Связь через поставщика A — это канал Ethernet 10 Мбит / с, а канал через поставщика B — канал T1 со скоростью 1,5 Мбит / с. Канал Ethernet — это основной путь, используемый для выхода в Интернет, а T1 используется в качестве резервного на случай, если канал Ethernet не работает. Маршрутизация выполняется с использованием статического маршрута по умолчанию, указывающего на канал Ethernet, и дополнительного статического маршрута с более высоким административным расстоянием (плавающее статическое), указывающего на канал T1. В этой конфигурации канал T1 используется только в том случае, если канал Ethernet не работает.Это означает, что канал T1 в основном простаивает большую часть времени. Администратор может реализовать дополнительные статические маршруты, указывающие на канал T1 для сетей, которые создает провайдер B, чтобы хотя бы получить некоторую пользу от T1, но это не идеальное решение. В идеале, маршрутизатор сам автоматически выбирает лучший путь для трафика в зависимости от производительности различных поставщиков услуг и / или разрешает трафику перетекать в канал T1, когда канал Ethernet начинает использоваться полностью.Для упрощения мы настроим последний случай в этом сообщении в блоге.

В нашем сценарии требуется, чтобы маршрутизатор автоматически перемещал потоки трафика на канал T1, когда канал Ethernet загружен на 75%. При использовании традиционных статических маршрутов активация другого пути на основе использования канала невозможна без какого-либо взломанного решения (EEM, TCL, маркировка пакетов с маршрутизацией на основе политик и т. Д.). PfR будет перемещать эти потоки трафика за нас.Когда загрузка основного канала Ethernet поднимется выше порогового значения 75%, PfR начнет искать альтернативный путь для маршрутизации потоков трафика, чтобы снизить использование канала Ethernet. В нашем сценарии PfR будет автоматически использовать NetFlow, использование интерфейса, а также активное зондирование с IP SLA для определения доступности альтернативного пути. Знание NetFlow и IP SLA не требуется, поскольку PfR управляет конфигурацией этих технологий.

Теперь, когда мы знаем проблему, которую пытаемся решить, давайте посмотрим на сам PfR.Для PfR у нас есть концепция главного контроллера (MC) и пограничных маршрутизаторов / маршрутизаторов (BR). MC является централизованным лицом, принимающим решения в сети PfR. Он отвечает за контроль BR и действует как центральное место для хранения и анализа данных, собранных из BR. MC не обязательно должен находиться на пути потоков трафика, но ему нужна базовая IP-доступность для BR. Часто в реальных средних и крупномасштабных развертываниях PfR MC будет выделенным маршрутизатором. Традиционно BR — это граничные маршрутизаторы со ссылками на внешние сети (т.е. интернет). Отсюда термин Оптимизированная пограничная маршрутизация (OER), поскольку мы оптимизируем маршрутизацию на границе нашей сети, но, как мы увидим позже, в новых версиях IOS появилась дополнительная возможность маршрутизации на основе производительности сети и / или приложений. Cisco переименовала его в Performance Routing (PfR). Вот почему сегодня PfR подходит для использования в корпоративных сетях, как мы увидим в будущих сообщениях в блогах. BR находятся в путях потока трафика и отвечают за сбор данных NetFlow и результатов зондирования IP SLA, а также влияют на пути потока трафика путем выполнения инструкций по изменению политики, выданных MC.

Связь между MC и BR использует аутентифицированное TCP-соединение через порт 3949. BR отвечает за инициирование TCP-соединения. В случае межсетевого экрана или любых фильтров трафика между MC и BR, TCP-порт 3949 должен быть открыт на пути BR к MC. Порт TCP по умолчанию может быть изменен, и интерфейс по умолчанию, используемый для соединения (на основе исходящего интерфейса, используемого для маршрутизации к MC), может быть изменен. Пароль, используемый для аутентификации, делается аналогично тому, как EIGRP и RIP обрабатывают аутентификацию в IPv4, и то есть с помощью цепочек ключей.Поскольку PfR — это технология выбора пути, нам нужно будет определить как минимум один внутренний и два внешних интерфейса. В нашей настройке PfR наряду с требованием наличия MC и BR потребуется как минимум один внутренний и два внешних интерфейса на BR. Эти интерфейсы будут определены на MC.

ПРИМЕЧАНИЕ

Не требуется, чтобы два внешних интерфейса располагались на одном BR. Один внешний интерфейс может быть расположен в одном BR, а дополнительные внешние интерфейсы могут быть расположены в другом BR или даже в нескольких BR.Внешние интерфейсы не обязательно должны быть физическими, они могут быть логическими (туннели, номеронабиратель и т. Д.).

PfR включит NetFlow на интерфейсах BR, чтобы разрешить сбор статистики трафика для отправки обратно в MC. В нашем первом базовом примере у нас будут MC и BR, расположенные на одном маршрутизаторе. Ниже приведена диаграмма для этого сценария:

Вот соответствующая конфигурация для этого сценария до настройки PfR.Чтобы облегчить создание перегрузки, T1 был уменьшен до 64k, а канал Ethernet был сформирован до 256k. Вы заметите плавающий статический маршрут, указывающий на последовательный канал в случае выхода из строя интерфейса Ethernet. Этот дополнительный статический маршрут — это то, что PfR будет называть родительским маршрутом для последовательного канала. Поскольку на данном этапе это не важно, концепция родительского маршрута будет рассмотрена в конце сообщения в блоге. Нам просто нужно понять, что через альтернативный внешний интерфейс необходим дополнительный маршрут, охватывающий наш трафик.Наконец, интервал загрузки для интерфейсов был установлен на 30 секунд, в отличие от значения по умолчанию в 300 секунд. Это позволяет PfR быстрее реагировать на изменения нагрузки (пропускной способности) интерфейса.

Rack1R3 # show run

Конфигурация здания ...Текущая конфигурация: 2236 байт

!

версия 12.4

!

имя хоста Rack1R3

!

policy-map 256_SHAPE

class-default

shape average 256000 8000 0

!

интерфейс Loopback0

IP-адрес 150.1.3.3 255.255.255.255

!

интерфейс FastEthernet0 / 0

описание Внутренний IP-адрес

204.12.1.3 255.255.255.0

!

интерфейс FastEthernet0 / 1

описание Внешняя пропускная способность

256

IP-адрес 192.10.1.3 255.255.255.0

интервал загрузки 30

вывод служебной политики 256_SHAPE

!

интерфейс Serial1 / 0

инкапсуляция Frame-Relay

интервал загрузки 30

!

интерфейс Serial1 / 0.1 точка-точка

описание Внешняя пропускная способность

64

IP-адрес 192.10.2.3 255.255.255.0

интерфейс frame-relay-dlci 301

!

ip route 0.0.0.0 0.0.0.0 192.10.1.1

ip route 0.0.0.0 0.0.0.0 192.10.2.1 5

!

конецRack1R3 # show ip route

Коды: C - подключен, S - статический, R - RIP, M - мобильный, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - кандидат по умолчанию, U - статический маршрут для каждого пользователя

o - ODR, P - периодически загружаемый статический маршрутШлюз последней инстанции - 192.10.1.1 в сеть 0.0.0.0

C 204.12.1.0/24 подключен напрямую, FastEthernet0 / 0

C 192.10.1.0/24 подключен напрямую, FastEthernet0 / 1

C 192.10.2.0/24 подключен напрямую, Serial1 / 0.1

150.1.0.0/32 разделен на подсети , 3 подсети

O 150.1.7.7 [110/2] через 204.12.1.7, 2d22h, FastEthernet0 / 0

O 150.1.6.6 [110/2] через 204.12.1.6, 2d23h, FastEthernet0 / 0

C 150.1.3.3 напрямую подключен, Loopback0

S * 0.0.0.0/0 [1/0] через 192.10.1.1

Стойка1R3 #

ПРИМЕЧАНИЕ

Для статических маршрутов в производственных средах рекомендуется использовать IP SLA и расширенное отслеживание объектов для отслеживания доступности следующего перехода основного статического маршрута, если состояние интерфейса не указывает доступность следующего перехода. Это обычное явление, когда коммутатор уровня 2 расположен между локальным маршрутизатором и следующим переходом.

Начнем с конфигурации BR. Во-первых, нам нужно определить цепочку ключей в глобальной конфигурации:

Rack1R3 (config) # keychain OER

Rack1R3 (config-keychain) #key 1

Rack1R3 (config-keychain-key) # key-string CISCO

Rack1R3 (config-keychain-key) #exit

Rack1R3 (config-keychain) #exit

Rack1R3 (config) #exit

Rack1R3 # show run | секционная цепочка для ключей

цепочка для ключей OER

ключ 1

брелок для ключей CISCO

Rack1R3 #

Имя цепочки ключей произвольно, в данном случае мы использовали имя OER.Мы использовали ключ с номером 1 со строкой ключей CISCO. В этом примере, поскольку MC и BR будут расположены на одном маршрутизаторе, будет использоваться одна и та же цепочка ключей. Фактически, если вы измените имя цепочки ключей, используемое для MC в подрежиме конфигурации BR, оно автоматически изменит его для BR в подрежиме конфигурации MC. Какая-то защита от идиотов в IOS 😉 Далее мы настроим собственно BR. На BR мы настроим интерфейс, используемый для отключения TCP-соединения, и IP-адрес MC вместе с цепочкой ключей, используемой для аутентификации сеанса.Конфигурация BR выполняется в подрежиме конфигурации границы OER. Чтобы войти в этот режим, введите или в глобальной конфигурации.

Rack1R3 (config) #oer border

Rack1R3 (config-oer-br) #local Loopback0

Rack1R3 (config-oer-br) #master 150.1.3.3 key-chain OER

Rack1R3 (config-oer-br) #exit

Rack1R3 (config) #exit

Rack1R3 # show run | раздел oer border

oer border

local Loopback0

master 150.1.3.3 брелок OER

Rack1R3 #

Локальная команда используется для управления интерфейсом, от которого исходит TCP-сеанс.Обычно это шлейф, но может быть любой интерфейс, доступный для MC. Команда master используется для определения IP-адреса мастера вместе с цепочкой ключей. Единственное другое требование для BR — это то, что CEF включен, что должно быть по умолчанию, но не забудьте проверить, что он включен при устранении проблем с PfR.

ПРИМЕЧАНИЕ

Начиная с версии IOS 15.0, ключевое слово oer изменено на pfr , а ключевое слово oer в конечном итоге будет удалено из IOS.Rack1R1 (config) #do показать версию | включают программное обеспечение Cisco IOS версии 15.1

, программное обеспечение 2800 (C2800NM-ADVENTERPRISEK9-M), версию 15.1 (3) T2, ВЫПУСКАТЬ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ (fc1)

Rack1R1 (config) #oer?

border Вход в подрежим конфигурации пограничного маршрутизатора PfR

master Вход в подрежим конфигурации главного контроллера PfRRack1R1 (config) #pfr?

граница Вход в подрежим конфигурации пограничного маршрутизатора PfR

master Вход в подрежим конфигурации главного контроллера PfRRack1R1 (config) #pfr border

Rack1R1 (config-pfr-br) #exit

Rack1R1 (config) #oer border

Rack1R1 (config-pfr-br) #

Теперь настроим МК.Как и в случае конфигурации BR, выполняемой в подрежиме конфигурации config-oer-br , MC будет выполняться в подобном подрежиме конфигурации. Мы начнем с входа в подрежим конфигурации MC, введя команду oer master из глобальной конфигурации. Затем мы определим IP-адрес BR, цепочку ключей, внутренние и внешние интерфейсы.

Rack1R3 (config) #oer master

Rack1R3 (config-oer-mc) #border 150.1.3.3 key-chain OER

Rack1R3 (config-oer-mc-br) #interface FastEthernet0 / 0 внутренний

Rack1R3 (config-oer-mc -br) # интерфейс Serial1 / 0.1 внешний

Rack1R3 (config-oer-mc-br-if) #interface FastEthernet0 / 1 внешний

Rack1R3 (config-oer-mc-br-if) #exit

Rack1R3 (config-oer-mc-br) #exit

Rack1R3 (config-oer-mc) #exit

Rack1R3 (config) #exit

Rack1R3 # show run | раздел oer master

oer master

!

граница 150.1.3.3 брелок OER

интерфейс FastEthernet0 / 0 внутренний

интерфейс Serial1 / 0.1 внешний

интерфейс FastEthernet0 / 1 внешний

Rack1R3 #

Теперь мы можем проверить, что процессы MC и BR на маршрутизаторе обмениваются данными:

Rack1R3 # show oer master

Состояние OER: ВКЛЮЧЕНО и АКТИВНО

Состояние соединения: УСПЕХ, ПОРТ: 3949

Версия: 2.2

Количество граничных маршрутизаторов: 1

Количество выходов: 2

Количество контролируемых префиксов: 0 (макс. 5000)

Максимальное количество префиксов: всего 5000 обучение 2500

Количество префиксов: всего 0, обучение 0, cfg 0

Выполнены требования PBR